пјҚгҒқгӮӮгҒқгӮӮгғҲгғ©гӮ№гғҶгғғгғүгҒЁгҒҜпјҹпјҚ

В

гғҲгғ©гӮ№гғҶгғғгғү(Trusted)гҒЁгҒҜгҖҒиӢұиЁігҒ§гҖҢдҝЎй јгҒ•гӮҢгҒҹгҖҚгҒЁгҒ„гҒҶж„Ҹе‘ігҒ§гҒҷгҖӮ

жҳЁд»ҠгҖҒжғ…е ұгӮ·гӮ№гғҶгғ гҒ«гӮҲгӮӢзҠҜзҪӘгҒҢе·§еҰҷеҢ–гҒ—гҒҰгҒҠгӮҠгҖҒгғӢгғҘгғјгӮ№гҒ§гӮӮжҜҺж—ҘгҒ®гӮҲгҒҶгҒ«гҖҢйЎ§е®ўгӮ„ж©ҹеҜҶжғ…е ұгҒ®жөҒеҮәгҖҚгҖҒгҖҢпјҲеӨ–йғЁгҒӢгӮүгҒ®ж”»ж’ғгҒ«гӮҲгӮҠпјүгӮөгғјгғ“гӮ№гҒ®еҒңжӯўгҖҚгҖҒгҖҢгғӣгғјгғ гғҡгғјгӮёгҒ®ж”№гҒ–гӮ“гҖҚгҒӘгҒ©гҒ®иў«е®ігҒҢе ұе‘ҠгҒ•гӮҢгҒҰгҒ„гҒҫгҒҷгҖӮ

В

гӮӮгҒЎгӮҚгӮ“гҖҒгҒ“гӮҢгӮүгҒ®зҠҜзҪӘгҒ«еҜҫжҠ—гҒҷгӮӢзӮәгҒ«ж§ҳгҖ…гҒӘеҜҫзӯ–гҒҢиЎҢгӮҸгӮҢгҒҰгҒҚгҒҫгҒ—гҒҹгҖӮ

гӮҲгҒҸиЁҖгӮҸгӮҢгӮӢгӮҲгҒҶгҒӘжғ…е ұгӮ»гӮӯгғҘгғӘгғҶгӮЈгҒЁгҒ—гҒҰгҖҒгғ‘гӮ№гғҜгғјгғүиӘҚиЁјгӮ„гғ•гӮЎгӮӨгғ«гғ»йҖҡдҝЎгҒ®жҡ—еҸ·еҢ–гӮ’е§ӢгӮҒгҖҒз„Ўж•°гҒ«еӯҳеңЁгҒ—гҒҫгҒҷгҖӮ

В

дҪҶгҒ—гҖҒгҒ“гӮҢгӮүгҒ®иӘҚиЁјгҖҒжҡ—еҸ·еҢ–пјҲжҡ—еҸ·йҚөгӮ„йӣ»еӯҗиЁјжҳҺзӯүпјүгҒӘгҒ©гҒҜе…ЁгҒҰгӮҪгғ•гғҲгӮҰгӮ§гӮўгғҷгғјгӮ№гҒ§еҮҰзҗҶгҒҢиЎҢгӮҸгӮҢгҒҰгҒ„гҒҫгҒҷгҖӮгӮҪгғ•гғҲгӮҰгӮ§гӮўгҒ«гҒҜгҖҢж”№гҒ–гӮ“гҖҚгҒҢд»ҳгҒҚзү©гҒ§гҖҒгӮўгғ—гғӘгӮұгғјгӮ·гғ§гғігҒҜгҒҠгӮҚгҒӢгҖҒOSгҖҒBIOSгҒ«иҮігӮӢгҒҫгҒ§гҒ“гӮҢгҒ«и©ІеҪ“гҒ—гҒҫгҒҷгҖӮж”№гҒ–гӮ“гҒ•гӮҢгҒҹгӮҪгғ•гғҲгӮҰгӮ§гӮўгҒҜгҒЁгҒҰгӮӮгҖҢдҝЎй јгҒ•гӮҢгҒҹгҖҚгҒЁгҒҜиЁҖгҒҲгҒӘгҒ„гҒ§гҒ—гӮҮгҒҶгҖӮ

В

гҒ“гӮҢгӮүгҒ®гӮ»гӮӯгғҘгғӘгғҶгӮЈгӮ’еј·еҢ–гҒҷгӮӢзӮәгҒ«гӮӨгғігғҶгғ«гҒҢз«ӢгҒЎдёҠгҒ’гҒҹгғҸгғјгғүгӮҰгӮ§гӮўгғ»гғ—гғ©гғғгғҲгғ•гӮ©гғјгғ гҒҢгҖҢгӮӨгғігғҶгғ« гғҲгғ©гӮ№гғҶгғғгғүгғ»гӮЁгӮ°гӮјгӮӯгғҘгғјгӮ·гғ§гғігғ»гғҶгӮҜгғҺгғӯгӮёгғјпјҲIntel TXTпјүгҖҚгҒ§гҒӮгӮӢгҖӮ

В

В

пјҚIntel TXTгҒЁгҒҜпјҹпјҚ

В

Intel TXTгҒҜгғҸгғјгғүгӮҰгӮ§гӮўгҒЁгҒ—гҒҰCPU / гғҒгғғгғ—гӮ»гғғгғҲ / TPMгҖҒгӮҪгғ•гғҲгӮҰгӮ§гӮўгҒЁгҒ—гҒҰACMгҒ§ж§ӢжҲҗгҒ•гӮҢгҒҰгҒ„гҒҫгҒҷгҖӮ

В

TPM(Trusted Platform Module)

TPMгҒҜгӮ»гӮӯгғҘгғӘгғҶгӮЈеҮҰзҗҶз”ЁгҒ®е°Ӯз”ЁгғһгӮӨгӮігғігҒ®гӮҲгҒҶгҒӘгӮӮгҒ®гҒ§гҒӮгӮҠгҖҒжҡ—еҸ·еҢ–гҒ«гӮҲгӮӢеҮҰзҗҶгҒЁз§ҳеҜҶйҚөгҒ®з®ЎзҗҶгӮ’иЎҢгҒ„гҒҫгҒҷгҖӮгҒ“гҒ®TPMгҒ«гҒҜгғҸгғјгғүгӮҰгӮ§гӮўж§ӢжҲҗгӮ„BIOSгҖҒгғ–гғјгғҲгғӯгғјгғҖгҒӘгҒ©гҒӢгӮүеҫ—гҒҹгғҸгғғгӮ·гғҘеҖӨгҒҢиЁҳжҶ¶гҒ•гӮҢгҖҒPCгҒ®иө·еӢ•жҷӮгҒ«гҒ“гӮҢгӮүгҒ®гғҸгғғгӮ·гғҘеҖӨгҒЁз…§еҗҲгҒ—гҖҒж”№гҒ–гӮ“гӮ’жӨңеҮәгҒҷгӮӢгҒ“гҒЁгҒҢеҸҜиғҪгҒ§гҒҷгҖӮ

В

OSгӮ„гӮўгғ—гғӘгӮұгғјгӮ·гғ§гғігҒ§гӮӮгҖҒTPMгҒ«еҜҫеҝңгҒ—гҒҹгӮӮгҒ®гҒӘгӮүгҒ°еҗҢж§ҳгҒ«ж”№гҒ–гӮ“гӮ’жӨңеҮәгҒҷгӮӢгҒ“гҒЁгҒҢгҒ§гҒҚгҖҒзөҗжһңгҒЁгҒ—гҒҰBIOSгҒӢгӮүгӮўгғ—гғӘгӮұгғјгӮ·гғ§гғігҒ«иҮігӮӢгҒҫгҒ§гҖҢдҝЎй јгҒ•гӮҢгҒҹгҖҚзҠ¶ж…ӢгӮ’дҝқгҒӨгҒ“гҒЁгҒҢгҒ§гҒҚгҒҫгҒҷгҖӮ

В

ACM(Authenticated Code Module)

гӮігғігғ”гғҘгғјгӮҝгҒ®ж§ӢжҲҗгӮ’гғҸгғғгӮ·гғҘгҒ®зўәиӘҚпјҲгғЎгӮёгғЈгғјгғЎгғігғҲпјүгҒ—гҖҒгӮ·гӮ№гғҶгғ гҒ®еӨүжӣҙгӮ„ж”№гҒ–гӮ“гӮ’жӨңзҹҘгҒҷгӮӢзӮәгҒ®гӮҪгғ•гғҲгӮҰгӮ§гӮўгҒ§гҒҷгҖӮгҒ“гӮҢгҒҜTXTеҜҫеҝңгҒ®CPUгҒ§з”Ёж„ҸгҒ•гӮҢгҒҹе‘Ҫд»ӨгӮ»гғғгғҲгҒ§еӢ•дҪңгҒ•гӮҢгҒҫгҒҷгҖӮ

В

гҒ“гӮҢгӮүгӮ’дҪҝз”ЁгҒ—ж”№гҒ–гӮ“гҒҢжӨңеҮәгҒ•гӮҢгҒҹе ҙеҗҲгҖҒгҒқгӮҢгӮ’йҖҡзҹҘгҒ—гҖҒж¬ЎгҒ®иө·еӢ•гғ—гғӯгӮ»гӮ№пјҲBIOSгҖҒгғ–гғјгғҲгғӯгғјгғҖгҖҒOSзӯүпјүгҒ®иө·еӢ•гӮ’дёӯжӯўгҒҷгӮӢгҒ“гҒЁгҒҢгҒ§гҒҚгҒҫгҒҷгҖӮгҒ“гҒ®гӮҲгҒҶгҒӘBIOS(TPM)гғ¬гғҷгғ«гҒӢгӮүOSгҖҒгӮўгғ—гғӘгӮұгғјгӮ·гғ§гғігҒҫгҒ§гҒ®гӮЁгӮёгғЈгғјгғЎгғігғҲгҒ®жөҒгӮҢгӮ’гҖҢгҖҢгғҲгғ©гӮ№гғҲгғҒгӮ§гғјгғігҖҚгҒЁе‘јгӮ“гҒ§гҒ„гҒҫгҒҷгҖӮ

В

Intel TXTгҒ®HPгҒ§гӮӨгғ©гӮ№гғҲд»ҳгҒҚгҒ§зҙ№д»ӢгҒ•гӮҢгҒҰгҒ„гҒҫгҒҷгҖӮ

В

В

WindowsгҒ®BitLockerгҒ§гӮ·гӮ№гғҶгғ гғүгғ©гӮӨгғ–гӮ’жҡ—еҸ·еҢ–гҒ—гҒҰгҒҝгӮҲгҒҶ

жӯЈзӣҙгҖҒIntel TXTгӮ’е…ЁгҒҰгҒ®еӢ•дҪңгӮ’иҰӢгӮӢгҒ®гҒҜеӣ°йӣЈгҒ§гҒҷгҖӮгҒ“гҒ“гҒ§гҒҜгҖҒTPMгӮ’дҪҝз”ЁгҒҷгӮӢгӮўгғ—гғӘгӮұгғјгӮ·гғ§гғігҒЁгҒ—гҒҰWindows8гҒ®гҖҢBitLockerгҖҚгҒ§еӢ•дҪңгӮ’зўәиӘҚгҒ—гҒҹгҒ„гҒЁжҖқгҒ„гҒҫгҒҷгҖӮ

В

гҒӘгҒҠгҖҒеҫҢеҚҠгҒ§гҒҜBitLockerд»ҘеӨ–гҒ®ж–№жі•гҒ§гҖҒIntel TXTгӮ’жӨңиЁјгҒ—гӮҲгҒҶгҒЁгҒ—гҒҰгӮігӮұгҒҹеӨұж•—и«ҮгҒ®гғ¬гғ“гғҘгғјгӮӮгҒӮгӮҠгҒҫгҒҷ(^Пү^;)гғ»гғ»гғ»

В

В

пјңжіЁж„Ҹпјһ

жң¬гғ¬гғ“гғҘгғјгҒ®еҶ…е®№гҒҜзӢ¬иҮӘгҒ§иӘҝжҹ»пјҶи©ҰиЎҢйҢҜиӘӨгҒ—гҒҰеӢ•дҪңгҒ•гҒӣгҒҹзөҗжһңгҒ§гҒӮгӮҠгҖҒгӮ»гӮӯгғҘгғӘгғҶгӮЈзҡ„гҒӘйҒӢз”ЁдёҠжӯЈгҒ—гҒ„гҒЁгҒ„гҒҶзўәиЁјгҒҜгҒӮгӮҠгҒҫгҒӣгӮ“гҖӮи©ҰгҒ•гӮҢгӮӢе ҙеҗҲгҒҜиҮӘе·ұиІ¬д»»гҒ§гҒҠйЎҳгҒ„гҒ—гҒҫгҒҷгҖӮгҒҫгҒҹгҖҒжң¬ж–ҮдёӯгҒҜUEFIгӮ’BIOSгҒЁиЎЁиЁҳгҒ—гҒҰгҒ„гҒҫгҒҷгҖӮ

В

В

В

пјҚBitLockerгӮ’и©ҰгҒҷпјҚ

В

WindowsгҒ®гӮ№гғҲгғ¬гғјгӮёгғҮгғјгӮҝгҒ®жҡ—еҸ·еҢ–гғ„гғјгғ«гҒ®BitLockerгӮ’и©ҰгҒ—гҒҰгҒҝгҒҫгҒ—гӮҮгҒҶгҖӮ

В

в– TPMгҒ®жүҖжңүжЁ©гӮ’зўәдҝқгҒҷгӮӢгҖӮ

гҒҫгҒҡгҒҜгҖҒTPMгҒ®жүҖжңүжЁ©гӮ’зўәдҝқгҒ—гҒҫгҒҷгҖӮ

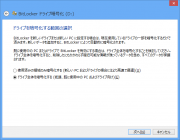

гӮігғігғҲгғӯгғјгғ«гғ‘гғҚгғ«гҒ®BitLockerгғүгғ©гӮӨгғ–жҡ—еҸ·еҢ–гӮ’й–ӢгҒҸгҒЁе·ҰдёӢгҒ®й–ўйҖЈй …зӣ®гҒ«гҖҢTPMгҒ®з®ЎзҗҶгҖҚгҒҢгҒӮгӮҠгҒҫгҒҷгҒ®гҒ§гҒ“гӮҢгӮ’гӮҜгғӘгғғгӮҜгҒ—гҒҫгҒҷгҖӮпјҲгғ•гӮЎгӮӨгғ«еҗҚгӮ’жҢҮе®ҡгҒ—гҒҰе®ҹиЎҢгҒ§гҖҢtpm.mscгҖҚгҒЁе…ҘеҠӣгҒ—гҒҰгӮӮOKгҒ§гҒҷгҖӮпјү

В

гҒҷгӮӢгҒЁгҖҒTPMгҒ®з®ЎзҗҶз”»йқўгҒҢй–ӢгҒҚгҒҫгҒҷгҒ®гҒ§гҖҢTPMгӮ’жә–еӮҷгҒҷгӮӢгҖҚгӮ’гӮҜгғӘгғғгӮҜгҒ—гҖҒжүҖжңүиҖ…гғ‘гӮ№гғҜгғјгғүгӮ’е…ҘеҠӣгҒҷгӮӢгҒЁгҖҒTPMгҒ®жүҖжңүжЁ©гӮ’еҫ—гӮӢгҒ“гҒЁгҒҢгҒ§гҒҚTPMгӮ’дҪҝз”ЁгҒҷгӮӢж©ҹиғҪгҒҢдҪҝгҒҲгӮӢгӮҲгҒҶгҒ«гҒӘгӮҠгҒҫгҒҷгҖӮ

В

В

В

в– BitLockerгҒ§гӮ·гӮ№гғҶгғ гғүгғ©гӮӨгғ–гӮ’жҡ—еҸ·еҢ–гҒҷгӮӢгҖӮ

жң¬гғ¬гғ“гғҘгғјгҒ§гҒҜ300GBгҒ®SSDгӮ’д»ҘдёӢгҒ®гғ‘гғјгғҶгӮЈгӮ·гғ§гғігҒ«еҲҶгҒ‘гҒҰгҒҠгӮҠгҖҒWindows7гҒЁ8гҒ®гғҮгғҘгӮўгғ«гғ–гғјгғҲж§ӢжҲҗгҒ«гҒ—гҒҰгҒ„гҒҫгҒҷгҖӮ

В

гғ»Cгғүгғ©гӮӨгғ–пјҡWindows7UltimateпјҲ64bitпјүВ 110GB

гғ»Dгғүгғ©гӮӨгғ–пјҡWindows8EnterpriseпјҲ64bitпјүВ 110GBгҖҖвҶҗгҒ“гҒ“гӮ’жҡ—еҸ·еҢ–гҒҷгӮӢ

гғ»Eгғүгғ©гӮӨгғ–пјҡгғҮгғјгӮҝе…ұжңүз”ЁВ ж®ӢгӮҠгҒ®зҙ„70GB

В

д»ҠеӣһгҒҜWindows8гҒ§Dгғүгғ©гӮӨгғ–е…ЁдҪ“гӮ’жҡ—еҸ·еҢ–гҒ—гҒҫгҒҷгҖӮ

В

гӮігғігғҲгғӯгғјгғ«гғ‘гғҚгғ«гҒ«гҖҢBitLockerгғүгғ©гӮӨгғ–жҡ—еҸ·еҢ–гҖҚгҒҢгҒӮгӮӢгҒ®гҒ§й–ӢгҒҚгҒҫгҒҷгҖӮ

В

зҸҫеңЁгҒ®иө·еӢ•гғүгғ©гӮӨгғ–пјҲWindows8гҒҢе…ҘгҒЈгҒҰгҒ„гӮӢгғүгғ©гӮӨгғ–пјүгҒҢдёҖз•ӘдёҠгҒ«иЎЁзӨәгҒ•гӮҢгҒҰгҒ„гӮӢгҒ®гҒ§гҖҒгҖҢBitLockerгӮ’жңүеҠ№гҒ«гҒҷгӮӢгҖҚгӮ’гӮҜгғӘгғғгӮҜгҒ—гҒҫгҒҷгҖӮ

В

еӣһеҫ©гӮӯгғјгҒ®гғҗгғғгӮҜгӮўгғғгғ—ж–№жі•гӮ’иҒһгҒӢгӮҢгҒҫгҒҷгҖӮ

еӣһеҫ©гӮӯгғјгҒҜе®ҹиіӘгҖҒжҡ—еҸ·еҢ–гҒ•гӮҢгҒҹгғүгғ©гӮӨгғ–гҒ«гӮўгӮҜгӮ»гӮ№гҒҷгӮӢзӮәгҒ®гғ‘гӮ№гғҜгғјгғүгҒ§гҒҷгҖӮ

пјҲдҪҶгҒ—гҖҒгӮӯгғјгҒ®з•ӘеҸ·гҒҜиҮӘеӢ•гҒ«з”ҹжҲҗгҒ•гӮҢгӮӢзӮәгҖҒд»»ж„ҸгҒ«иЁӯе®ҡгҒҷгӮӢгҒ“гҒЁгҒҜгҒ§гҒҚгҒҫгҒӣгӮ“гҖӮгҒҫгҒҹгҖҒгӮӯгғјгҒҜ48ж–Үеӯ—гҒ®ж•°еӯ—гҒЁгҒӘгӮҠгҒҫгҒҷпјү

В

д»ҠеӣһгҒҜгғ•гӮЎгӮӨгғ«гҒ«дҝқеӯҳгҒ—гҒҰгҒҝгҒҫгҒ—гҒҹгҖӮ

В

дҝқеӯҳгҒҜгғҶгӮӯгӮ№гғҲгғ•гӮЎгӮӨгғ«гҒ§иЎҢгӮҸгӮҢгҒҫгҒҷгҖӮ

жҡ—еҸ·еҢ–гҒҷгӮӢгғүгғ©гӮӨгғ–еҶ…гҒ«дҝқеӯҳгҒ—гӮҲгҒҶгҒЁгҒҷгӮӢгҒЁжҖ’гӮүгӮҢгҒҫгҒҷ(^^;

пјҲгҒқгӮҠгӮғгҒӮгҖҒгҒ“гҒ®гғүгғ©гӮӨгғ–гҒҢй–ӢгҒ‘гҒӘгҒҸгҒӘгҒЈгҒҹгҒЁгҒҚгҒ®еӣһеҫ©гӮӯгғјгҒ§гҒҷгҒӢгӮүгҒӯгғ»гғ»гғ»пјү

В

дҝқеӯҳгҒ•гӮҢгҒҹгғҶгӮӯгӮ№гғҲгғ•гӮЎгӮӨгғ«гӮ’й–ӢгҒҸгҒЁдёӢиЁҳгҒ®гӮҲгҒҶгҒ«гҖҒIDгҒЁеӣһеҫ©гӮӯгғјгҒҢиЁҳијүгҒ•гӮҢгҒҰгҒ„гҒҫгҒҷгҖӮIDгҒҢжҡ—еҸ·еҢ–гғүгғ©гӮӨгғ–гҒ®еӣәжңүгҒ®з•ӘеҸ·гҒ§гҖҒгҒқгӮҢгӮ’й–ӢгҒҸгҒ®гҒҢеӣһеҫ©гӮӯгғјгҒ§гҒҷгҒӯгҖӮ

В

ж¬ЎгҒ«гғүгғ©гӮӨгғ–гӮ’жҡ—еҸ·еҢ–гҒҷгӮӢзҜ„еӣІгҒ®йҒёжҠһгӮ’гҒ—гҒҫгҒҷгҖӮВ

д»ҠеӣһгҒҜгғүгғ©гӮӨгғ–е…ЁдҪ“пјҲDгғүгғ©гӮӨгғ–е…ЁдҪ“гҒЁгҒ„гҒҶгҒ“гҒЁгҒ§гҒҷпјүгӮ’жҡ—еҸ·еҢ–гҒ—гҒҫгҒҷгҖӮ

В

В

BitLockerгӮ·гӮ№гғҶгғ гғҒгӮ§гғғгӮҜгӮ’гҒҷгӮӢгҒӢиҒһгҒ„гҒҰгҒҚгҒҫгҒҷгҖӮ

е®үе…ЁзүҢгҒ гҒЁжҖқгҒЈгҒҰгғҒгӮ§гғғгӮҜгҒ—гҒҰгҒҠгҒҚгҒҫгҒ—гӮҮгҒҶгҖӮ

В

гҒ“гӮҢгҒ§гҖҒВ BitLockerгҒ®иЁӯе®ҡгҒҜзөӮгӮҸгӮҠгҒ§гҒҷгҖӮ

еҶҚиө·еӢ•еҫҢгҒ«жҡ—еҸ·еҢ–гҒҢиЎҢгӮҸгӮҢгҒҫгҒҷгҖӮ

В

еҶҚиө·еӢ•еҫҢгҖҒжҡ—еҸ·еҢ–гҒҢиЎҢгӮҸгӮҢгҒҫгҒҷгҖӮ

йҖІжҚ—гҒҜпј…иЎЁзӨәгҒ§иҰӢгӮӢгҒ“гҒЁгҒҢгҒ§гҒҚгҒҫгҒҷгҖӮгҒ“гҒ®й–“гҒҜжҷ®йҖҡгҒ«PCгӮ’дҪҝгҒҶгҒ“гҒЁгҒҢгҒ§гҒҚгҒҫгҒҷгҖӮ

В

В

В

з§ҒгҒ®з’°еўғгҒ§гҒҜ25еҲҶзЁӢеәҰгҒ§гҖҒжҡ—еҸ·еҢ–гҒҢе®ҢдәҶгҒ—гҒҫгҒ—гҒҹгҖӮ

В

В

В

в– BitLockerгҒ®еҠ№жһңгӮ’зўәиӘҚгҒҷгӮӢгҖӮ

Windows8гҒ®гӮ·гӮ№гғҶгғ гғүгғ©гӮӨгғ–гҒҢжҡ—еҸ·еҢ–гҒ•гӮҢгҒҫгҒ—гҒҹгҖӮ

гҒқгҒ“гҒ§гҖҒгғҮгғҘгӮўгғ«гғ–гғјгғҲгҒ®Windows7еҒҙгҒӢгӮүгҖҒгҒ“гҒ®гғүгғ©гӮӨгғ–гҒ«гӮўгӮҜгӮ»гӮ№гҒ—гҒҰгҒҝгҒҫгҒ—гӮҮгҒҶгҖӮ

В

Windows7гҒӢгӮүиҰӢгҒҰгӮӮгҖҒгғүгғ©гӮӨгғ–гҒ«ж–ҪйҢ гҒ•гӮҢгҒҹгғһгғјгӮҜгҒҢд»ҳгҒ„гҒҰгҒ„гҒҫгҒҷгҖӮ

гҒ“гӮҢгӮ’еҸігӮҜгғӘгғғгӮҜгҒ®гғЎгғӢгғҘгғјгҒ§й–ӢгҒ“гҒҶгҒЁгҒҷгӮӢгҒЁгғ»гғ»гғ»

гҒҜгҒ„гҖӮйҖҹж”»гҒ§гӮўгӮҜгӮ»гӮ№жӢ’еҗҰгҒ•гӮҢгҒҫгҒ—гҒҹгғ»гғ»гғ»жҡ—еҸ·еҢ–гҒ•гӮҢгҒҰгҒ„гҒҫгҒҷгҒӯгҖӮ

В

жҷ®йҖҡгҒ«гғҖгғ–гғ«гӮҜгғӘгғғгӮҜгҒ§й–ӢгҒҸгҒЁгҖҒеӣһеҫ©гӮӯгғјгӮ’дҪҝз”ЁгҒ—гҒҰгғүгғ©гӮӨгғ–гҒ®гғӯгғғгӮҜгӮ’и§ЈйҷӨгҒҷгӮӢз”»йқўгҒҢзҸҫгӮҢгҒҫгҒҷгҖӮ

В

еӣһеҫ©гӮӯгғјгӮ’е…ҘеҠӣгҒҷгӮӢгӮ’й–ӢгҒҚгҖҒеӣһеҫ©гӮӯгғје…ҘеҠӣпјҲгғҶгӮӯгӮ№гғҲгҒӢгӮүгҒ®гӮігғ”гғҡгҒ§OKпјүгҒ—гҒҫгҒҷгҖӮ

В

гҒ“гӮҢгҒ§дёҖжҷӮзҡ„гҒ«гӮўгӮҜгӮ»гӮ№гҒ§гҒҚгӮӢгӮҲгҒҶгҒ«гҒӘгӮҠгҒҫгҒ—гҒҹгҖӮ

гғүгғ©гӮӨгғ–гҒ®гӮўгӮӨгӮігғігҒ®йҚөгғһгғјгӮҜгӮӮйҠҖиүІгҒ®й–ӢйҢ гҒ—гҒҹгғһгғјгӮҜгҒ«гҒӘгӮҠгҒҫгҒҷгҖӮ

В

гӮӮгҒЎгӮҚгӮ“гҖҒжҡ—еҸ·еҢ–гӮ’иЎҢгҒЈгҒҹWindows8еҒҙгҒӢгӮүгҒҜдҪ•гҒ®е•ҸйЎҢгӮӮз„ЎгҒҸгӮўгӮҜгӮ»гӮ№гҒ§гҒҚгҒҫгҒҷгҖӮ

В

В

в– гғҸгғјгғүгӮҰгӮ§гӮўж§ӢжҲҗгӮ’еӨүжӣҙгҒҷгӮӢгҒЁгҒ©гҒҶгҒӘгӮӢгҒ®пјҹ

TPMгҒ«гҒҜгғҸгғјгғүгӮҰгӮ§гӮўжғ…е ұгҒ®гғҸгғғгӮ·гғҘгӮӮеҗ«гҒҫгӮҢгҒҰгҒҠгӮҠгҖҒзөҗжһңгҒЁгҒ—гҒҰд»ҠеӣһгҒ®гӮҲгҒҶгҒӘTPMгӮ’дҪҝз”ЁгҒ—гҒҰжҡ—еҸ·еҢ–гҒ•гӮҢгҒҹгғүгғ©гӮӨгғ–гӮ’д»–гҒ®PCпјҲз•°гҒӘгӮӢгғҸгғјгғүгӮҰгӮ§гӮўж§ӢжҲҗпјүгҒ®гғһгӮ·гғігҒ«з§»гҒ—гҒҰгӮӮиө·еӢ•гҒ—гҒӘгҒ„гҒҜгҒҡгҒ§гҒҷгҖӮ

В

гҒӨгҒҫгӮҠгҖҒгғҸгғјгғүгғҮгӮЈгӮ№гӮҜгӮ„SSDгҒҢзӣ—йӣЈгҒ«гҒӮгҒЈгҒҰгӮӮгҖҒзҠҜдәәеҒҙгҒ§й–ӢгҒҸгҒ“гҒЁгҒҢгҒ§гҒҚгҒӘгҒ„гҒЁгҒ„гҒҶгҒ“гҒЁгҒ§гҒҷгҖӮгҒқгҒ®еҠ№жһңгӮ’е®ҹйҡӣгҒ«и©ҰгҒ—гҒҰзўәиӘҚгҒ—гҒҰгҒҝгҒҫгҒ—гӮҮгҒҶгҖӮ

В

гҒҫгҒҡгҒҜгғЎгғўгғӘгӮ’1жһҡжҠңгҒ„гҒҰе®№йҮҸгӮ’жёӣгӮүгҒ—гҒҰгҒҝгҒҫгҒ—гҒҹгҖӮ

вҶ’гҒ“гӮҢгҒ гҒ‘гҒ гҒЁгҖҒжҷ®йҖҡгҒ«з«ӢгҒЎдёҠгҒҢгӮҠгҒҫгҒҷгғ»гғ»гғ»

В

ж¬ЎгҒ«иө·еӢ•з”ЁSSDгҒ®гғқгғјгғҲгӮ’S-ATA6GгҒ®гғқгғјгғҲгҒӢгӮүгҖҒ3GгҒ®гғқгғјгғҲгҒёеӨүжӣҙгҒ—гҒҰгҒҝгҒҫгҒ—гҒҹгҖӮ

гҒҷгӮӢгҒЁгҖҒиө·еӢ•дёӯгҒ«гҒ“гҒ®гғЎгғғгӮ»гғјгӮёгҒҢзҸҫгӮҢгҒҫгҒ—гҒҹгҖӮ

В

иҰҒгҒҜгғҸгғјгғүгӮҰгӮ§гӮўж§ӢжҲҗгҒҢеӨүгӮҸгҒЈгҒҹгҒӢгӮүиө·еӢ•гҒ§гҒҚгҒҫгҒӣгӮ“гҒЈгҒҰгҒ“гҒЁгҒ§гҒҷгҖӮ

иө·еӢ•гҒҷгӮӢзӮәгҒ«гҒҜеӣһеҫ©гӮӯгғјгӮ’е…ҘеҠӣгҒҷгӮӢеҝ…иҰҒгҒҢгҒӮгӮҠгҒҫгҒҷгҖӮ

В

Intel TXTгҒҜгғҲгғ©гӮ№гғҲгғҒгӮ§гғјгғігҒ§гҒҜгҖҒгғҸгғјгғүгӮҰгӮ§гӮўж§ӢжҲҗгӮ„BIOSзӯүгҒ®гӮҪгғ•гғҲгӮҰгӮ§гӮўгӮ’гғЎгӮёгғЈгғјгғЎгғігғҲгҒ—гҖҒгҖҢдҝЎй јгҒ•гӮҢгҒҹгҖҚгҒЁзўәиӘҚгҒ•гӮҢгӮӢгҒЁж¬ЎгҒ®гӮ№гғҶгғјгғҲгҒёгҒЁз§»гӮҠгҒҫгҒҷгҖӮ

В

д»ҠеӣһгҒ®гӮҲгҒҶгҒ«гғҸгғјгғүгӮҰгӮ§гӮўж§ӢжҲҗгҒҢеӨүгӮҸгӮӢгҒЁгҖҢдҝЎй јгҒ•гӮҢгҒҰгҒ„гҒӘгҒ„зҠ¶ж…ӢгҖҚгҒЁгҒӘгӮҠгҖҒBitLockerгғүгғ©гӮӨгғ–гҒ«гғӯгғғгӮҜгҒҢгҒӢгҒӢгҒЈгҒҹгҒЁиЁҖгҒҲгӮӢгҒЁжҖқгҒ„гҒҫгҒҷгҖӮ

В

В

В

пјҚеӨұж•—и«Ү (ВҙпјӣПүпјӣвҖҳ)пјҚ

гҒӣгҒЈгҒӢгҒҸгҖҒгӮ№гӮҜгғӘгғјгғігӮ·гғ§гғғгғҲж’®гӮҠгҒҫгҒҸгҒЈгҒҹгҒ®гҒ§иҰӢгҒҰгӮ„гҒЈгҒҰгҒҸгҒ гҒ•гҒ„(ВҙпјӣПүпјӣвҖҳ)гғ»гғ»гғ»В

В

е®ҹгҒҜд»ҠеӣһгҒ®з§ҒгҒ®гғ¬гғ“гғҘгғјгҒҜеҺіеҜҶгҒ«иЁҖгҒҲгҒ°гҖҒIntel TXTгҒЁTPMгҒ®еҢәеҲҘгҒҢд»ҳгҒ„гҒҰгҒ„гҒӘгҒ„гӮҲгҒҶгҒӘж°—гҒҢгҒ—гҒҰгҒ„гҒҫгҒҷгҖӮгҖҢгӮ·гӮ№гғҶгғ гҒ®еӨүжӣҙгғ»ж”№гҒ–гӮ“гӮ’жӨңзҹҘгҒ—гҖҒдҝЎй јгҒ•гӮҢгҒҹгғ—гғӯгӮ°гғ©гғ гҒ гҒ‘гӮ’е®ҹиЎҢгҒҷгӮӢгҖҚгҒЁиЁҖгҒҶгҒ“гҒЁгӮ’и©ҰгҒ—гҒҰгҒҝгҒҹгҒӢгҒЈгҒҹгҒ®гҒ§гҒҷгҒҢгҖҒз§ҒгҒ®е®ҹеҠӣгҒЁжғ…е ұеҸҺйӣҶеҠӣгҒ§гҒҜеҲӨгӮҠгҒҫгҒӣгӮ“гҒ§гҒ—гҒҹ(ВҙпјӣПүпјӣвҖҳ)

В

гҒҹгҒ гҖҒдёҖйғЁгҒ«й–ўгҒ—гҒҰгҒҜIntel TXTгҒ«еҜҫеҝңгҒ—гҒҹгӮҪгғ•гғҲгҒЁгҒ„гҒҶзўәиЁјгҒҫгҒ§гҒҜеҫ—гӮүгӮҢгҒҹгҒ®гҒ§гҒқгҒ®зӮ№гҒ«гҒӨгҒ„гҒҰгғ¬гғ“гғҘгғјгҒ—гҒҫгҒҷгҖӮ

В

1.BIOSпјҲгғҸгғјгғүгӮҰгӮ§гӮўгҒ®ж§ӢжҲҗгӮ’еӨүжӣҙпјү

BIOSгҒ§Intel Trusted Execution TechnologyгҒ®EnableгҒ«гҖҒ

еҗҢжҷӮгҒ«TPMй–ўдҝӮгӮӮEnableгҒ«гҒӘгҒЈгҒҰгҒ„гӮӢгҒ“гҒЁгӮ’зўәиӘҚгҒ—гҒҫгҒҷгҖӮ

пјҲTXTгҒ®гҒҝгғҮгғ•гӮ©гғ«гғҲгҒ§гҒҜз„ЎеҠ№гҒ«гҒӘгҒЈгҒҰгҒ„гҒҫгҒ—гҒҹгҖӮпјү

В

е…ғгҖ…гҖҒз§ҒгҒ®гӮӨгғЎгғјгӮёгҒ§гҒҜгҖҒд»ҘдёӢгҒ®гӮҲгҒҶгҒ«гҒӘгӮӢгҒЁжҖқгҒЈгҒҰгҒ„гҒҫгҒ—гҒҹгҖӮ

TXTгҖҒTPMгӮ’жңүеҠ№гҒ«гҒ—гҒҹзҠ¶ж…ӢгҒ§гҒ§OSгӮ’гӮӨгғігӮ№гғҲгғјгғ«гҖӮ

вҶ“

OSдёҠгҒ§TPMгӮ’жңүеҠ№гҒ«гҒҷгӮӢгҖӮ

пјҲгҒ“гҒ®жҷӮзӮ№гҒ®гғҸгғјгғүгӮҰгӮ§гӮўгӮ„гӮҪгғ•гғҲгӮҰгӮ§гӮўгҒ®жғ…е ұгҒҢTPMгҒ«жӣёгҒҚиҫјгҒҫгӮҢгӮӢпјү

вҶ“

гғҸгғјгғүгӮҰгӮ§гӮўгҒ®ж§ӢжҲҗгӮ’еӨүжӣҙгҒҷгӮӢгҒЁгҖҢдҝЎй јгҒ•гӮҢгҒҰгҒ„гҒӘгҒ„ж§ӢжҲҗгҒӘгҒ®гҒ§гҖҚиӯҰе‘ҠгҒҢеҮәгҒҰз«ӢгҒЎдёҠгҒҢгӮүгҒӘгҒ„гҖӮ

В

гҒЁиёҸгӮ“гҒ§гҖҒOSгӮӨгғігӮ№гғҲгғјгғ«вҶ’TPMжүҖжңүиҖ…иЁӯе®ҡеҫҢгҒ«гҖҒ

гғЎгғўгғӘгҖҒгӮ»гӮ«гғігғүHDDгҖҒе…үеӯҰгғүгғ©гӮӨгғ–йЎһгҖҒPCIжҺҘз¶ҡгҒ®гӮөгӮҰгғігғүгӮ«гғјгғүгҒ®жҠңгҒҚе·®гҒ—гӮ’гҒ—гҒҰгҒҝгҒҫгҒ—гҒҹгҒҢгҖҒгғһгӮ¶гғјгғңгғјгғүгҒ®Event LogгҒ«дёҖйғЁгҒ®еӨүжӣҙгҒҢиЁҳйҢІгҒ•гӮҢгӮӢгҒ гҒ‘пјҲTXTгҒЁгҒҜеҲҘгҒ«гҒ“гҒ®гӮҲгҒҶгҒӘгғӯгӮ®гғігӮ°ж©ҹиғҪгҒҢгҒӮгӮӢпјүгҒ§гҖҒжҷ®йҖҡгҒ«иө·еӢ•гҒ—гҒҰгҒ—гҒҫгҒ„гҒҫгҒ—гҒҹгғ»гғ»гғ»

гҒқгӮӮгҒқгӮӮгҖҒж§ӢжҲҗгӮ’еӨүгҒҲгҒҰгҖҢдҝЎй јгҒҷгӮӢзҠ¶ж…ӢгҒ§з„ЎгҒ„гҖҚе ҙеҗҲгҒ«BIOSгҒ§гҒ©гҒ®гӮҲгҒҶгҒӘеӢ•дҪңгҒҷгӮӢгҒ®гҒӢгҒҢе…ЁгҒҸгӮҸгҒӢгӮҠгҒҫгҒӣгӮ“гҒ—гҖҒгғһгӮ¶гғјгғңгғјгғүгҒ®гғүгӮӯгғҘгғЎгғігғҲгӮ’иҰӢгҒҰгӮӮгҖҒIntelгҒ®HPгҒ®TXTгҒ®гғҡгғјгӮёгҒ«иӘҳе°ҺгҒ•гӮҢгӮӢгҒ гҒ‘гҒ§е…ЁгҒҸгӮҸгҒӢгӮүгҒӘгҒ„гҒ§гҒҷ(ВҙпҪҘПүпҪҘвҖҳ)гғ»гғ»гғ»

В

В

2.VMware vSphere 5.1

VMM(д»®жғігғһгӮ·гғігғһгғҚгғјгӮёгғЈ)гҒ§жңүеҗҚгҒӘVMwareгҒ®гӮҪгғ•гғҲгҒ§гҒҷгҖӮ

WindowsдёҠгҒ§еӢ•дҪңгҒҷгӮӢVMware PlayerгҒЁгҒҜз•°гҒӘгӮҠгҖҒvSphereиҮӘдҪ“гӮ’VMMе°Ӯз”ЁгӮөгғјгғҗгғјOSгӮ’гҒ—гҒҰгӮӨгғігӮ№гғҲгғјгғ«гҒ—гҖҒVMMгӮөгғјгғҗгғјгҒЁгҒ—гҒҰеӢ•дҪңгҒ—гҒҫгҒҷгҖӮ

В

гҒқгҒ®еҫҢгҖҒд»–гҒ®гӮҜгғ©гӮӨгӮўгғігғҲгғһгӮ·гғігҒӢгӮүгҖҒVMMгӮөгғјгғҗгғјгҒ«д»®жғігғһгӮ·гғігӮ’ж§ӢзҜүгҒ—гҖҒWindowsгӮ„LinuxзӯүгҒ®OSгӮ’е…ҘгӮҢгӮӢгҒ“гҒЁгҒ«гҒӘгӮҠгҒҫгҒҷгҖӮ

В

гҒ“гҒ®vSphereгҒҜIntel TXTгҒ«еҜҫеҝңгҒҷгӮӢж—ЁгӮ’и¬ігҒЈгҒҰгҒ„гҒҫгҒҷгҖӮ

гҒЈгҒЁгҒ„гҒҶиЁігҒ§и©ҰгҒ—гҒҰгҒҝгҒҫгҒ—гҒҹгҖӮ

vSphereгӮ’з©әгҒЈгҒҪгҒ®гғҸгғјгғүгғҮгӮЈгӮ№гӮҜгҒ«гӮӨгғігӮ№гғҲгғјгғ«гҖӮ

пјҲд»ҘдёӢгҖҒгӮөгғјгғҗгғјгҒЁе‘јгҒігҒҫгҒҷгҖӮгҒ“гҒЎгӮүгҒҢvProеҜҫеҝңгғһгӮ·гғігҒ§гҒҷпјү

гғүгғ©гӮӨгғ–й–ўдҝӮд»ҘеӨ–гҒ®иЁӯе®ҡгҒҜз„ЎгҒҸ15еҲҶзЁӢеәҰгҒ§зөӮгӮҸгӮҠгҒҫгҒҷгҖӮ

е®ҹиіӘгҒ®гӮөгғјгғҗгғјOSгҒӘгҒ®гҒ§ең°е‘ігҒ§гҒҷгҖӮгғһгӮҰгӮ№ж“ҚдҪңгӮӮгҒ§гҒҚгҒҫгҒӣгӮ“гҖӮ

В

vSphereгӮӨгғігӮ№гғҲгғјгғ«еҫҢгҖҒд»–гҒ®гғһгӮ·гғігҒ®гғ–гғ©гӮҰгӮ¶гҒӢгӮүгҖҒгҒ“гҒ®гғһгӮ·гғігҒ®IPгӮўгғүгғ¬гӮ№гҒ«гӮўгӮҜгӮ»гӮ№гҒҷгӮӢгҒЁгҖҒгӮҜгғ©гӮӨгӮўгғігғҲгғ„гғјгғ«(vSphere Client)гҒҢгғҖгӮҰгғігғӯгғјгғүгҒ§гҒҚгҒҫгҒҷгҖӮ

В

гҒ“гӮҢгӮ’гӮҜгғ©гӮӨгӮўгғігғҲгғһгӮ·гғігҒ«гӮӨгғігӮ№гғҲгғјгғ«гҒ—гҒҰиө·еӢ•гҒҷгӮӢгҒЁгҖҒVMMгӮөгғјгғҗгғјеҒҙгҒ§иЁӯе®ҡгҒ—гҒҹгғ‘гӮ№гғҜгғјгғүиҒһгҒӢгӮҢгҖҒе…ҘеҠӣгҒҷгӮӢгҒЁVMware PlayerгҒ®й«ҳж©ҹиғҪзүҲгҒ®гӮҲгҒҶгҒӘгҖҒд»®жғігғһгӮ·гғігҒ®з®ЎзҗҶз”»йқўгҒҢеҮәгҒҰгҒҚгҒҫгҒҷгҖӮ

В

д»®жғігғһгӮ·гғігҒ®дҪңжҲҗж–№жі•гҒҜгҖҒгҒ»гҒјVMware PlayerгҒЁеҗҢгҒҳгҒӘгҒ®гҒ§иҝ·гҒҶгҒЁгҒ“гӮҚгҒҜе°‘гҒӘгҒ„гҒЁжҖқгҒ„гҒҫгҒҷгҖӮOSгҒ®гӮӨгғігӮ№гғҲгғјгғ«гҒҜгӮҜгғ©гӮӨгӮўгғігғҲеҒҙгҖҒгӮөгғјгғҗгғјеҒҙгҒ®гҒ©гҒЎгӮүгҒӢгӮүгҒ®е…үеӯҰгғүгғ©гӮӨгғ–гҒ§гӮӮиЎҢгҒҲгҒҫгҒҷгҖӮпјҲгӮҜгғ©гӮӨгӮўгғігғҲеҒҙгҒӘгӮүгғҮгӮЈгӮ№гӮҜгӮӨгғЎгғјгӮёзӯүгҒ§гӮӮеҸҜиғҪпјү

д»ҠеӣһгҒҜгӮөгғјгғҗгғјеҒҙгҒ®USBжҺҘз¶ҡгҒ®DVDгғүгғ©гӮӨгғ–гӮ’иӘҚиӯҳгҒ—гҒҹзӮәгҖҒгҒқгӮҢгҒ§Windows7 Ultimate(64bit)гӮ’гӮӨгғігӮ№гғҲгғјгғ«гҒ—гҒҫгҒ—гҒҹгҖӮдҪҶгҒ—гҖҒVMware toolsгӮ’гӮӨгғігӮ№гғҲгғјгғ«гҒ—гҒҰгӮӮAeroгҒҜжңүеҠ№гҒ«гҒӘгӮҠгҒҫгҒӣгӮ“гҒ§гҒ—гҒҹгҖӮ

В

гҒ“гҒ“гҒ§д»®жғігғһгӮ·гғігҒҜгӮ’зөӮдәҶгҒ—гҖҒе…ҲгҒ»гҒ©гҒ®vSphere ClientгҒ®ж§ӢжҲҗгӮҝгғ–гҒ®гӮҪгғ•гғҲгӮҰгӮ§гӮўвҶ’и©ізҙ°иЁӯе®ҡвҶ’MiscгӮ’й–ӢгҒҚгҒҫгҒҷгҖӮ

IntelгҒ®PDFгӮ’иҰӢгӮӢгҒЁгҖҒгҒ“гҒ“гҒ«гҖҢMisc.enableTbootгҖҚгҒЁгҒ„гҒҶй …зӣ®гҒҢгҒӮгӮҠгҖҒ0вҶ’1гҒ«гҒҷгӮӢгҒЁжӣёгҒӢгӮҢгҒҰгҒ„гӮӢгҒ®гҒ§гҒҷгҒҢгғ»гғ»гғ»

гҒқгӮ“гҒӘй …зӣ®гҒҢгҒӮгӮҠгҒҫгҒӣгӮ“(ВҙпјӣПүпјӣвҖҳ)гғ»гғ»гғ»В

В

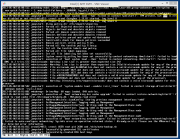

гҒЈгҒЁгҖҒиЁҖгҒҶгҒ“гҒЁгҒ§гғҖгғЎгӮӮгҒЁгҒ§гҖҒгӮөгғјгғҗгғјеҒҙгҒ®иө·еӢ•гғӯгӮ°гӮ’иҰӢгҒҰгҒҝгӮӢгҒЁгғ»гғ»гғ»

гғӯгӮ°гӮ’иҰӢгӮӢйҷҗгӮҠгҖҒ

гғ»TPMгҒҢгӮөгғқгғјгғҲеҸҠгҒій–Ӣе§ӢгҒ§гҒҚгҒҫгҒӣгӮ“гҖӮгҒ“гҒ®гғһгӮ·гғігҒҜTPMгӮ’гӮөгғқгғјгғҲгҒ—гҒҰгҒ„гҒӘгҒ„гҒӢ

гҖҖз„ЎеҠ№гҒ«гҒ•гӮҢгҒҰгҒ„гҒҫгҒҷгҖӮ

гғ»Intel TXTгӮ’жңүеҠ№гҒ«гҒҷгӮӢгҒ«гҒҜпјҲTPMгӮ’пјүжңүеҠ№гҒ«гҒ—гҒӘгҒ‘гӮҢгҒ°гҒӘгӮүгҒӘгҒ„гҖӮ

гғ»Intel TXT ErrorCodeгҒ§еҮәгҒҰгҒ„гҒҫгҒҷгҒҢи©ізҙ°дёҚжҳҺгҖӮ

гғ»3жһҡзӣ®гҒ®еҶҷзңҹгҒ§TPMгҒ«й–ўгҒҷгӮӢгғ•гӮЎгӮӨгғ«гӮ„гғҮгӮЈгғ¬гӮҜгғҲгғӘгҒҢиҰӢгҒӨгҒӢгҒЈгҒҰгҒ„гҒӘгҒ„пјҹ

гҖҖпјҲжҲ–гҒ„гҒҜиҝҪеҠ гҒ§гғ‘гғғгӮұгғјгӮёгҒҢеҝ…иҰҒгҒӘгҒ®гҒӢгӮӮпјҹпјү

гҒЁгҒӘгҒЈгҒҰгҒҠгӮҠгҖҒзөҗжһңгҒЁгҒ—гҒҰTPMгҒЁTXTгҒҢжңүеҠ№гҒ«гҒӘгҒЈгҒҰгҒ„гҒӘгҒ„гҒЈгҒҪгҒ„гҒ§гҒҷгҖӮ

В

гҒ“гҒ®еҫҢгҖҒBIOSгҒ§TPMгҒ®жңүеҠ№пјҸз„ЎеҠ№гҖҒTXTгҒ®жңүеҠ№пјҸз„ЎеҠ№гҖҒTPMгҒ®еҲқжңҹеҢ–пјҸпјҲWindowsдёҠгҒ§жүҖжңүжЁ©зўәдҝқпјүгҒ®зө„гҒҝеҗҲгӮҸгҒӣгҒ§иө·еӢ•гҒ—гҒҰгҒҝгҒҫгҒ—гҒҹгҒҢгҖҒдёҠиЁҳгҒ®гӮЁгғ©гғјгӮігғјгғүгҒ“гҒқеӨүеҢ–гҒҷгӮӢгӮӮгҒ®гҒ®гҖҒд»–гҒ®гғЎгғғгӮ»гғјгӮёгҒ«еӨүеҢ–гҒҜгҒӮгӮҠгҒҫгҒӣгӮ“гҒ§гҒ—гҒҹгғ»гғ»гғ»з§ҒгҒ®е®ҹеҠӣгҒ§гҒҜгҒ“гҒ®иҫәгҒҢйҷҗз•ҢгҒ§гҒҷ(ВҙпҪҘПүпҪҘвҖҳ)гғ»гғ»гғ»

В

гҒҹгҒ гҖҒгғӯгӮ°гҒ«дёҠиЁҳгҒ®й …зӣ®гҒҢеҮәзҸҫгҒҷгӮӢгҒ“гҒЁгҒӢгӮүгҖҒ

гҒ“гҒ®гӮҪгғ•гғҲгҒҜIntel TXTгҒ«еҜҫеҝңгҒ—гҒҰгҒ„гӮӢгҒЁиЁҖгҒҲгҒҫгҒҷ(пҪҖпҪҘПүпҪҘВҙ)пҪ·пҫҳпҪҜ!

В

В

3.HyTrust пјӢ VMware vSphere

IntelгҒ®TXTгҒ®гғҮгғўеӢ•з”»гҒ«гӮӮзҷ»е ҙгҒ—гҒҰгҒ„гӮӢVMwareгҒ®з®ЎзҗҶгғ„гғјгғ«гҒҢHyTrustгҒ§гҒҷгҖӮ

В

гғҮгғўеӢ•з”»гҒ«зҷ»е ҙгҒ—гҒҰгҒ„гӮӢгҒҸгӮүгҒ„гҒӘгҒ®гҒ§гҖҒи©ҰгҒ—гӮ„гҒҷгҒ„гҒЁжҖқгҒЈгҒҹгҒ®гҒ§гҒҷгҒҢгҖҒдҪ“йЁ“зүҲгҒҜзҷ»йҢІгҒ—гҒҰгҒӢгӮүгҖҒжӢ…еҪ“иҖ…гҒӢгӮүгҒ®йҖЈзөЎеҫҢгҒ«гғҖгӮҰгғігғӯгғјгғүгҒҷгӮӢгӮҝгӮӨгғ—гҒ®гӮҲгҒҶгҒ§иӢұиӘһгҒ§гҒӢгҒӨеҖӢдәәгғҰгғјгӮ¶гғјгҒ§гҒҜжүӢгӮ’еҮәгҒӣгҒӘгҒӢгҒЈгҒҹгҒ®гҒ§ж–ӯеҝөгҒ—гҒҫгҒ—гҒҹгҖӮпјҲйӣ»и©ұгҒ§иӢұиӘһгҒ®йҖЈзөЎгҒҢжқҘгҒҹгӮүгҖҒз§ҒгҒ§гҒҜгҒ©гҒҶгҒ—гӮҲгҒҶгӮӮз„ЎгҒ„гҒ§гҒҷгҒ—(^^; пјү

В

В

4.McAfee Deep DefenderгҖҖпјӢ ePolicy Orchestrator

В

гӮӮгҒҶдёҖгҒӨгҒ®IntelгҒ®гғҮгғўеӢ•з”»гҒ«ијүгҒЈгҒҰгҒ„гҒҹзө„гҒҝеҗҲгӮҸгҒӣгҒ§гҒҷгҖӮ

OSгҒ®еӨ–гҒӢгӮүгӮҰгӮӨгғ«гӮ№гҒ®еӢ•гҒҚгӮ’еҜҹзҹҘгҒҷгӮӢгҒ“гҒЁгҒ§еҫ“жқҘгҒ§гҒҜзҷәиҰӢгҒҢеӣ°йӣЈгҒ гҒЈгҒҹRootkitгӮ’жӨңеҮәгҒ§гҒҚгҒҫгҒҷгҖӮIntel VTгҒ®жҠҖиЎ“гӮ’дҪҝз”ЁгҒ—гҒҰгҒ„гҒҫгҒҷгҖӮпјҲзҸҫеңЁгҒ®McAfeeгҒҜгӮӨгғігғҶгғ«гҒ®еӮҳдёӢгҒ«гҒӮгӮҠгҖҒгғҸгғјгғүгӮҰгӮ§гӮўж”ҜжҸҙгҒ®гӮ»гӮӯгғҘгғӘгғҶгӮЈгӮҪгғ•гғҲгҒӘгҒ©гӮ’иІ©еЈІгҒ—гҒҰгҒ„гҒҫгҒҷпјү

В

гғ»McAfee ePolicy Orchestrator

гғҚгғғгғҲгғҜгғјгӮҜдёҠгҒ®зөұеҗҲеһӢгҒ®гӮ»гӮӯгғҘгғӘгғҶгӮЈз®ЎзҗҶгӮҪгғ•гғҲгҒ§гҒҷгҖӮ

В

гҒ“гҒ®зө„гҒҝеҗҲгӮҸгҒӣгҒ§жӨңиЁјгҒ—гӮҲгҒҶгҒЁгҒ—гҒҫгҒ—гҒҹгҒҢгҖҒIntel TXTгҒ®еҠ№жһңгӮ’иҰӢгӮӢгҒҹгӮҒгҒ«гҒҜгҖҒеүҚиҖ…гҒ®гӮҪгғ•гғҲгҒ§гҒҜWindows7з’°еўғгҖҒеҫҢиҖ…гҒ®гӮҪгғ•гғҲгҒ§гҒҜWindowServer2008зӯүгӮ’з”Ёж„ҸгҒҷгӮӢеҝ…иҰҒгҒҢгҒӮгҒҫгҒҷгҖӮгӮөгғјгғҗгғјOSгҒЁ2еҸ°гҒ®Intel TXTз’°еўғпјҲгҒ©гҒЎгӮүгӮӮеҝ…иҰҒгҒӘгҒ®гҒӢеҲӨгӮүгҒӘгҒ„гҒ§гҒҷгҒҢгғ»гғ»гғ»пјүжә–еӮҷгҒҢгҒҷгҒҗгҒ«гҒ§гҒҚгҒӘгҒ„гҒ®гҒ§ж–ӯеҝөгҒ—гҒҫгҒ—гҒҹгҖӮ

В

д»ҘдёҠгҒҢд»ҠеӣһгҒ®еӨұж•—и«ҮгҒ§гҒҷгҖӮ

BIOSгӮ„гӮҜгғ©гӮӨгӮўгғігғҲOSгғ¬гғҷгғ«гҒ§зўәиӘҚгҒ§гҒҚгӮҢгҒ°иүҜгҒӢгҒЈгҒҹгҒ®гҒ§гҒҷгҒҢгҖҒзҸҫзҠ¶гҒ§гҒҜгҒқгҒ“гҒҫгҒ§з°ЎеҚҳгҒ«жӨңиЁјгҒҜгҒ§гҒҚгҒӘгҒ„гӮҲгҒҶгҒ§гҒҷгғ»гғ»гғ»

В

В

В

пјҚжңҖеҫҢгҒ«пјҚгҖҖ

гҒЎгӮҮгҒЈгҒЁж„ҡз—ҙгҒЈгҒҪгҒҸгҒӘгҒЈгҒҰгҒ„гҒҫгҒҷгҒҢ(^Пү^;)гғ»гғ»гғ»

В

д»ҠеӣһгҒ®гғ¬гғ“гғҘгғјгҒҜйқһеёёгҒ«йӣЈжҳ“еәҰгҒҢй«ҳгҒ„гӮӮгҒ®гҒ§гҒ—гҒҹгҖӮ

гғ¬гғ“гғҘгғјеҶ…гҒ§BitLockerгӮ’дҪҝз”ЁгҒ—гҖҒгғҸгғјгғүгӮҰгӮ§гӮўж§ӢжҲҗгҒҢеӨүгӮҸгӮӢгҒЁгғӯгғғгӮҜгҒ•гӮҢиө·еӢ•гҒ—гҒӘгҒ„гҒЁжӣёгҒҚгҒҫгҒ—гҒҹгҒҢгҖҒгҒ“гӮҢгҒҢTPMгҒ гҒ‘гҒ§гҒҜз„ЎгҒҸIntel TXTгӮ’дҪҝз”ЁгҒ—гҒҰгҒ„гӮӢгҒЁгҒ„гҒҶзўәиЁјгҒҢеҫ—гӮүгӮҢгҒҫгҒӣгӮ“гҒ§гҒ—гҒҹгҖӮпјҲе®ҹйҡӣгҖҒгғҸгғјгғүгӮҰгӮ§гӮўж§ӢжҲҗгӮ’еӨүжӣҙгҒ—гҒҰиө·еӢ•гӮ’и©ҰгҒҝгӮӢгҒЁгҒҚгҒ«гҖҒIntel TXTгҒ®з„ЎеҠ№еҢ–гӮӮи©ҰгҒ—гҒҹгҒ®гҒ§гҒҷгҒҢжҷ®йҖҡгҒ«иө·еӢ•гҒ—гҒҰгҒ—гҒҫгҒ„гҒҫгҒ—гҒҹгҖӮпјү

В

д»–гҒ«гӮӮTPMгӮ’дҪҝз”ЁгҒҷгӮӢгӮҪгғ•гғҲгҒҜгҒӮгӮӢзЁӢеәҰгҒҜиҰӢгҒӨгҒӢгӮҠеӢ•дҪңгӮӮзўәиӘҚгҒ§гҒҚгҒҫгҒ—гҒҹгҒҢгҖҒгҒқгӮҢгҒҜгҒӮгҒҸгҒҫгҒ§гӮӮIntel TXTгӮ’ж§ӢжҲҗгҒҷгӮӢиҰҒзҙ гҒ®1гҒӨгҒ«йҒҺгҒҺгҒҫгҒӣгӮ“гҖӮжң¬еҪ“гҒҜгҖҒBIOSгҒӢгӮүгӮўгғ—гғӘгӮұгғјгӮ·гғ§гғідёҠгҒҫгҒ§гҒ®гғҲгғ©гӮ№гғҲгғҒгӮ§гғјгғігӮ’зўәиӘҚгҒ—гҒҹгҒӢгҒЈгҒҹгҒ®гҒ§гҒҷгҒҢгҖҒз§ҒгҒ®е®ҹеҠӣгҒ§гҒҜжүӢжі•гӮ’зўәз«ӢгҒ§гҒҚгҒҫгҒӣгӮ“гҒ§гҒ—гҒҹгҖӮ

В

д»ҠгҒ®гҒЁгҒ“гӮҚгҖҒIntel TXTгҒ«й–ўгҒ—гҒҰгҒҜеҜҫеҝңгӮҪгғ•гғҲгҒҢгӮЁгғігӮҝгғјгғ—гғ©гӮӨгӮәеҜ„гӮҠгҒ®иЈҪе“ҒгҒ°гҒӢгӮҠгҒ§гҖҒжғ…е ұгӮӮгҒӮгҒҫгӮҠеӨҡгҒҸгҒҜгҒӮгӮҠгҒҫгҒӣгӮ“гҖӮзҸҫзҠ¶гҒ§гҒҜгғҸгғјгғүзҡ„гҒӘгӮӨгғігғ•гғ©гҒҜгҒЁгӮӮгҒӢгҒҸгҖҒгӮҪгғ•гғҲгӮҰгӮ§гӮўгғҷгғјгӮ№гҒ§жҷ®еҸҠгҒ—гҒҰгҒ„гӮӢгҒЁгҒҜиЁҖгҒ„йӣЈгҒ„гҒЁжҖқгҒ„гҒҫгҒҷгҖӮпјҲгҒӣгҒЈгҒӢгҒҸгҖҒгӮігғігӮ·гғҘгғјгғһгғјеҗ‘гҒ‘гҒ®гғЎгӮӨгғігӮ№гғҲгғӘгғјгғ CPUгҒ§гҒӮгӮӢCoreiгӮ·гғӘгғјгӮәгҒ«Intel TXTж©ҹиғҪгӮ’жҢҒгҒҹгҒ—гҒҹгҒ®гҒ«еӢҝдҪ“гҒӘгҒ„пјҒпјү

В

В

жҒҗгӮүгҒҸгҖҒжңҖгӮӮжҷ®еҸҠгҒ—гҒӘгҒ„пјҲжғ…е ұгҒҢе°‘гҒӘгҒ„пјүзҗҶз”ұгҒЁгҒ—гҒҰгҒҜгҖҒе…·дҪ“зҡ„гҒӘеӢ•дҪңгҒҢзҗҶи§ЈгҒ—гҒ«гҒҸгҒ„гҒӢгӮүгҒ гҒЁжҖқгҒ„гҒҫгҒҷгҖӮ

дҫӢгҒҲгҒ°гҖҒгҖҢдҝЎй јгҒ•гӮҢгҒҰгҒ„гҒӘгҒ„гҖҚгҒЁгҒҜе…·дҪ“зҡ„гҒ«гҒ©гҒ®гӮҲгҒҶгҒӘгҒЁгҒҚгҒӘгҒ®гҒӢгҒҢеҲӨгӮҠгҒҫгҒӣгӮ“гҒ§гҒ—гҒҹгҖӮпјҲгғҸгғјгғүгӮҰгӮ§гӮўгғ»гӮҪгғ•гғҲгӮҰгӮ§гӮўгҒ®ж—ўзҹҘгҒ®иүҜеҘҪгҒӘж§ӢжҲҗгҒ®гғҸгғғгӮ·гғҘгӮ’TPMгӮ’гҒ«иЁҳйҢІгҒ—гҖҒгҒқгӮҢгҒЁйҒ•гҒЈгҒҹе ҙеҗҲгҒҢдҝЎй јгҒ•гӮҢгҒҰгҒ„гҒӘгҒ„гҒЁгҒ•гӮҢгҒҰгҒ„гӮӢгӮҲгҒҶгҒ§гҒҷгҒҢгғ»гғ»гғ»пјү

В

йҖҶгҒ«гҖҢдҝЎй јгҒ•гӮҢгҒҹгҖҚж§ӢжҲҗгҒҢгҒ„гҒӨгҒ®жҷӮзӮ№гҒӘгҒ®гҒӢгҒЁиЁҖгҒҶгҒ“гҒЁгӮӮгӮҸгҒӢгӮҠгҒҫгҒӣгӮ“гҖӮжүҖжңүжЁ©гӮ’еҫ—гҒҹгҒЁгҒҚгҒӘгҒ®гҒӢгғ»гғ»гғ»

В

ж¬ЎгҒ«гҖҢдҝЎй јгҒ•гӮҢгҒҰгҒ„гҒӘгҒ„гҖҚгҒЁгҒҚгҒ®еӢ•дҪңгҒҢгӮҲгҒҸгӮҸгҒӢгӮҠгҒҫгҒӣгӮ“гҖӮгӮўгғ—гғӘгӮұгғјгӮ·гғ§гғігӮ„OSгғ¬гғҷгғ«гҒ§гҒҜиө·еӢ•еҒңжӯўгҒ®еҮҰзҪ®гҒҢгҒ•гӮҢгӮӢгҒЁжҖқгҒ„гҒҫгҒҷгҒҢгҖҒBIOSгҒ гҒЁгҒ©гҒҶгҒӘгӮӢгҒ®гҒ§гҒ—гӮҮгҒҶгҒӢпјҹд»ҠеӣһгҒҜTPMгҒ®жүҖжңүиҖ…гҒЁзўәз«ӢгҒ—гҒҰгҒ„гҒӘгҒ„пјҸгҒ—гҒҹзҠ¶ж…ӢгҒ§иүІгҖ…гғҸгғјгғүгӮҰгӮ§гӮўж§ӢжҲҗгӮ’еӨүжӣҙгҒ—гҒҫгҒ—гҒҹгҒҢгҖҒEvent logгҒ«иЁҳйҢІгҒ•гӮҢгӮӢгҒ гҒ‘гҒ§зү№гҒ«е•ҸйЎҢгҒӘгҒҸиө·еӢ•гҒ§гҒҚгҒҰгҒ—гҒҫгҒ„гҒҫгҒ—гҒҹгҖӮ

В

гҒӣгӮҒгҒҰгҖҒгғһгӮ¶гғјгғңгғјгғүгҒ®гғүгӮӯгғҘгғЎгғігғҲгҒ§Intel TXTгҒЁBIOSгҒ®еӢ•дҪңгҒ«гҒӨгҒ„гҒҰжӣёгҒ„гҒҰгҒ„гҒҹгҒӘгӮүгҒ°гҖҒгӮӮгҒҶе°‘гҒ—зҠ¶жіҒгҒҢеӨүгӮҸгҒЈгҒҹгҒӢгӮӮзҹҘгӮҢгҒҫгҒӣгӮ“гҖӮгҒқгӮҢгӮӮе…·дҪ“зҡ„гҒ«гҖҢгҒ©гҒ®гӮҲгҒҶгҒӘгҒЁгҒҚгҒ«гҒ©гҒ®гӮҲгҒҶгҒӘеӢ•дҪңгӮ’гҒҷгӮӢгҒ®гҒӢгҖҚгҒЁжӣёгҒ„гҒҰж¬ІгҒ—гҒ„гҒ§гҒҷ(ВҙпҪҘПүпҪҘвҖҳ)

В

жҒҗгӮүгҒҸгҖҒд»ҠеӣһгҒ®гғ¬гғ“гғҘгғјгҒҜиӢҰжҲҰгҒ—гҒҰгҒ„гӮӢж–№гҒҢеӨҡгҒ„гҒЁжҖқгҒ„гҒҫгҒҷгҖӮжң¬ж°—гҒ§TXTгӮ’жҷ®еҸҠгҒ•гҒӣгӮӢгҒ«гҒҜгҖҒгғҰгғјгӮ¶гғјгҒҢзӣҙжҺҘдҪ“йЁ“гҒ§гҒҚгӮӢгӮҲгҒҶгҒӘи©•дҫЎгӮҪгғ•гғҲгҒЁгҖҒе……е®ҹгҒ—гҒҹгғүгӮӯгғҘгғЎгғігғҲгҒҢж¬ІгҒ—гҒ„гҒЁгҒ“гӮҚгҒ§гҒҷгҖӮ

В

гғҸгғјгғүгӮҰгӮ§гӮўгӮ’дҪҝз”ЁгҒ—гҒҹгғҲгғ©гӮ№гғҶгғғгғүгғ»гӮЁгӮ°гӮјгӮӯгғҘгғјгӮ·гғ§гғігғ»гғҶгӮҜгғҺгғӯгӮёгғјиҮӘдҪ“гҒ®ж§ӢжғігҒҜжңүз”ЁгҒ гҒЁжҖқгҒ„гҒҫгҒҷгҒ®гҒ§гҖҒжҳҜйқһIntelгҒ•гӮ“гҒ«гҒҜжң¬ж°—гҒ§жҷ®еҸҠгҒ•гҒӣгӮӢж–Ҫзӯ–гҒ«жңҹеҫ…гҒ—гҒҹгҒ„гҒЁгҒ“гӮҚгҒ§гҒҷгҖӮ

ZIGSOWгҒ«гғӯгӮ°гӮӨгғігҒҷгӮӢгҒЁгӮігғЎгғігғҲгӮ„гҒ“гҒ®гӮўгӮӨгғҶгғ гӮ’жҢҒгҒЈгҒҰгҒ„гӮӢгғҰгғјгӮ¶гғје…Ёе“ЎгҒ«иіӘе•ҸгҒ§гҒҚгҒҫгҒҷгҖӮ