インテル® トラステッド・エグゼキューション・テクノロジー (インテル® TXT) とは、システム起動時にサーバーまたは PC を構成する主要なコンポーネントの動作状態を、直接触れることが出来ないところにあらかじめ保管されていた既知の良好なシーケンスとハードウエアー的に検証することで、マルウエアーがシステムを改ざんしたかどうかを調べ、改ざんが見つかった場合は、システムを起動させないことによって、悪意のあるプログラムの実行をシャットダウンさせるシステムである。

トラステッドの意味はセキュリティーと意味合いが違い、セキュリティーソフトウエアーが、”大丈夫だと思っている感覚”、に対して、トラストとは”意図された動作が期待できる”という意味合いを持つ、ここが、今までのセキュリティーソフトウエアーとの大きな意味合いの違いである。

トラストという言葉自体は期待されるという意味合いだけなので、期待される動作の内容まで限定していない、つまり、マルウェアが侵入しているとわかっている場合、マルウエアーは攻撃する物だと言うことが予想され、このことも「期待通りの動作」に含まれる。期待通りの動きで攻撃してくれば、コンピューター自体の動作を止めてしまいましょうという考え方である

一連のハードウエアーの起動のチャートとしてはシンプルで、まずは、TXTが起動のプロセスをにない、ここでセキュリティチップ(TPM)によってあらかじめ記憶されていた内容とハッシュ関数で比較して、正しければコンピューターの起動を行い、比較して正しくなければ起動しないということを行っている

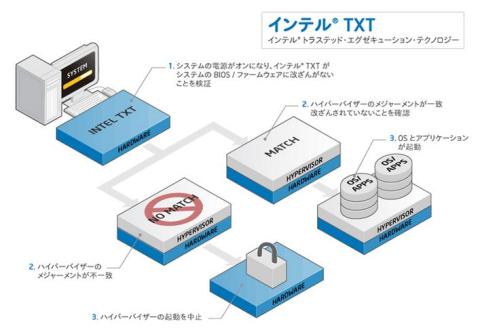

インテルのイメージするTXTの起動チャートをインテルのHPから引用すると以下の様になる

このインテルTXTが一般的なウイルスソフトと違うところは、前述の通り意味合いが違うというところだが、ただの起動しないというだけでは、一般的に使い勝手が悪すぎる。

ではなぜ、TXTが必要なのか?また、ウイルスソフトだけではだめだったのか?ということを考えてみよう。

ステルスマルウエアーは大きく分けると2種類存在しており、一つはアプリケーションレベルで実行されるものと、カーネルレベルで実行されるものが存在する

ウイルスソフトはパソコンが起動してからウイルスを検知して検疫するが、この場合、ファームまで改ざんされていた場合は防ぎようが無い、つまり、カーネルレベルのステルスマルウエアーは検知できない、単一のコンピューターなら、そのシステム1台がマルウエアーに感染するが、これがサーバーで、バーチャルテクノロジーが発達した現在、仮想化システムの根幹のシステムがマルウエアーに犯されてしまっていた場合は、仮想システムのすべてに、ウイルス被害が及ぶ可能性がある、この状態になった場合のシステム担当者の保守の手間は膨大になり、被害も広がるためステルスマルウエアーに対する対策が考えられたわけである。

そこで、インテルTXTは、セキュリティチップ(TPM)使ってBIOS、ファームウエアーの元の形をあらかじめ記憶しておき、パソコン起動時に改ざんが無いかを正しいシーケンスとハッシュ関数で比較して確認し、 改ざんが認められた場合、パソコンを動かさない と言う状態を作り上げることで、セキュリティーをあげるという考え方に到達している訳である

あと、もう一つは、セキュリティーに対する考え方の違いがある、

それはブラックリスト的な考え方と、ホワイトリスト的な考え方の違いである

ウイルスソフトはブラックリスト的な考えで作られている、これは、悪意のプログラム(ウイルス)の数だけリストを作っておいて、悪意のプログラムがが来たら入れない動かさないといった考え方だ、この考え方は、悪意の数だけ検疫プログラムの数が増えてしまい、ファイルが肥大していく事が問題になってしまう

これに対してホワイトリストの考え方は、良い物のみを通すと行った考え方である

これなら疑わしきは通さないので、プログラムの肥大化を招かない

ハードウエアー的に防御するこのシステムはホワイトリスト的な考え方をしたシステムである

まとめると、ウイルスソフトで検知できないカーネルレベルのウイルスによる、なりすましなどを低コストで防止するために実装されているのが、このインテルTXT機能である

しかし、これはすべてのウイルスを撃退する物ではなく、当然のことながら、通常のウイルス対策ソフトと併用することが望ましい

今まで、こうしたカーネルレベルのマルウエアーに対してのセキュリティー強化コストはとても高額な保守点検料が必要だったが、据え置き型の現行機種で、TXT対応CPUが搭載されているのであるなら、インテルvPro対応のマザーボードに変更するだけで、(1万8000円前後)このセキュリティーの機能を使うことが出来る、本来はシステム管理者が常駐する会社などで使われる事を前提に販売されているだろうが、個人商店などのSOHO (Small Office/Home Office)でも低コストなセキュリティーとして活躍するであろう

インテルTXTを起動させるのは簡単なの??

答え・・・ 簡単です(動かすのは・・・)

では、その動きを見ていきましょう、まずは、このシステムのおさらいからです

インテル® トラステッド・エグゼキューション・テクノロジー(以下インテルTXT)を利用するには、インテルVTの時と違ってほとんどのチップセットが対応している訳ではなく、「インテルvPro」に準拠したハードウエアーが必要である

これは、インテルTXTがハードウエアー的にセキュリティチップ(TPM)を使用してハッシュ値を保存しており、ハッシュ関数を用いて以前のハッシュ値と現在のハッシュ値の差異を見る仕様になっているためで、ハードウエアー的にサポートできていなければ、動作が出来ないからである

vProの構成要件は、CPUのプロセッサ側もインテルTXTに対応している必要があり、Core2 Duo から、対応CPUと非対応CPUがある。

例えば**50シリーズは対応であるが、40シリーズは非対応となっている。

現行の第3世代のiシリーズのプロセッサーはほとんど対応だが、Core i7-3770KやCore i5-3570Kなどの我がZIGソニアン御用達のKシリーズは非対応である。また、Core i5-3450シリーズはすべて非対応である。このようにCPUが対応かどうかは、個別に調べなくてはいけない。

インテルのプロセッサーがvPro対応かどうかはこちらのページで簡単に調べることが出来る(参考にしていただきたい)

http://ark.intel.com/ja

マザーボード側のチップセットは、セキュリティチップ(TPM)が搭載されているQシリーズのチップセットが必須であるので、Qシリーズ以外のマザーを使っている場合は交換が必要になる(Z77などはQ77のプロセッサー搭載型に買い換える必要がある)

Q77プロセッサーは初期に発売されたZ77プロセッサー搭載マザーと比較して、オーバークロックなどの個人のコアユーザーが喜びそうな機能は封印してあるが、今回のTXT機能が搭載されている、vPro機能などやPCIバスを採用など、企業が導入する時に過去の遺産を踏襲しつつ、リモート操作、セキュリティー機能の強化など、システム管理者に便利な機能を逆に搭載している。インテルのQシリーズのプロセッサーがビジネスモデルと言われることはここに起因している

前置きは長くなったが、実際に動かしてみよう・・・

インテルTXTを起動するには

まずは起動時にF2キーを押してBIOS設定画面に入る

入ったら、セキュリティーのタブをクリック 鍵の所ね・・・

鍵の所に入ったらインテルTXT(トラステッド・エグゼキューション・テクノロジー)の変更場所を Enabled に変更する、

↑↓トグルになってるので、Enabled に変更する

ちなみに、これをEnabledにすると、その上のインテルVT と下のVT-dはDisabledに出来なくなる

このボードは元々ほとんどのvProの項目は初めからEnabledになっているので問題はほとんど無いだろう

セーブして再起動しよう

Exit のタブを押して、Exit Saving Chenges を指定して

Yを押して起動させる・・・これでインテルTXTは発動する

起動自体は非常に簡単ですね

これだけですか?? これだけです・・・(^^)/

さてTPM(セキュリティーチップ)がONになってるかを調べてみましょう

これはマザーボードのドライバーの中に入っているEMBASSY Security Centerをインストールしてみれば分かります

ドライバーディスクを開けて

インストールします

セキュリティーチップの設定をして・・・

ステータスを見ると有効になってますね

これで、本来はきちんと動いているはずです

本当にTXTはローダーを書き換えると発動するのか??

注意・・・ここからはBIOS関連、ローダー関係をいじるので、試しにやってみると必ず、DATAが消し飛びます、(私の実験機はもはやこの時点で4回クリーンインストールをする羽目になっています)後、マルウエアーの類いをインストールする内容なので、社会道義上に反する恐れのあるソフトウエアーを取り扱います、面白い読み物として見る以外は、くれぐれも自己責任でお願いします。あくまでも実験なので、よい子は決して真似してはいけません <(_ _)>

手頃な、Windows7のローダーを書き換えていただけるマルウエアーを探していたんですが、ただ何処かのウエーブサイトで感染するのを待っていてもらちがあかないので、今回はWindowsLoaderというブートレコードを書き換えるソフトで実験してみます

さてWindowsLoaderと言うソフト何をするソフトかというと・・・・

Windows7のローダー部分を書き換えてBIOSの偽装をするという、悪そうなソフトウェアーです。これなら完璧に今回の実験に最適のマルウエアーです。企業のパソコンに悪意を持った人間が、USBメモリーを持って書き換えに来たと言ったシュチュエーションです

さて、この怪しげなソフトをネットからダウンロードして実行します

これを実行検証するだけで、クリーンインストール状態のWindows7が必要ですが、インストール方法は今回は長くなるので割愛します<(_ _)>(各自でお探し下さい)

実行すると、このソフトはブートレコードを書き換えに行くので

書き換えさせます・・・

書き換えると、当然のことながら、再起動を促してきます

再起動すると・・・(^^;)

見事に、 ブルーバックになって うんともすんとも言いません・・・(^^)/

再起動して、ブートレコードをWindows7に自動で直させても、起動すら出来ません

こうなると、再インストールしか残されておらず、パソコンの安全は保たれました(^o^)

あーーーーー保存していた私のスクリーンショットが・・・・(T_T)

取り出せなくなってしまいました・・・

簡単に結果が出てしまいました・・・・やるねえ

すごく地味ですが、ちゃんと動きますね・・・

ちなみに同チームのヒロ妨さんが、このソフトを仮想空間上のWindows7に当てて実験してくれていますが、インテルTXTは発動していません・・・(T_T)

まあ、ここであえてマルウエアーの紹介をしてもしょうが無いので、詳しくはヒロ妨さんのレビューをご覧いただくとして・・・

そうなんです、インテルTXTは仮想環境のOSのためにあるのでは無く、仮想環境を動かしているOSに対して パソコン自体がブートするときに、動くか動かないかを決めているだけ なんです

ここが、ウイルスソフトウエアーと違うところです、インテルTXTは多くの人間が触るであろう、比較的自由に環境が変わるクライアントパソコンを守るために生まれてきたシステムと言うことが言えます、ただし、インテルTXTだけでは、セキュリティーは守られず、必ずウイルス対策ソフトと併用しなくてはいけません。

しかし、この機能は、TPM(セキュリティーチップ)を一度発動すると、BIOSでインテルTXTを Disabled にしても 停止しません・・・・

試しにBIOS設定でインテルTXTを止めた状態でWindowsLoaderで書き換えるとどうなるか・・・

いつもの様にこの状態で再起動すると・・・・ブルーバックになります!!

理屈上はインテルTXTを切れば、TMPチップは動かなくなり、ローダーは書き換えられてしまうはずですが、なぜこうなったか分かりません??

何度かOSを再インストールしたり、ドライバーを変えたりしてみましたが、一緒です

今ひとつ検証が曖昧になってきました、すっきりしません

それなら、OS再インストールまでDQ77MKボードでやっておき、TPM(セキュリティーチップ)の発動しない兄弟のZ88チップセットを搭載している ASUSのマザーボードP8-Z77 Pro が 病院から帰ってきたので、マザーボードを載せ替えてみました。

このマザーを

こう変えてみました!!

OSをインストールしているときに何かの仕込みがあったりすると、問題点を切り分けることが出来ないので、SSDの再インストールはDQ77MKでやっておきます。

OSを書き込んだところで、電源を落として、マザーだけを差し替え、メモリーなどはそのまま同じ物を使用して起動します、マザー固有のドライバーはインストールしました

ここで、WindowsLoaderを立ち上げて見ました

同じように再起動させました・・・先ほどはここでブルーバックが・・・

すると、今回は・・・

通常通り起動しました・・・(^^;)

Z77チップはTPM(セキュリティーチップ)はノンサポートですので

やっぱり、この書き換えに対してのパソコンの動作の停止はTPM(セキュリティーチップ)の仕事以外には考えられません

ちょっとパソコンを知っている人間なら、手動でBIOS設定画面に入り込んで、インテルTXTをカットしてからマルウエアーを仕込むと言ったことも考えられますが、このマザーはそれだけでは、書き換えに対応して停止させてしまいます。

TPM(セキュリティーチップ)を使ったインテルTXTは非常に強力です、ちっとやそっとではリセットが出来ません、ローダーを書き換えた瞬間、OS再インストール確定と言ったオペレーションは現在のデーターの安全性を求められる、企業ベースのパソコンには非常に有効です

この機能が、活用されそうなシュチュエーションは、各企業のお客様用のパソコンや、漫画喫茶などの不特定多数が触り、悪意の第3者が触りそうなパソコンなどには非常に効果的なな機能だと言えそうです

---おまけ---

DQ77MKボードのTPM(セキュリティーチップ)の初期化方法

黄色の BIOS Configuration Jumper Block のジャンパースイッチを1-2から2-3に切り替えます

切り替えてBIOSを立ち上げます

するとノーマルの1-2ジャンパーと違った画面が現れます

この画面上で、TPM のクリアを Enabled にして書き込むとクリアされます

書き込むと 電源を切る様に言われるので、電源を切ってジャンパーを元に戻します

TPM(セキュリティーチップ)をこれで、解除出来ました・・・

悪用厳禁ですが、WindowsLoader はTPM(セキュリティーチップ)を初期化したらやはり、きっちり動きました

ZIGSOWにログインするとコメントやこのアイテムを持っているユーザー全員に質問できます。