гӮӨгғігғҶгғ« гғҲгғ©гӮ№гғҶгғғгғүгғ»гӮЁгӮ°гӮјгӮӯгғҘгғјгӮ·гғ§гғігғ»гғҶгӮҜгғҺгғӯгӮёгғјгҒЁгҒҜгҖҒ

гӮӨгғігғҶгғ«гҒҢй–ӢзҷәгҒ—гҒҹгғҸгғјгғүгӮҰгӮ§гӮўгӮ»гӮӯгғҘгғӘгғҶгӮЈгғјгҒ§гҒҷгҖӮ

вҖ»гғҲгғ©гӮ№гғҶгғғгғүгғ»гӮЁгӮ°гӮјгӮӯгғҘгғјгӮ·гғ§гғігғ»гғҶгӮҜгғҺгғӯгӮёгғјгҖҖпјқгҖҖIntel TXTпјҲд»ҘдёӢIntel TXTгҒ§зөұдёҖпјү

вҳ…вҳҶгҖҖгҒқгӮӮгҒқгӮӮгҒ©гӮ“гҒӘжҠҖиЎ“гҒӘгҒ®пјҹгҖҖвҳҶвҳ…

гӮ»гӮӯгғҘгғӘгғҶгӮЈгӮ’еј·еӣәгҒ«гҒҷгӮӢгҒЁгҒ„гҒҶгҒ®гҒҜгҖҒгҒ©гҒҶгҒ„гҒҶдәӢгҒҢжҖқгҒ„жө®гҒӢгҒ¶гҒ§гҒ—гӮҮгҒҶгҒӢпјҹ

гғ»гӮӘгғҡгғ¬гғјгғҶгӮЈгғігӮ°гӮ·гӮ№гғҶгғ гҒ®гӮ»гӮӯгғҘгғӘгғҶгӮЈгғ‘гғғгғҒгӮ’йҒ©з”ЁгҒҷгӮӢдәӢгҖӮ

гғ»гӮӘгғҡгғ¬гғјгғҶгӮЈгғігӮ°гӮ·гӮ№гғҶгғ дёҠгҒ®дёҚиҰҒпјҲдҪҝз”ЁгҒ—гҒӘгҒ„пјүгӮөгғјгғ“гӮ№гӮ’еҒңжӯўгҒ—гҒҰгҒҠгҒҸдәӢгҖӮ

гғ»гӮҰгӮЈгғ«гӮ№еҜҫзӯ–гӮҪгғ•гғҲгӮ’гӮӨгғігӮ№гғҲгғјгғ«гҒ—гҒҰе®ҹиЎҢгҒ—гҒҰгҒҠгҒҸдәӢгҖӮ

гғ»дҝЎй јгҒ§гҒҚгҒӘгҒ„гӮөгӮӨгғҲгҒ«гҒҜгӮўгӮҜгӮ»гӮ№гҒ—гҒӘгҒ„дәӢгҖӮ

еҖӢдәәгҒ§е®ҲгӮҢгӮӢзҜ„еӣІгҒҜиүІгҖ…гҒЁгҒӮгӮҠгҒҫгҒҷгҒҢгҖҒжӮӘж„ҸгҒӮгӮӢж”»ж’ғгҒҜгӮҲгӮҠиӨҮйӣ‘еҢ–гғ»й«ҳеәҰеҢ–гҒ—гҖҒ

еҖӢдәәгҒ§гҒҜз°ЎеҚҳгҒ«е®ҲгӮҢгҒӘгҒ„зҜ„еӣІгҒ«гҒҫгҒ§жүӢгӮ’дјёгҒ°гҒ—гҒҰгҒҚгҒҰгҒ„гҒҫгҒҷгҖӮ

гғ“гӮёгғҚгӮ№гғҷгғјгӮ№гҒ®гӮ·гӮ№гғҶгғ гҒ§иҖғгҒҲгӮүгӮҢгӮӢгҖҒжӮӘж„ҸгҒӮгӮӢж”»ж’ғгҒЁгҒҜгҒ©гҒҶгҒ„гҒҶдәӢгҒҢжҖқгҒ„жө®гҒӢгҒ¶гҒ§гҒ—гӮҮгҒҶгҒӢпјҹ

гғ»WebгӮөгӮӨгғҲгҒ®гӮ·гӮ№гғҶгғ з ҙеЈҠгӮ„гҖҒгғҮгғјгӮҝгҒ®дёҚжӯЈеҸ–еҫ—

гғ»гӮ·гӮ№гғҶгғ гҒёй«ҳиІ иҚ·гӮ’дёҺгҒҲгӮӢгҒ“гҒЁгҒ«гӮҲгӮӢгӮөгғјгғ“гӮ№жҸҗдҫӣеҰЁе®і

гғ»гғҸгғјгғүгӮҰгӮ§гӮўгҒ®з ҙеЈҠгҒ«гҒӨгҒӘгҒҢгӮӢдёҚжӯЈгӮігғјгғүгҒ®е®ҹиЎҢ

иүІгҖ…гҒЁжүӢгӮ’еӨүгҒҲгҖҒе“ҒгӮ’еӨүгҒҲгҖҒгҒӮгӮүгӮҶгӮӢж–№йқўгҒӢгӮүи„ҶејұжҖ§гӮ’еҲ©з”ЁгҒ—гҒҰгҖҒ

дёҚжӯЈгҒӘгӮўгӮҜгӮ»гӮ№гӮ’е®ҹиЎҢгҒ—гӮҲгҒҶгҒЁгҒҷгӮӢжӮӘж„ҸгҒӮгӮӢгғҰгғјгӮ¶гғјгҒҢеӯҳеңЁгҒҷгӮӢгҒ“гҒЁгҒҜгҖҒ

жҳЁд»ҠгҒ®гӮ·гӮ№гғҶгғ гӮ’ж§ӢзҜүгҒҷгӮӢеүҚжҸҗжқЎд»¶гҒЁгҒ—гҒҰгҖҒеҝ…й ҲжқЎд»¶гҒЁгҒ—гҒҰ

иҖғгҒҲгҒҰгҒҠгҒӢгҒӘгҒ‘гӮҢгҒ°гҒ„гҒ‘гҒӘгҒ„зҠ¶жіҒгҒЁгҒӘгҒЈгҒҰгҒ—гҒҫгҒЈгҒҰгҒ„гҒҫгҒҷгҖӮ

гҒқгҒ—гҒҰгҖҒгҒҹгҒ еҚҳгҒ«гҖҒгӮҰгӮЈгғ«гӮ№еҜҫзӯ–гӮҪгғ•гғҲгӮ’е®ҹиЎҢгҒ—гҒҰгҒ„гҒҹвҖңгҒ гҒ‘вҖқгӮ„гҖҒ

гғ•гӮЎгӮӨгӮўгӮҰгӮ©гғјгғ«гҒ§гӮўгӮҜгӮ»гӮ№гғқгғјгғҲгӮ’еҲ¶йҷҗгҒҷгӮӢвҖңгҒ гҒ‘вҖқгҒ§гҒҜ

еҜҫзӯ–гҒҢзөӮгӮҸгӮүгҒӘгҒ„зҠ¶жіҒгҒЁгҒӘгҒЈгҒҰгҒ„гӮӢгӮҸгҒ‘гҒ§гҒҷгҖӮ

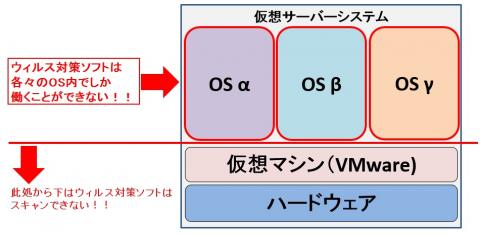

дё–й–“дёҖиҲ¬зҡ„гҒ«гҖҒд»®жғіеҢ–з’°еўғгҒ§гҒ®гғҸгғјгғүгӮҰгӮ§гӮўзөұеҗҲгӮ’е®ҹж–ҪгҒҷгӮӢгҒ“гҒЁгҒ«гӮҲгӮҠ

й«ҳеҠ№зҺҮгҒӘгӮ·гӮ№гғҶгғ йҒӢз”ЁгӮ’е®ҹж–ҪгҒҷгӮӢдәӢгҒҢеЈ°й«ҳгҒ«еҸ«гҒ°гӮҢгӮӢжҷӮд»ЈгҒ«гҒӮгҒҹгӮҠгҖҒ

д»®жғіеҢ–з’°еўғгҒӘгӮүгҒ§гҒҜгҒ®гӮ»гӮӯгғҘгғӘгғҶгӮЈгҒ®и„ҶејұжҖ§гҒЁгҒ—гҒҰзӢҷгӮҸгӮҢгӮӢгғқгӮӨгғігғҲгҒҢ

еҮәгҒҰгҒҚгҒҫгҒ—гҒҹгҖӮ

гҒқгӮҢгҒҜгҖҒгҒҡгҒ°гӮҠгҖҢд»®жғіеҢ–з’°еўғгҒқгҒ®гӮӮгҒ®гҖҚгҒ§гҒҷгҖӮ

дҪ•ж•…гҖҒд»®жғіеҢ–з’°еўғгҒҢзӢҷгӮҸгӮҢгӮӢгҒ®гҒӢпјҹ

з°ЎеҚҳгҒ«иӘ¬жҳҺгҒ—гҒҫгҒҷгҒЁгҖҒгҒҹгҒЁгҒҲгҒ°VMwareзӯүгҒ§д»®жғіз’°еўғгӮ’дҪңжҲҗгҒ—гҒҹгҒЁгҒ—гҒҫгҒҷгҖӮ

гӮ·гӮ№гғҶгғ гҒҢиө·еӢ•гҒ—гҒҰгҒ„гҒҸеҪўгӮ’з°ЎеҚҳгҒ«зӨәгҒ—гҒҫгҒҷгҒЁ

гҖҢгғҸгғјгғүгӮҰгӮ§гӮўиө·еӢ•гҖҚвҶ’гҖҢVMwareиө·еӢ•гҖҚвҶ’гҖҢд»®жғіз’°еўғдёҠгҒ®OSгҒҢиө·еӢ•гҖҚ

гҒЁгҒӘгӮҠгҒҫгҒҷгҖӮ

гҒ§гҒҜгҖҒд»®жғіз’°еўғдёҠгҒ®OSгҒ«гӮӨгғігӮ№гғҲгғјгғ«гҒ•гӮҢгҒҹгӮ»гӮӯгғҘгғӘгғҶгӮЈгӮҪгғ•гғҲгҒҜгҖҒ

гҒ©гҒ“гҒҫгҒ§дёҚжӯЈгҒӘзҠ¶жіҒгӮ’жӨңзҹҘгҒ§гҒҚгӮӢгҒ§гҒ—гӮҮгҒҶгҒӢпјҹ

гҒқгӮҢгҒҜгҖҒгҖҢд»®жғіз’°еўғдёҠгҒ®OSгҒҢиө·еӢ•гҖҚгҒ—гҒҹеҫҢгҒ®зҠ¶жіҒгҒ§гҒӮгӮҠгҖҒ

гғҸгӮӨгғ‘гғјгғҗгӮӨгӮ¶гғјгҒ§гҒӮгӮӢVMwareгҒ«жӮӘж„ҸгҒӮгӮӢдёҚжӯЈгҒӘж”№еӨүгӮ’гҒ•гӮҢгҒҰгҒ—гҒҫгҒЈгҒҹе ҙеҗҲгҖҒ

дёҚжӯЈгӮ’жӨңзҹҘгҒҷгӮӢгҒ“гҒЁгҒҢгҒ§гҒҚгҒӘгҒ„гҒЁиЁҖгҒ„жҸӣгҒҲгӮӢгҒ“гҒЁгҒҢгҒ§гҒҚгҒҫгҒҷгҖӮ

гҒ“гҒ®дёҚжӯЈгҒҢжӨңзҹҘгҒ§гҒҚгҒӘгҒ„гҒЁгҒ„гҒҶдәӢгҒҜгҖҒгӮ·гӮ№гғҶгғ ж§ӢзҜүдёҠгҒ®з©ҙгҒЁгҒӘгӮӢгҒ№гҒҚ

гғқгӮӨгғігғҲгҒ§гҒӮгӮҠгҖҒOSд»ҘдёӢгҒ®еұӨгҒҜOSгҒӢгӮүгҒҜйҳІгҒҗж–№жі•гҒҢз„ЎгҒ„зӮәгҖҒ

жӮӘж„ҸгҒӮгӮӢгғҰгғјгӮ¶гғјгҒҢзӣ®зҡ„гӮ’йҒ”жҲҗгҒҷгӮӢжүӢж®өгҒЁгҒ—гҒҰзӢҷгҒЈгҒҰгҒҸгӮӢгҒ®гҒҜ

иҮӘжҳҺгҒ®зҗҶгҒЁиЁҖгҒҶдәӢгҒҢгҒ§гҒҚгӮӢгҒ§гҒ—гӮҮгҒҶгҖӮ

гҒқгҒ®зӮәгҖҒOSд»ҘдёӢгҒ®еұӨгҒ§ж„ҸеӣігҒ—гҒӘгҒ„иЎҢеӢ•гӮ’гҒ—гҒҹжҷӮгҒҜжӨңзҹҘгҒ—гҒҹгҒ„гҒЁгҒ„гҒҶ

гғӢгғјгӮәгӮ’жәҖгҒҹгҒҷгҒҹгӮҒгҒ«й–ӢзҷәгҒ•гӮҢгҒҹгҒ®гҒҢIntel TXTгҒЁгҒ„гҒҶгӮҸгҒ‘гҒ§гҒҷгҖӮ

гӮ·гӮ№гғҶгғ гҒҢжҸҗдҫӣгҒ•гӮҢгӮӢгҒҶгҒҲгҒ§гҖҒIntel TXTгҒҢжһңгҒҹгҒҷеҪ№еүІгҒЁгҒҜгҖҒ

д»ҘдёӢгҒ®гғқгӮӨгғігғҲгҒ«йӣҶзҙ„гҒ•гӮҢгҒҫгҒҷгҖӮ

гғ»гҖҺиө·еӢ•гҒҷгӮӢгғҸгғјгғүгӮҰгӮ§гӮўгҒҢж—ўзҹҘгҒ®ж§ӢжҲҗгҒ§гҒӮгӮӢгҒЁдҝқйҡңгҒҷгӮӢгҖҸ

гҖҖиЁҖгҒ„жҸӣгҒҲгҒҫгҒҷгҒЁгҖҒгӮ·гӮ№гғҶгғ гғңгғјгғүгҒ®BIOSзӯүгҒ®еҗ„зЁ®гғҸгғјгғүгӮҰгӮ§гӮўгҒ®

гҖҖеҲ¶еҫЎгғўгӮёгғҘгғјгғ«гҒ«гҒҠгҒ‘гӮӢжӮӘж„ҸгҒӮгӮӢдёҚжӯЈвҖңж”№еӨүвҖқгҒ•гӮҢгҒҹ

гҖҖгғҸгғјгғүгӮҰгӮ§гӮўз’°еўғгӮ’жӨңзҹҘгҒҷгӮӢгҖӮ

гғ»гҖҺиө·еӢ•гҒ•гӮҢгӮӢгӮҪгғ•гғҲгҒҢж—ўзҹҘгҒ®зү©гҒ§гҒӮгӮӢгӮӮгҒ®гҒЁдҝқйҡңгҒҷгӮӢгҖҸ

гҖҖиЁҖгҒ„жҸӣгҒҲгҒҫгҒҷгҒЁгҖҒд»®жғіз’°еўғгҒ®гғҸгӮӨгғ‘гғјгғҗгӮӨгӮ¶гғјгҒ«гҒҠгҒ„гҒҰгҖҒ

гҖҖжӮӘж„ҸгҒӮгӮӢвҖңж”№еӨүвҖқгҒ®гҒӘгҒ•гӮҢгҒҹгғҸгӮӨгғ‘гғјгғҗгӮӨгӮ¶гғјгҒ®е®ҹиЎҢгӮ’жӨңзҹҘгҒҷгӮӢгҖӮ

гҒ“гҒ®жӨңзҹҘгҒҷгӮӢдәӢгҒЁгҒ„гҒҶгҒ®гҒҢIntel TXTгҒ®жң¬иіӘгҒ§гҒӮгӮҠгҖҒ

жӨңзҹҘгҒ—гҒҹгҒ“гҒЁгҒ«гӮҲгҒЈгҒҰеҸҜеҗҰгҒ®еҲӨж–ӯгӮ’иЎҢгҒҲгӮӢгҒ®гҒ§

зөҗжһңзҡ„гҒ«гӮ»гӮӯгғҘгғӘгғҶгӮЈгӮ’й«ҳгӮҒгӮӢгҒ“гҒЁгҒҢгҒ§гҒҚгӮӢгҒЁгҒ„гҒҶдәӢгҒ§гҒҷгҖӮ

вҳ…вҳҶгҖҖдҝЎй јгҒ®йҖЈйҺ–гӮ’дҪңгӮӢж§ӢжҲҗиҰҒзҙ гҒЁгҒҜпјҹгҖҖвҳҶвҳ…

Intel TXTгӮ’е®ҹиЎҢеҸҜиғҪгҒЁгҒҷгӮӢгғҸгғјгғүгӮҰгӮ§гӮўжқЎд»¶гҒЁгҒ—гҒҰгҒҜгҖҒ

Intel vProгҒ«жә–жӢ гҒҷгӮӢдёӢиЁҳгҒ®з’°еўғгӮ’еҝ…иҰҒгҒЁгҒ—гҒҫгҒҷгҖӮ

гғ»еҜҫеҝңгғ—гғӯгӮ»гғғгӮө

гғ»гғҒгғғгғ—гӮ»гғғгғҲ

гғ»еҜҫеҝңBIOS

гғ»TPM 1.2гғҒгғғгғ—

гғ»ACпјҲAuthenticated CodeпјүгғўгӮёгғҘгғјгғ«

дёҠиЁҳд»ҘеӨ–гҒ«гӮӮгҖҒIntel TXTгҒ«еҜҫеҝңгҒҷгӮӢOSгҒҢйҷҗгӮүгӮҢгӮӢ

гҒЁгҒ„гҒҶзӮ№гӮӮгҒӮгӮҠгҒҫгҒҷгҒ®гҒ§гҖҒжЎҲеӨ–еҖӢдәәгҒ§ж§ӢзҜүгҒҷгӮӢз’°еўғгҒЁгҒ—гҒҰгҒҜгҖҒ

йҒёжҠһиӮўгҒҢзӢӯгҒ„гҒЁиЁҖгҒҲгҒҫгҒҷгҖӮ

TPMгғҒгғғгғ—гҒ«гҒҰжӨңиЁјгҒҢгҒ§гҒҚгӮӢз’°еўғгҒҢеҹәжң¬зҡ„гҒ«гғ“гӮёгғҚгӮ№гғҰгғјгӮ№гҒ§гҒӮгӮӢдәӢгҒҢ

еӨ§гҒҚгҒӘиҰҒеӣ гҒ гҒЁжҖқгӮҸгӮҢгҒҫгҒҷгҒ®гҒ§гҖҒгғһгӮ¶гғјгғңгғјгғүгҒӘгҒ©гҒ®йҒёжҠһиӮўгҒҢ

зӢӯгҒҫгӮӢгҒ®гҒҜд»•ж–№гҒ®гҒӘгҒ„гҒ“гҒЁгҒӢгӮӮгҒ—гӮҢгҒҫгҒӣгӮ“гҖӮ

д»ҠеӣһгҒҜгҖҒгғ¬гғ“гғҘгғјгӮўгӮӨгғҶгғ гҒЁгҒ—гҒҰгҖҢCore i7-3770гҖҚгҖҢDQ77MKгҖҚгӮ’

дҪҝз”ЁгҒ•гҒӣгҒҰгҒ„гҒҹгҒ гҒҚгҖҒгғҸгғјгғүгӮҰгӮ§гӮўжқЎд»¶гӮ’гӮҜгғӘгӮўгҒ—гҒҫгҒҷгҖӮ

е®ҹиЁје®ҹйЁ“гҒЁгҒ—гҒҰгҖҒWindows 8дёҠгҒӢгӮүгҒ®гӮ»гӮӯгғҘгғӘгғҶгӮЈгғҮгғҗгӮӨгӮ№гҒ§гҒӮгӮӢ

TPMгҒ®зўәиӘҚгҒЁгҖҒе®ҹйҡӣгҒ«гғҸгӮӨгғ‘гғјгғҗгӮӨгӮ¶гғјдёҠгҒ§гҒ®TrustedгҒӘгғҒгӮ§гғғгӮҜгҒҢ

е®ҹиЎҢгҒ•гӮҢгҒҹгҒӢзўәиӘҚгӮ’иЎҢгҒЈгҒҰгҒҝгҒҫгҒҷгҖӮ

TrustedBootгҒҢе®ҹиЎҢгҒ•гӮҢгӮӢгғҸгӮӨгғ‘гғјгғҗгӮӨгӮ¶гғјгҒ§гҒ®еӢ•дҪңжӨңиЁј

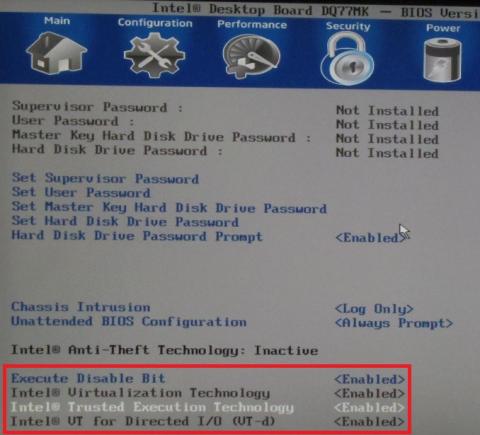

вҳ…вҳҶгҖҖBIOSгҒ§Intel TXTгӮ’жңүеҠ№еҢ–гҒ—гҒҰгҒҝгҒҫгҒ—гӮҮгҒҶпјҒпјҒгҖҖвҳҶвҳ…

Intel TXTгӮ’жңүеҠ№еҢ–гҒҷгӮӢгҒ«гҒҜгҖҒгғһгӮ¶гғјгғңгғјгғүгҒ®BIOSиЁӯе®ҡгҒ§

д»ҘдёӢгҒ®й …зӣ®гӮ’жңүеҠ№гҒ«гҒ—гҒӘгҒҸгҒҰгҒҜгҒ„гҒ‘гҒҫгҒӣгӮ“гҖӮ

Configuration > Onboard Devices > Advanced > Peripherals Configuration

> Trusted Platform Module Presence пјҡ Enable (гғҮгғ•гӮ©гғ«гғҲеҖӨпјҡEnable)

Configuration > Onboard Devices > Advanced > Peripherals Configuration

> Trusted Platform Module пјҡEnable (гғҮгғ•гӮ©гғ«гғҲеҖӨпјҡDisable)

Security > Intel@ Trusted Execution Technology пјҡ Enable (гғҮгғ•гӮ©гғ«гғҲеҖӨпјҡDisable)

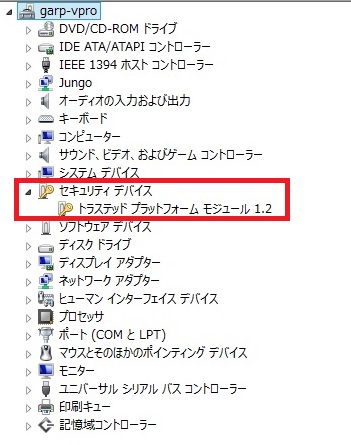

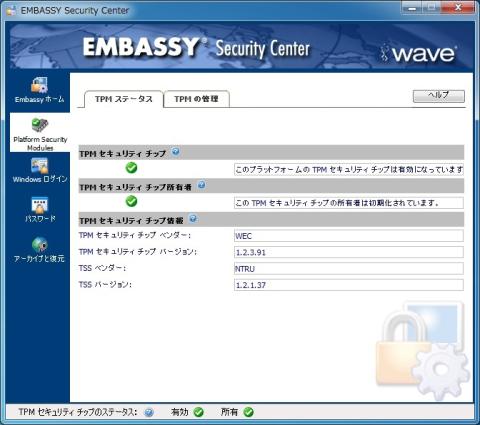

дёҠиЁҳиЁӯе®ҡеӨүжӣҙеҫҢгҖҒеҶҚиө·еӢ•гҒҷгӮӢгҒЁгҖҒOSгҒ®гғҮгғҗгӮӨгӮ№гғһгғҚгғјгӮёгғЈдёҠгҒ«гҒҰ

TPMпјҲгғҲгғ©гӮ№гғҶгғғгғүгғ»гғ—гғ©гғғгғҲгғ•гӮ©гғјгғ гғ»гғўгӮёгғҘгғјгғ«пјүгҒҢ

иӘҚиӯҳгҒ§гҒҚгӮӢгӮҲгҒҶгҒ«гҒӘгҒЈгҒҰгҒ„гҒҫгҒҷгҖӮ

гҒ“гӮҢгҒ§гҖҒTPMгғўгӮёгғҘгғјгғ«гӮ’жүұгҒҶдәӢгҒҢгҒ§гҒҚгӮӢгӮҲгҒҶгҒ«гҒӘгӮҠгҒҫгҒ—гҒҹгҒ®гҒ§гҖҒ

ж¬ЎгҒ«TPMгғўгӮёгғҘгғјгғ«гҒ®еҲқжңҹеҢ–гӮ’иЎҢгҒЈгҒҰгҒҝгҒҫгҒҷгҖӮ

вҖ»вҖ»вҖ»гҖҖTPMгғўгӮёгғҘгғјгғ«гҒЈгҒҰгҒӘгӮ“гҒ§гҒҷгҒӢпјҹгҖҖвҖ»вҖ»вҖ»

з°ЎеҚҳгҒ«иЁҖгҒ„гҒҫгҒҷгҒЁгҖҒгӮ»гӮӯгғҘгғӘгғҶгӮЈз”ЁгҒ®еӨ–йғЁгғҒгғғгғ—гҒ§гҒҷгҖӮ

CPUгҒ§гҒҜгҒӘгҒҸгҖҒгҒ“гҒ®гғҒгғғгғ—гҒ®дёӯгҒ§д№ұж•°гӮ’иЁҲз®—гҒ—гҒҹгӮҠгҖҒ

MD5гҒ®гғҸгғғгӮ·гғҘеҖӨгӮ’иЁҲз®—гҒҷгӮӢж©ҹиғҪгӮ’жҢҒгҒӨе°Ӯз”ЁгғҒгғғгғ—гҒЁ

гҒҷгӮӢгҒ“гҒЁгҒ§гҖҒгӮ·гӮ№гғҶгғ гҒӢгӮүзӢ¬з«ӢгҒ—гҒҹ第дёүиҖ…гҒ®

зӣЈжҹ»е®ҳзҡ„гҒӘеҪ№еүІгӮ’жһңгҒҹгҒ—гҒҫгҒҷгҖӮ

вҖ»вҖ»вҖ»вҖ»вҖ»вҖ»вҖ»вҖ»вҖ»вҖ»вҖ»вҖ»вҖ»вҖ»вҖ»вҖ»вҖ»вҖ»вҖ»вҖ»вҖ»вҖ»вҖ»

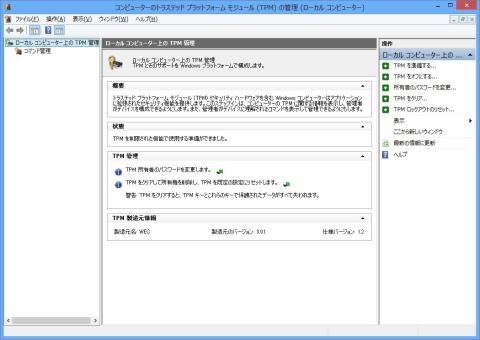

TPMгғўгӮёгғҘгғјгғ«гҒ®зҠ¶ж…ӢгӮ’зўәиӘҚгҒҷгӮӢдёҠгҒ§дёҖз•Әзўәе®ҹгҒӢгҒӨз°ЎеҚҳгҒӘж–№жі•гҒҢ

е®ҹгҒҜWindows OSдёҠгҒ®гӮөгғјгғ“гӮ№гҒЁгҒ—гҒҰе®ҹиЈ…гҒ•гӮҢгҒҰгҒ„гҒҫгҒҷгҖӮ

гҖҢгғҲгғ©гӮ№гғҶгғғгғү гғ—гғ©гғғгғҲгғ•гӮ©гғјгғ гғўгӮёгғҘгғјгғ«з®ЎзҗҶгҖҚгҒЁгҒ„гҒҶж©ҹиғҪгҒ§гҒҷгҖӮ

иө·еӢ•ж–№жі•пјҡгғ—гғӯгӮ°гғ©гғ гҒ®гғ•гӮЎгӮӨгғ«гҒЁжӨңзҙўгҒ«гҒҠгҒ„гҒҰгҖҢtpm.mscгҖҚгҒЁе…ҘеҠӣгҒ—е®ҹиЎҢгҒ—гҒҫгҒҷгҖӮ

вҖ»mmc.exeгҒ§гӮігғігӮҪгғјгғ«гӮ’й–ӢгҒ„гҒҰгҖҒгӮ№гғҠгғғгғ—гӮӨгғігҒ®иҝҪеҠ гҒЁеүҠйҷӨгҒ§гҖҢTPMгҒ®з®ЎзҗҶгҖҚгӮ’

гҖҖиҝҪеҠ гҒҷгӮӢж–№жі•гӮ’дёҖи¶ійЈӣгҒігҒ§е®ҹзҸҫгҒҷгӮӢгҒ®гҒҢдёҠиЁҳгҒ®mscгҒ§гҒҷгҖӮ

гҖҖгғҚгғғгғҲгғҜгғјгӮҜдёҠгҒ®еҲҘPCгӮ’иҰӢгӮӢгҒЁгҒҚгҒ«гҒҜгҖҒгӮігғігӮҪгғјгғ«гҒӢгӮүгҒ®иө·еӢ•гҒ§гҒӘгҒ„гҒЁ

гҖҖд»–гҒ®PCгӮ’йҒёжҠһгҒҷгӮӢе…ҘеҠӣгҒҢеҮәгҒҰгҒ“гҒӘгҒ„гҒ®гҒ§гҒЎгӮҮгҒЈгҒЁдёҚиҰӘеҲҮгҒӢгҒӘгҒЁгӮӮжҖқгҒЈгҒҹгӮҠгҒ—гҒҰгҒҫгҒҷгҖӮ

Windows 7 UltimateгҖҒWindows 8 ProгҒ®гҒ©гҒЎгӮүгҒ§гӮӮгҖҒгҒҫгҒЈгҒҹгҒҸеҗҢгҒҳз”»йқўгҒҢ

з«ӢгҒЎдёҠгҒҢгҒЈгҒҰгҒҚгҒҫгҒҷгҒ®гҒ§ж“ҚдҪңгҒ«йҒ•е’Ңж„ҹгҒҜгҒӮгӮҠгҒҫгҒӣгӮ“гҖӮ

OSжҜҺгҒ«гӮігғһгғігғүз®ЎзҗҶгҒ§иЁӯе®ҡгҒ•гӮҢгҒҰгҒ„гӮӢиЁұеҸҜгҒ•гӮҢгҒҰгҒ„гӮӢеҶ…е®№гҒҢиӢҘе№ІйҒ•гҒЈгҒҹгӮҠгҒ—гҒҫгҒҷгҒҢгҖҒ

OSгҒ®ж©ҹиғҪгҒЁжЁҷжә–гӮ»гӮӯгғҘгғӘгғҶгӮЈгғқгғӘгӮ·гғјгҒ®е·®гҒ®гҒҹгӮҒгҖҒж°—гҒ«гҒҷгӮӢеҝ…иҰҒгҒҜгҒӮгӮҠгҒҫгҒӣгӮ“гҖӮ

гҒӘгҒҠгҖҒеҗҢгҒҳгӮҲгҒҶгҒӘж©ҹиғҪгӮ’жҢҒгҒӨгӮҪгғ•гғҲгӮҰгӮ§гӮўгҒЁгҒ—гҒҰгҖҒ

гғһгӮӨгӮҜгғӯгӮҪгғ•гғҲгҒ®гӮөгӮӨгғҲгҒ§гғһгӮ¶гғјгғңгғјгғүгҒ§дҪҝгҒҲгӮӢгӮўгғ—гғӘгҒЁгҒ—гҒҰй…ҚеёғгҒ•гӮҢгҒҰгҒ„гӮӢ

EMBASSY* Security CenterгҒЁгҒ„гҒҶгӮҪгғ•гғҲгҒҢгҒӮгӮҠгҒҫгҒҷгҒҢгҖҒ

гҒ“гҒЎгӮүгҒ®гӮҪгғ•гғҲгҒҜWindows 8гҒ§гҒҜдёӢиЁҳгҒ®йҖҡгӮҠгӮЁгғ©гғјгҒҢеҮәгҒҰиө·еӢ•гҒ—гҒӘгҒ„гҒ®гҒҢйӣЈзӮ№гҒ§гҒҷгҖӮ

Windows 8гҒ§гӮӮгҖҒгҖҢTPMгҒ®з®ЎзҗҶгҖҚгӮігғігӮҪгғјгғ«гҒӢгӮүгҒ®TPMгғҒгғғгғ—гҒ®ж“ҚдҪңгҒҜгҒ§гҒҚгӮӢгҒ®гҒ§гҖҒ

гҒ“гҒ®гӮҪгғ•гғҲгҒ®Windows 8еҜҫеҝңгҒҢе…ЁгҒҸгҒ•гӮҢгҒҰгҒ„гҒӘгҒ„гҒЁгҒ„гҒҶж®ӢеҝөгҒӘдәӢжғ…гҒҢиҰӢгҒҲгҒҰгҒҚгҒҫгҒҷгҖӮ

иө·еӢ•гҒ•гҒҲгҒ§гҒҚгӮҢгҒ°гҖҒдёӢиЁҳгҒ®йҖҡгӮҠгӮ°гғ©гғ•гӮЈгӮ«гғ«гҒ§

гӮҸгҒӢгӮҠгӮ„гҒҷгҒ„гҒЁжҖқгҒҲгӮӢгӮӨгғігӮҝгғјгғ•гӮ§гғјгӮ№гҒ®гӮҪгғ•гғҲгҒӘгҒ®гҒ§

гҒЁгҒЈгҒҰгӮӮж®ӢеҝөгҒ§гҒҷгҒӯпјҒ

TPMгғўгӮёгғҘгғјгғ«гӮ’еҲқжңҹеҢ–гҒ—гҒҰгҖҒд»»ж„ҸгҒ®гғ‘гӮ№гғҜгғјгғүгӮ’иЁӯе®ҡгҒҷгӮӢгҒҹгӮҒгҒ«гҒҜгҖҒ

TPMгӮ’гӮҜгғӘгӮўгҒ—гҒҰгҒ—гҒҫгҒҶгҒ®гҒҢдёҖз•ӘжүӢгҒЈеҸ–гӮҠж—©гҒ„гҒ§гҒҷгҒҢгҖҒе•ҸйЎҢзӮ№гӮӮгҒӮгӮҠгҒҫгҒҷгҖӮ

гӮӮгҒ—гҖҒTPMгғӘгӮ»гғғгғҲеүҚгҒ«гӮ»гӮӯгғҘгғӘгғҶгӮЈиЁӯе®ҡгҒЁгҒ—гҒҰWindowsгҒ®гғүгғ©гӮӨгғ–жҡ—еҸ·еҢ–гҒ§гҒӮгӮӢ

BitLockerгӮ’TPMгғҒгғғгғ—гӮ’дҪҝгҒҶж–№ејҸгҒ§жҡ—еҸ·еҢ–гҒ—гҒҰгҒ„гҒҹе ҙеҗҲгҖҒеҫ©еҸ·еҢ–гҒҢгҒ§гҒҚгҒӘгҒҸгҒӘгӮҠ

гғҮгғјгӮҝгҒҢиӘӯгӮҒгҒӘгҒҸгҒӘгҒЈгҒҰгҒ—гҒҫгҒҶгҒ®гҒ§жіЁж„ҸгҒҢеҝ…иҰҒгҒ§гҒҷгҖӮ

еҲқжңҹеҢ–гҒ—гҒҰгҒ—гҒҫгҒҶгҒЁеӣһеҫ©гғ‘гӮ№гғҜгғјгғүд»ҘеӨ–гҒ§еҫ©ж—§дёҚеҸҜиғҪгҒӘгҒ®гҒ§иҰҒжіЁж„ҸгҒ§гҒҷпјҒ

пјҲеҲқжңҹеҢ–гҒҷгӮӢдәәгҒҜгҒқгӮ“гҒӘгӮӮгҒ®жҺ§гҒҲгҒҰгҒӘгҒ„гҒЁгҒ„гҒҶгӮёгғ¬гғігғһпјҒпјҒпјү

В гҒЁгҒ„гҒЈгҒҰгӮӮгҖҒеҹәжң¬зҡ„гҒ«гҖҒеҖӢдәәгҒҢгҒӨгҒӢгҒҶPCгҒ§BitLockerгӮ’иЁӯе®ҡгҒ—гҒҰгҒ„гҒӘгҒ„гҒЁжҖқгҒҶгҒ®гҒ§

гҒқгӮҢгҒ»гҒ©ж°—гҒ«гҒҷгӮӢеҝ…иҰҒгӮӮгҒӘгҒ„гҒӢгӮӮгҒ—гӮҢгҒҫгҒӣгӮ“гҖӮ

вҳ…вҳҶгҖҖTrustedBootгӮ’зўәиӘҚгҒ—гҒҰгҒҝгӮҲгҒҶпјҒпјҒгҖҖвҳҶвҳ…

гҒ•гҒҰгҖҒTPMгғҒгғғгғ—гӮ’еҲқжңҹеҢ–пјҶд»»ж„ҸгҒ®гғ‘гӮ№гғҜгғјгғүгӮ’иЁӯе®ҡгҒ—гҒҹгҒЁгҒ“гӮҚгҒ§гҖҒ

гҒ•гҒЈгҒқгҒҸе®ҹеғҚгҒ®гғҒгӮ§гғғгӮҜгӮ’гҒ—гҒҰгҒҝгҒҫгҒ—гӮҮгҒҶпјҒпјҒ

гҒЁгҒ„гҒЈгҒҰгӮӮгҖҒWindows 8 ProгҒ«гҒҠгҒ„гҒҰгҖҒIntel TXTгӮ’жңүеҠ№еҢ–гҒ—гҒҹгҒЁгҒ“гӮҚгҒ§

дҪ•гҒӢгғҒгӮ§гғғгӮҜгҒҢгҒ§гҒҚгӮӢгҒЁгҒ„гҒҶгӮҸгҒ‘гҒ§гӮӮгҒӘгҒ„гҒ®гҒ§гҖҒеҲҘгҒ®гӮҪгғ•гғҲгӮҰгӮ§гӮўгҒ§

зўәиӘҚгӮ’гҒ—гҒҰгҒҝгҒҹгҒ„гҒЁжҖқгҒ„гҒҫгҒҷгҖӮ

гӮӨгғігғҶгғ«гҒ®гҖҗжө·еӨ–гҒ®иіҮж–ҷгҖ‘гӮ’зўәиӘҚгҒ—гҒҫгҒҷгҒЁгғ»гғ»гғ»

Software and cloud services гҒЁгҒ„гҒҶй …зӣ®гҒ«гҒҰгҖҒеҜҫеҝңгҒ—гҒҰгҒ„гӮӢ

OSгҒҢиЁҳијүгҒ•гӮҢгҒҰгҒ„гҒҫгҒҷгҒӯпјҒ

гғ•гғӘгғјгҒ§зўәиӘҚгҒ§гҒҚгҒқгҒҶгҒӘгӮҪгғ•гғҲгҒЁгҒ—гҒҰгҒҜгҖҒFedoraгҒҢгҒӮгӮӢгӮҲгҒҶгҒ§гҒҷгҒҢгҖҒtbootгӮ’

зө„гҒҝиҫјгҒҫгҒӘгҒ„гҒЁгҒ„гҒ‘гҒӘгҒ„гӮҲгҒҶгҒӘгҒ®гҒ§гҖҒLinuxзі»OSеҲқеҝғиҖ…гҒ«гҒҜеҺігҒ—гҒ„гҒЁгҒ“гӮҚгғ»гғ»гғ»гҖӮ

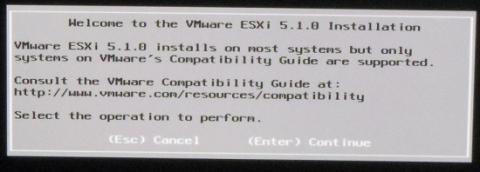

д»®жғіеҢ–гҒ®гғҸгӮӨгғ‘гғјгғҗгӮӨгӮ¶гғјгҒ«гҒҠгҒ‘гӮӢIntel TXTгҒ®иө·еӢ•гӮ’зўәиӘҚгҒ—гҒҹгҒ„гҒ®гҒ§гҖҒ

д»ҠеӣһгҒҜVMware vSphere Hypervisor (з„Ўе„ҹзүҲгҒ®ESXi 5.1)гҒ§зўәиӘҚгҒ—гҒҰгҒҝгҒҫгҒ—гӮҮгҒҶгҖӮ

VMware ESXiе…¬ејҸгӮөгӮӨгғҲ

гҒҫгҒҡгҖҒгғҰгғјгӮ¶гғјзҷ»йҢІеҝ…й ҲгҒӘгҒ®гҒ§гҖҒгҒ•гҒҸгҒЈгҒЁзҷ»йҢІгҒ—гҒҹгҒҶгҒҲгҒ§гҖҒ

ESXi 5.1 Update 1 ISO image (Includes VMware Tools)гҖҖгӮ’гғҖгӮҰгғігғӯгғјгғүгҒ—гҒҫгҒҷгҖӮ

гғҖгӮҰгғігғӯгғјгғүгҒ—гҒҹISOгғ•гӮЎгӮӨгғ«гӮ’гғҮгӮЈгӮ№гӮҜгҒ«жӣёгҒҚиҫјгӮ“гҒ гҒҶгҒҲгҒ§гҖҒ

гғҮгӮЈгӮ№гӮҜгҒӢгӮүиө·еӢ•гҒ—гҒҰгҒ•гҒҸгҒЈгҒЁгӮӨгғігӮ№гғҲгғјгғ«гғ—гғӯгӮ»гӮ№й–Ӣе§ӢгҒ§гҒҷгҖӮ

гғҰгғјгӮ¶гғјгғ©гӮӨгӮ»гғігӮ№иҰҸзҙ„гӮ’гӮҲгҒҸиӘӯгӮ“гҒ гҒҶгҒҲгҒ§(F11)

гӮӨгғігӮ№гғҲгғјгғ«гҒҷгӮӢгӮ·гӮ№гғҶгғ гғүгғ©гӮӨгғ–гӮ’йҒёгӮ“гҒ§(Enter)

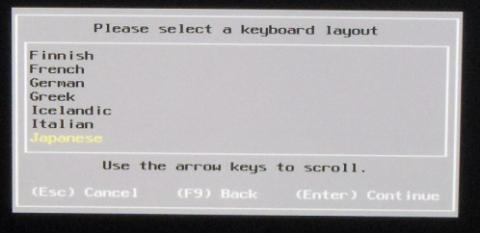

иЁҖиӘһгҒҜгҒЎгӮғгӮ“гҒЁж—Ҙжң¬иӘһгҒҢгҒӮгӮҠгҒҫгҒҷпјҒ

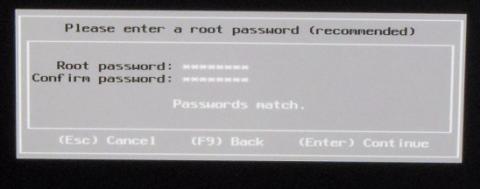

rootгӮўгӮ«гӮҰгғігғҲгҒ®гғ‘гӮ№гғҜгғјгғүгӮ’иЁӯе®ҡ

гӮӨгғігӮ№гғҲгғјгғ«е®ҢдәҶгҒҷгӮӢгҒЁгғҮгӮЈгӮ№гӮҜгӮ’жҠңгҒ„гҒҰгғӘгғ–гғјгғҲгҒ§гҒҷпјҒ

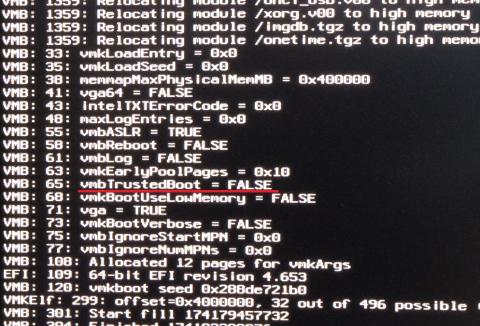

иө·еӢ•еҫҢгғӯгӮ°гӮӨгғігҒҷгӮӢгҒЁгҒ“гӮ“гҒӘз”»йқўгҒ§гҒҷгҖӮ

гҒӮгҒҸгҒҫгҒ§гғҸгӮӨгғ‘гғјгғҗгӮӨгӮ¶гғјгҒ®еҝ…иҰҒжңҖдҪҺйҷҗгҒ®з®ЎзҗҶгҒ гҒ‘

еҮәжқҘгӮӢгҒЁгҒ„гҒҶгӮӨгғігӮҝгғјгғ•гӮ§гғјгӮ№гҒ§гҒҷгҒҢгҖҒеҝ…иҰҒеҚҒеҲҶгҒ§гҒҷгҖӮ

еҸ–гӮҠжҖҘгҒҺеҝ…гҒҡиЁӯе®ҡгҒ—гҒӘгҒ„гҒЁгҒ„гҒ‘гҒӘгҒ„гҒ®гҒҢгҖҒгғҚгғғгғҲгғҜгғјгӮҜгҒ®IPиЁӯе®ҡгҒ§гҒҷгҖӮ

DHCPгҒ§гҒҜгҒ©гҒ®IPгҒ«еүІгӮҠжҢҜгӮүгӮҢгҒҹгҒӢгӮҸгҒӢгӮүгҒҡгҖҒеҫҢгҖ…з®ЎзҗҶгҒ§еӣ°гӮҠгҒҫгҒҷгҒӢгӮүгҒӯпјҒ

еӣәе®ҡIPгҒ«иЁӯе®ҡгҒ—гҒҰOKгҒ§гҒҷгҖӮ

гҒ§гҒҜгҖҒгҒ•гҒЈгҒқгҒҸTrustedBootгҒҢгҒ•гӮҢгҒҰгҒ„гӮӢгҒӢзўәиӘҚгҒ—гҒҰгҒҝгҒҹгҒ„гҒЁжҖқгҒ„гҒҫгҒҷгҖӮ

гҒ§гӮӮгҖҒгҒ©гҒ“гӮ’иҰӢгҒҹгӮүгҒ„гҒ„гӮ“гҒ§гҒ—гӮҮгҒҶгғ»гғ»гғ»гҒЁгҒ„гҒҶгҒ®гҒҢдёҚжҳҺгҒ§гҒ—гҒҹгҒ®гҒ§

гӮ·гӮ№гғҶгғ гғӯгӮ°гӮ’з«ҜгҒӢгӮүиҰӢгҒҰгҒ„гҒҚгҒҫгҒҷгҒЁгғ»гғ»гғ»

гҒӮгӮҢпјҹпјҒTrustedBootй–ўйҖЈгҒ®гғӯгӮ°гӮ’иҰӢгҒӨгҒ‘гӮӢгҒ“гҒЁгҒҢгҒ§гҒҚгҒҫгҒ—гҒҹгҒҢгҖҒдәҲжғіеӨ–гҒ«FALESгҒ§гҒҷпјҒпјҒ

гҒ©гҒҶгҒ„гҒҶдәӢгҒ§гҒ—гӮҮгҒҶгҒӢгҒЁгҒ„гҒҶдәӢгҒ§гҖҒBIOSгӮ’иҰӢзӣҙгҒ—гҒҰгҒҝгҒҫгҒ—гҒҹгҒҢTPMиЁӯе®ҡгҒҜе•ҸйЎҢгҒӘгҒ„гҒ§гҒҷгҒ—гҖҒ

еҶҚиө·еӢ•гҒ—гҒҰгӮӮзөҗжһңгҒҜеӨүгӮҸгӮүгҒӘгҒ„гҒ§гҒҷгҖӮ

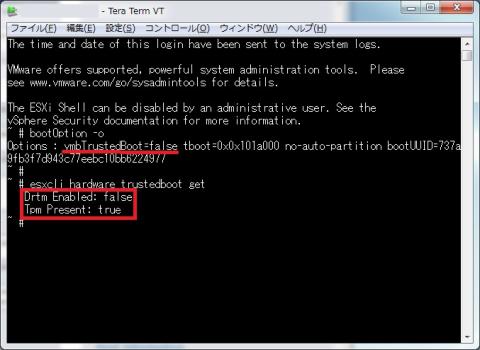

гӮӮгҒҶе°‘гҒ—и©ізҙ°гҒ«гӮҸгҒӢгӮүгҒӘгҒ„гҒӢгҒӘгҒЁжҖқгҒ„гҖҒVMware ESXiгҒ«гҒҰ

SSHгҒ§гҒ®з®ЎзҗҶгӮ’еҸ—гҒ‘д»ҳгҒ‘гӮӢгӮҲгҒҶгҒ«иЁӯе®ҡгӮ’еӨүжӣҙгҒ—гҒҹгҒҶгҒҲгҒ§гҖҒ

еҲҘгҒ®PCгҒӢгӮүгғӯгӮ°гӮӨгғігҒ—гҖҒзўәиӘҚгҒ—гҒҰгҒҝгҒҫгҒҷгҖӮ

зўәиӘҚгҒ®гӮігғһгғігғүгӮ’е®ҹиЎҢгҒ—гҒҰгҒҝгҒҫгҒҷгҒЁгғ»гғ»гғ»

гӮ„гҒҜгӮҠгҖҒvmbTrustedBoot=falesгҒЁгҒӘгҒЈгҒҰгҒҠгӮҠгҖҒTrustedBootгҒҢ

е®ҹиЎҢгҒ§гҒҚгҒҰгҒ„гҒӘгҒ„гҒ“гҒЁгҒҢгӮҸгҒӢгӮҠгҒҫгҒ—гҒҹгҖӮ

еҺҹеӣ гӮ’жҺўгӮӢгҒҹгӮҒгҒ«гҖҒTrustedBootгҒ®жғ…е ұгӮ’зўәиӘҚгҒ—гҒҰгҒҝгҒҫгҒҷгҒЁгҖҒ

Tpm Present : trueгҖҖгҒЁгҒӘгҒЈгҒҰгҒ„гӮӢгҒ®гҒ§гғҒгғғгғ—гҒҜиӘҚиӯҳгҒ§гҒҚгҒҰгҒ„гӮӢгҒ®гҒ§гҒҷгҒҢгҖҒ

иӮқеҝғгҒ®Drtm Enabled : falesгҖҖгҒЁгҒӘгҒЈгҒҰгҒҠгӮҠгҖҒDrtmгҒҢеӨұж•—гҒ—гҒҰгҒ„гӮӢгӮҲгҒҶгҒ§гҒҷгҖӮ

DrtmгҒҜгҖҒDynamic RTMгҒ®з•ҘгҒ§гҖҒCPUгҒҢиө·зӮ№гҒЁгҒӘгӮӢиЁҲжё¬гӮ’е®ҹиЎҢгҒ—гҖҒ

дҝЎй јгҒ•гӮҢгӮӢChainгӮ’дҪңжҲҗгҒҷгӮӢеҮҰзҗҶгҒ§гҒҷгҖӮ

гҒ“гӮҢгҒҢеӨұж•—гҒ—гҒҰгҒ„гӮӢгҒЁгҒ„гӮӢгҒЁгҒ„гҒҶдәӢгҒҜгҖҒOSиө·еӢ•гҒ®гғҒгӮ§гғғгӮҜгҒ«гҒҠгҒ„гҒҰ

иЁӯе®ҡгҒҢй–“йҒ•гҒЈгҒҰгҒ„гӮӢгҒӢгҖҒгҒқгӮӮгҒқгӮӮгҒЎгӮғгӮ“гҒЁеӢ•гҒ„гҒҰгҒ„гҒӘгҒ„гҒӢгҒ§гҒҷгҖӮ

гҒҹгҒ гҒ—гҖҒTPMгҒ®гӮ№гғҶгғјгӮҝгӮ№гҒҢиӘӯгҒҝгҒ“гӮҒгҒҰгҒ„гӮӢдәӢгҒӢгӮүгҖҒ

е°‘гҒӘгҒҸгҒЁгӮӮVMware ESXiгҒ«гҒӨгҒ„гҒҰгҒҜгҖҒOSиҮӘдҪ“гҒ«гҒЎгӮғгӮ“гҒЁгғүгғ©гӮӨгғҗгӮ’

жҢҒгҒЈгҒҰгҒ„гӮӢгҒЁгҒ„гҒҶдәӢгҒ§гҒӮгӮҠгҒҫгҒҷгҒ—гҖҒVMwareгҒ®иӘ¬жҳҺгҒ§гӮӮгҖҒ

ESXiгҖҖ5.Xзі»гҒҜTrustedBootй–ўйҖЈгҒ®иЁӯе®ҡгҒҜEnableгҒҢгғҮгғ•гӮ©гғ«гғҲгҒ§гҒҷгҖӮ

гҒЁгҒ„гҒҶдәӢгҒҜгҖҒиҖғгҒҲгӮүгӮҢгӮӢзҗҶз”ұгҒЁгҒ—гҒҰгҖҒгҒЎгӮғгӮ“гҒЁиӘҚиЁјгҒ•гӮҢгҒҹ

гғҸгғјгғүгӮҰгӮ§гӮўгҒ§гҒӘгҒ„зӮәгҖҒжӯЈеёёгҒ«еӢ•дҪңгҒ—гҒҰгҒ„гҒӘгҒ„гҒЁгҒ„гҒҶдәӢгҒҢиҖғгҒҲгӮүгӮҢгҒҫгҒҷгҖӮ

гғҸгғјгғүгӮҰгӮ§гӮўдә’жҸӣгғӘгӮ№гғҲ

зўәиӘҚгҒ—гҒҰгҒҝгҒҫгҒҷгҒЁгҖҒд»ҠеӣһгғҶгӮ№гғҲгҒ«дҪҝз”ЁгҒ—гҒҹгғһгӮ¶гғјгғңгғјгғүгҒ§гҒҜ

иӘҚиЁјжёҲгҒҝгҒ®гғҸгғјгғүгӮҰгӮ§гӮўгҒЁгҒ—гҒҰзҷ»йҢІгҒ•гӮҢгҒҰгҒ„гҒҫгҒӣгӮ“гҒ§гҒ—гҒҹгҖӮ

гӮ„гҒҜгӮҠгҖҒгҒ“гҒҶгҒ„гҒҶдҝЎй јжҖ§гӮ’зўәдҝқгҒ—гҒҹд»®жғіз’°еўғгҒ®ж§ӢзҜүгҒҜгҖҒ

еҗ„зӨҫгҒ®гӮөгғјгғҗгғјз”ЁйҖ”еҗ‘гҒ‘гҒӘгӮўгӮӨгғҶгғ гҒ°гҒӢгӮҠгҒ§гҒҷгҒ®гҒ§

ж°‘з”ҹз”ЁгҒ®гғҸгғјгғүгӮҰгӮ§гӮўгҒ§дҪ•гҒЁгҒӢе®ҹзҸҫгҒ—гҒҰдҪҝгҒҠгҒҶгҒЁгҒҷгӮӢгҒ®гҒҜ

гҒЎгӮҮгҒЈгҒЁз”ҳгҒ„иҖғгҒҲгҒ гҒЈгҒҹгҒЁгҒ„гҒҶдәӢгҒ§гҒ—гӮҮгҒҶгҒӯгҖӮ

д»ҠгҒ®гғҸгғјгғүгӮҰгӮ§гӮўж§ӢжҲҗгҒ§VMware ESXiгҒ®TrustedBootгҒҢдҪҝгҒҲгӮӢгҒ®гҒ§гҒӮгӮҢгҒ°

иүҜгҒӢгҒЈгҒҹгҒ®гҒ§гҒҷгҒҢгҖҒж®ӢеҝөгҒӘгҒҢгӮүдҪҝгҒҶдәӢгҒҢгҒ§гҒҚгҒҫгҒӣгӮ“гҒ§гҒ—гҒҹгҖӮ

гӮӨгғігғҶгғ«гҒЁгҒ—гҒҰгӮӮгҖҒд»ҠеӣһгғҒгӮ§гғғгӮҜгҒ—гҒҹDQ77MKгҒЁгҒ„гҒҶгғһгӮ¶гғјгғңгғјгғүгҒ®

еҜҫеҝңOSгҒЁгҒ—гҒҰжҳҺиЁҳгҒ•гӮҢгҒҰгҒ„гҒӘгҒ„гҒ®гҒ§гҖҒеӢ•гҒӢгҒӘгҒӢгҒЈгҒҹгҒЁгҒ—гҒҰгӮӮд»•ж–№гҒҢгҒӮгӮҠгҒҫгҒӣгӮ“гҖӮ

гғҮгӮ№гӮҜгғҲгғғгғ—гғ»гғңгғјгғүгҖҖеҜҫеҝңгӮӘгғҡгғ¬гғјгғҶгӮЈгғігӮ°пҪҘгӮ·гӮ№гғҶгғ

гҒ§гӮӮгҖҒгӮҲгҒҸгӮҲгҒҸиҰӢгҒҰгҒҝгӮӢгҒЁгҖҒWindows Serverзі»OSгӮӮеҜҫиұЎеӨ–гҒЁгҒ„гҒҶгҒ®гҒҢзөҗж§ӢгҒӨгӮүгҒ„гҒ§гҒҷгҖӮ

еҖӢдәәгҒ§жӨңиЁјз’°еўғгӮ’дҪңгҒЈгҒҹгӮҠгҒҷгӮӢгҒ«гҒҜеҗ‘гҒ„гҒҰгҒ„гҒӘгҒ„гҒЁгҒӘгҒЈгҒҰгҒ—гҒҫгҒ„гҖҒйқһеёёгҒ«ж®ӢеҝөгҒ§гҒҷгҖӮ

д»ҠеӣһгҒ®еӢ•дҪңжӨңиЁјгҒ§гҖҒд»®жғіеҢ–гҒЁгҒ„гҒҶж§ӢзҜүж–№жі•гҒ«иҲҲе‘ігҒҢеҮәгҒҰгҒҚгҒҹгҒ®гҒ§гҖҒ

е®үгҒ„гӮөгғјгғҗгғјгҒ§гӮӮиіје…ҘгҒ—гҒҰи©ҰгҒ—гҒҰгҒҝгӮӢгҒ№гҒҚгҒӢгҒЁгҒЈгҒҰгӮӮиҝ·гҒЈгҒҰгҒ„гҒҫгҒҷгҖӮ

вҳ…вҳҶгҖҖгҒҫгҒЁгӮҒпјҡTrustedBootгҒҢе®ҹзҸҫгҒҷгӮӢе®үеҝғж„ҹгҖҖвҳҶвҳ…

ж®ӢеҝөгҒӘгҒҢгӮүгҖҒдёҖйҖЈгҒ®еӢ•гҒҚгҒЁгҒ—гҒҰгҒ®TrustedBootгҒҢе®ҹзҸҫгҒҷгӮӢ

гғҲгғ©гӮ№гғҲгғҒгӮ§гғјгғігҒӘз’°еўғгӮ’е®ҹзҸҫгҒҷгӮӢдәӢгҒҜгҒ§гҒҚгҒҫгҒӣгӮ“гҒ§гҒ—гҒҹгҒҢгҖҒ

д»•ж§ҳгҒЁгҒ—гҒҰгҖҒд»®жғіз’°еўғгҒ®е®үе…ЁжҖ§гӮ’й«ҳгӮҒгӮӢжҠҖиЎ“гҒ§гҒӮгӮӢгҒ“гҒЁгҒҢиүҜгҒҸеҲҶгҒӢгӮҠгҒҫгҒ—гҒҹгҖӮ

гҒ“гҒ®жҠҖиЎ“гҒҢеҲ©з”ЁгҒ•гӮҢгҒҰгҒ„гӮӢд»®жғіз’°еўғгҒ§гҒӮгӮҢгҒ°гҖҒе®үеҝғгҒ—гҒҰдҪҝгҒҲгӮӢгҒӘгҒЁж„ҹгҒҳгҒҫгҒ—гҒҹгҖӮ

еҖӢдәәзҡ„гҒ«д»ҠгҒҫгҒ§иҲҲе‘ігҒ®гҒӘгҒӢгҒЈгҒҹд»®жғіеҢ–гҒ«гҒӨгҒ„гҒҰгҖҒиҲҲе‘ігҒҢгӮҸгҒ„гҒҰгҒҚгҒҹгҒ®гҒ§гҖҒ

з¶ҷз¶ҡгҒ—гҒҰеҖӢдәәз”ЁгҒЁгҒ—гҒҰдҪҝгҒҲгҒӘгҒ„гҒӢжӨңиЁҺгӮ’гҒ—гҒҰгҒҝгҒҹгҒ„гҒЁжҖқгҒ„гҒҫгҒҷгҖӮ

ZIGSOWгҒ«гғӯгӮ°гӮӨгғігҒҷгӮӢгҒЁгӮігғЎгғігғҲгӮ„гҒ“гҒ®гӮўгӮӨгғҶгғ гӮ’жҢҒгҒЈгҒҰгҒ„гӮӢгғҰгғјгӮ¶гғје…Ёе“ЎгҒ«иіӘе•ҸгҒ§гҒҚгҒҫгҒҷгҖӮ