гҒҫгҒҡгҒҜгҖҒдҫӢгҒҲи©ұгҒӢгӮүе§ӢгӮҒгҒҹгҒ„гҒЁжҖқгҒҶгҖӮ

гҒӮгҒҸгҒҫгҒ§дҫӢгҒҲи©ұгҒ§гҒӮгӮҠгҖҒ第дәҢгҒ®и¬ҺгҖҢIntelВ® TXTгҖҚгҒЁгҒҜз•°гҒӘгӮӢгҒ®гҒ§гҒ”жіЁж„ҸгӮ’гҖӮ

В

В

еҪ“然гҖҒзҡҶгҒ•гӮ“гҒҜгӮҰгӮЈгғ«гӮ№еҜҫзӯ–гӮҪгғ•гғҲгӮ’дҪҝгҒЈгҒҰгҒ„гӮӢгҒЁжҖқгҒҶгҖӮ

гӮҰгӮЈгғ«гӮ№еҜҫзӯ–гӮҪгғ•гғҲгӮ’гӮӨгғігӮ№гғҲгғјгғ«гҒ—гҒҰгҖҒгӮҰгӮЈгғ«гӮ№е®ҡзҫ©гғ•гӮЎгӮӨгғ«гҒ®гӮўгғғгғ—гғҮгғјгғҲгӮўгғғгғ—гғҮгғјгғҲгӮ’гҒ—гҒҰгҒ„гӮҢгҒ°зө¶еҜҫе®үеҝғгҒ гӮҚгҒҶгҒӢпјҹ

В

зөҗи«–гҒӢгӮүиЁҖгҒҲгҒ°гҖҢNOгҖҚгҒ§гҒӮгӮӢгҖӮ

В

гҒҫгҒҡгҖҒе®ҡзҫ©гғ•гӮЎгӮӨгғ«гҒ®жҸҗдҫӣгҒ•гӮҢгҒҰгҒ„гҒӘгҒ„жңӘзҹҘгҒ®гӮҰгӮЈгғ«гӮ№гҒ«й–ўгҒ—гҒҰгҒҜйҳІгҒҺгӮҲгҒҶгҒҢгҒӘгҒ„гҖӮ

гҒқгҒ—гҒҰгҖҒгӮҰгӮЈгғ«гӮ№еҜҫзӯ–гӮҪгғ•гғҲгҒҜгӮҪгғ•гғҲгӮҰгӮ§гӮўгҒЁгҒ„гҒҶгӮӮгҒ®гҒ®зү№жҖ§дёҠгҖҒжӣёгҒҚжҸӣгҒҲгҒҢз°ЎеҚҳгҒ«иЎҢгҒҲгӮӢгҖӮ

В

дҫӢгҒҲгҒ°гҖҒгӮҰгӮЈгғ«гӮ№еҜҫзӯ–гӮҪгғ•гғҲгӮ’жҺ»гҒ„жҪңгҒЈгҒҹгӮҰгӮЈгғ«гӮ№гҒҢгҖҒгӮҰгӮЈгғ«гӮ№еҜҫзӯ–гӮҪгғ•гғҲгӮ’ж”№гҒ–гӮ“гҒ—гҒҰгҖҒиҰӢгҒҹзӣ®гҒҜжӯЈеёёгҒ«еӢ•гҒ„гҒҰгҒ„гӮӢгӮҲгҒҶгҒ«з№•гҒЈгҒҰгҒ„гҒҰгӮӮгҖҒе®ҹйҡӣгҒ«гҒҜдҪ•гӮӮгҒ—гҒӘгҒ„гӮҪгғ•гғҲгҒ«жӣёгҒҚжҸӣгҒҲгӮүгӮҢгҒҰгҒ—гҒҫгҒЈгҒҹгҒЁгҒ—гҒҹгӮүгҖӮ

гӮҰгӮЈгғ«гӮ№гҒ«ж„ҹжҹ“гҒ—гҒҹгӮўгғ—гғӘгӮұгғјгӮ·гғ§гғігӮ’гғҖгӮҰгғігғӯгғјгғүгҒ—гҒҰгҒҚгҒҰгӮӮгҖҒгӮҰгӮЈгғ«гӮ№еҜҫзӯ–гӮҪгғ•гғҲгҒҜдҪ•гӮӮиЁҖгӮҸгҒӘгҒ„гҖӮгғҰгғјгӮ¶гғјгҒҜгҒқгӮҢгӮ’дҝЎгҒҳгҒҰгӮҰгӮЈгғ«гӮ№ж„ҹжҹ“гҒ—гҒҹгӮўгғ—гғӘгӮұгғјгӮ·гғ§гғігӮ’гӮӨгғігӮ№гғҲгғјгғ«гҒҷгӮӢгҖӮ

гҒҫгҒ•гҒ«гҖҒиІ гҒ®йҖЈйҺ–гҒ§гҒӮгӮӢгҖӮ

ж„ҹжҹ“гҒ—гҒҰгҒ„гӮӢгҒ®гҒӢгҒ—гҒҰгҒ„гҒӘгҒ„гҒ®гҒӢгӮӮеҲҶгҒӢгӮүгҒӘгҒ„гҖӮгӮӮгҒҶдҪ•гӮ’дҝЎгҒҳгҒҰгҒ„гҒ„гҒ®гҒӢгӮҸгҒӢгӮүгҒӘгҒҸгҒӘгҒЈгҒҰгҒ—гҒҫгҒҶгҒ®гҒ§гҒӮгӮӢгҖӮ

В

В

гҒ“гҒҶгҒ„гҒЈгҒҹзҠ¶жіҒгҒ«йҷҘгӮүгҒӘгҒ„гӮҲгҒҶгҒ«ж”ҜжҸҙгҒҷгӮӢгҒ®гҒҢ IntelВ® Trusted Execution Technology (IntelВ® TXT) гҒ§гҒӮгӮӢгҖӮ

В

В

гҒ“гҒ®ж©ҹж§ӢгӮ’гҒ©гҒҶе®ҹзҸҫгҒ—гҒҰгҒ„гӮӢгҒ®гҒӢгҒҢж°—гҒ«гҒӘгҒЈгҒҰгҒҚгҒҰгҒ„гӮӢй ғгҒ гҒЁжҖқгҒҶгҖӮ

В

е…ҲгҒ»гҒ©гҒ®дҫӢгҒҲи©ұгҒҜ OS дёҠгҒ§гҒ®и©ұгҒ§гҒӮгҒЈгҒҹгҒҢгҖҒIntelВ® TXT гҒҜгҒҡгҒЈгҒЁгғӯгғјгғ¬гғҷгғ«гҒ§иЎҢгӮҸгӮҢгҒҰгҒ„гҒҰгҖҒд»®жғігғһгӮ·гғіеӢ•дҪңгҒ®дҝЎй јжҖ§гҒ«дёҖеҪ№иІ·гҒЈгҒҰгҒ„гӮӢгҖӮ

В

гғҸгғјгғүгӮҰгӮ§гӮўдёҠгҒ«зӢ¬з«ӢгҒ—гҒҹдҝЎй јеҮәжқҘгӮӢз®ЎзҗҶеұҖгӮ’з”Ёж„ҸгҒ—гҖҒгҒқгҒ“гҒӢгӮүйҖЈйҺ–зҡ„гҒ«дҝЎй јгҒ§гҒҚгӮӢгӮӮгҒ®гҒӢгҒ©гҒҶгҒӢзўәгҒӢгӮҒгҒҰгҒ„гҒ‘гҒ°гҒ„гҒ„гҖӮ

В

В

гҒҫгҒҡгҖҒIntelВ® TXT гӮ’дҪҝз”ЁгҒҷгӮӢгҒ«гҒҜ CPU гӮ„гғҒгғғгғ—гӮ»гғғгғҲгҒ®еҜҫеҝңд»ҘеӨ–гҒ«жқЎд»¶гҒЁгҒ—гҒҰ

В

TPM (Trusted Platform Module) гҒЁе‘јгҒ°гӮҢгӮӢгғҒгғғгғ—гҒҢжҗӯијүгҒ•гӮҢгҒҰгҒ„гӮӢ

В

гҒЁгҒ„гҒҶгҒ“гҒЁгҒҢгҒӮгӮӢгҖӮ

В

TPM гҒЁгҒҜгҖҒгӮ»гӮӯгғҘгғӘгғҶгӮЈй–ўйҖЈгҒ®жј”з®—гӮ’иЎҢгҒҶ LSI гҒ®гҒ“гҒЁгҒ§гҒӮгӮӢгҖӮ(LSI гҒЁгҒҜеӨ§иҰҸжЁЎйӣҶз©Қеӣһи·ҜгҒ®гҒ“гҒЁ)

иҖҗгӮҝгғігғ‘гғјжҖ§(гғҸгғјгғүгӮҰгӮ§гӮўгҒ®и§ЈжһҗгҒ®еӣ°йӣЈгҒ•гҒ®гҒ“гҒЁ)гӮ’гӮӮгҒЈгҒҰгҒҠгӮҠгҖҒеҶ…йғЁгҒ®гғҮгғјгӮҝгӮ’и§ЈжһҗгҒҷгӮӢгҒ®гҒҜеӣ°йӣЈгҒӘгӮӮгҒ®гҒ«гҒӘгҒЈгҒҰгҒ„гӮӢгҖӮ

В

гҒ“гҒ® TPM гӮ’з®ЎзҗҶеұҖгҒ®дёӯжһўгҒЁгҒ—гҖҒ IntelВ® TXT гҒЁеҗҲгӮҸгҒ•гҒЈгҒҰз®ЎзҗҶеұҖгҒ®еҪ№зӣ®гӮ’жһңгҒҹгҒҷгҒ®гҒ§гҒӮгӮӢгҖӮ

В

В

IntelВ® TXT гҒ®еӢ•дҪңгҒҜж¬ЎгҒ®гӮҲгҒҶгҒӘеҪўгӮ’гҒЁгӮӢгҖӮ

В

- гӮ·гӮ№гғҶгғ гӮ’иө·еӢ•гҒҷгӮӢйҡӣгҒ«гҖҒIntelВ® TXT гҒҢгӮ·гӮ№гғҶгғ гҒ® BIOS гӮ„гғ•гӮЎгғјгғ гӮҰгӮ§гӮўгҒ«ж”№гҒ–гӮ“гҒҢгҒӘгҒ„гҒӢгӮ’гғҒгӮ§гғғгӮҜгҒҷгӮӢгҖӮ

- гҒқгҒ®дҝЎй јгҒҢзўәиӘҚгҒ•гӮҢгҒҹгғҸгғјгғүгӮҰгӮ§гӮўдёҠгҒ§гҖҒд»®жғігғһгӮ·гғігғўгғӢгӮҝ (вү’ IntelВ® VT) гҒ®ж”№гҒ–гӮ“гҒҢгҒӘгҒ„гҒӢгғҒгӮ§гғғгӮҜгҒ—гҒҹдёҠгҒ§иө·еӢ•гҒ•гҒӣгӮӢгҖӮ

- гҒқгҒ—гҒҰдҝЎй јгҒ•гӮҢгҒҹд»®жғігғһгӮ·гғігғўгғӢгӮҝгҒ®дёҠгҒ§д»®жғігғһгӮ·гғігҒҢеӢ•дҪңгҒҷгӮӢгҖӮ

В

еҪ“然гҖҒж”№гҒ–гӮ“гҒҢзҷәиҰӢгҒ•гӮҢгӮҢгҒ°гҖҒеӢ•дҪңгӮ’еҒңжӯўгҒҷгӮӢгҖӮ

гҒ“гӮҢгҒ«гӮҲгӮҠгҖҒдҝЎй јгҒ§гҒҚгӮӢз’°еўғгҒ§д»®жғігғһгӮ·гғігӮ’еӢ•дҪңгҒ•гҒӣгӮӢгҒ“гҒЁгҒҢгҒ§гҒҚгӮӢгҒ®гҒ§гҒӮгӮӢгҖӮ

В

В

гҒӨгҒҫгӮҠгҖҒIntelВ® TXT гҒЁгҒҜгҖҢгӮҪгғ•гғҲгӮҰгӮ§гӮўгҒ®ж”№з«„гӮ’гғҒгӮ§гғғгӮҜгҒҷгӮӢгҒ“гҒЁгҒ§дҝЎй јгҒ•гӮҢгҒҹгӮ·гӮ№гғҶгғ гӮ’жҸҗдҫӣгҒҷгӮӢд»•зө„гҒҝгҖҚгҒӘгҒ®гҒ§гҒӮгӮӢгҖӮ

tboot (+ KVM) гҒ§дҪҝгҒЈгҒҰгҒҝгӮӢгҖӮ

Intel Trusted Execution Technology гҒҢжң¬еҪ“гҒ«гӮ·гӮ№гғҶгғ гҒ®гғҒгӮ§гғғгӮҜгӮ’гҒ—гҒҰгҒ„гӮӢгҒ®гҒӢжӨңиЁјгҒҷгӮӢгҒ®гҒҜгҒӘгҒӢгҒӘгҒӢйӣЈгҒ—гҒ„гҒ®гҒ§гҖҒгҒ“гҒ®жҠҖиЎ“гӮ’дҪҝгҒҶгҒ“гҒЁгӮ’жӨңиЁјгҒ®гғЎгӮӨгғігҒЁгҒ—гҒҫгҒ—гҒҹгҖӮ

В

и©ҰиЎҢйҢҜиӘӨгҒ®йҖЈз¶ҡгҒ§гҖҒе®ҹйҡӣгҒ«гӮ„гҒЈгҒҹгҒ“гҒЁгҒЁдёҖиҮҙгҒ—гҒҰгҒ„гҒӘгҒ„еҸҜиғҪжҖ§гҒҢеҚҒеҲҶгҒ«гҒӮгӮҠгҒҫгҒҷ(жұ—)

гҒҶгҒҫгҒҸиЎҢгҒЈгҒҰгҒ„гӮӢгҒ®гҒӢгҒ©гҒҶгҒӢгҖҒд»ҠгҒІгҒЁгҒӨгӮҸгҒӢгӮүгҒӘгҒ„гҖӮзҙҚеҫ—гҒ®иЎҢгҒӢгҒӘгҒ„еҶ…е®№гҒ§гҒӮгӮӢгҒ“гҒЁгҒҜз§ҒиҮӘиә«гҒҢдёҖз•Әж„ҹгҒҳгҒҰгҒ„гҒҫгҒҷгҖӮ

В

гҒӣгҒЈгҒӢгҒҸз’°еўғгӮ’ж§ӢзҜүгҒ—гҒҹгҒ®гҒ«гҖҒдҪ•гӮӮгҒ—гҒӘгҒ„гҒ®гҒҜжӨңиЁјгҒЁгҒ—гҒҰгҒҜзү©и¶ігӮҠгҒӘгҒ„ж°—гҒҢгҒ—гҒҹгҒ®гҒ§гҖҒе®ҹйЁ“зҡ„гҒ« TXT гҒ«еҜҫгҒ—гҒҰжӮӘжҲҜгӮ’е°‘гҖ…гҖӮгҒқгӮҢгҒҜжңҖеҫҢгҒ®ж–№гӮ’иҰӢгҒҰгҒ„гҒҹгҒ гҒ‘гӮҢгҒ°гҒЁгҖӮ

В

гҖҗ дё»гҒ«дҪҝз”ЁгҒ—гҒҹгӮўгғ—гғӘгӮұгғјгӮ·гғ§гғігҒӘгҒ© гҖ‘

- tboot

Trusted BootгҖӮд»ҠеӣһгҒ®дё»еҪ№гҖӮIntelВ® TXT гӮ’дҪҝгҒҶгҒҹгӮҒгҒ®гӮӘгғјгғ—гғігӮҪгғјгӮ№гҒ®гӮ«гғјгғҚгғ«/VMMгғўгӮёгғҘгғјгғ«гҖӮ

жЁҷжә–гҒ§гӮӨгғігӮ№гғҲгғјгғ«жёҲгҒҝгҒ®гҒҜгҒҡгҒ§гҒҷгҒҢгҖҒFedora 16 гҒ гҒЁиүІгҖ…гҒЁе•ҸйЎҢгҒҢвҖҰ - Fedora 16

RPM зі» Linux гғҮгӮЈгӮ№гғҲгғӘгғ“гғҘгғјгӮ·гғ§гғігҖӮ

жңҖж–°гҒҜ18гҖӮиҮӘеҲҶгҒ®зҹҘиӯҳгҒ§гҒҜгҒ©гҒҶгҒ—гҒҰгҒ„гҒ„гҒ®гҒӢгӮҸгҒӢгӮүгҒӘгҒҸгҒӘгӮҠд»•ж–№гҒӘгҒҸ 16 гӮ’дҪҝз”ЁгҖӮ - KVM

Kernel-based Virtual MachineгҖӮгӮ«гғјгғҚгғ«д»®жғіеҢ–еҹәзӣӨгҖӮLinuxгӮ«гғјгғҚгғ« 2.6.20 д»ҘйҷҚгҒ«жЁҷжә–жҗӯијүгҖӮгҒ“гӮҢеҚҳдҪ“гҒ§гҒҜд»®жғігғһгӮ·гғігӮ’иө°гӮүгҒӣгӮӢгҒ“гҒЁгҒҜгҒ§гҒҚгҒӘгҒ„гҖӮXen гҒҢеҗҢж§ҳгҒӘгӮӮгҒ®гҒЁгҒ—гҒҰжҢҷгҒ’гӮүгӮҢгӮӢгҖӮ - SINIT AC гғўгӮёгғҘгғјгғ«

гғ—гғ©гғғгғҲгғ•гӮ©гғјгғ гҒ®иЁӯе®ҡзҠ¶жіҒгӮ’зўәиӘҚгҒҷгӮӢгҒҹгӮҒгҒ®гғ•гӮЎгӮӨгғ«гҖӮ

гғҸгғјгғүгӮҰгӮ§гӮўгҒ®з’°еўғгҒ«еҝңгҒҳгҒҰй…ҚеёғгҒ•гӮҢгҒҰгҒ„гҒҫгҒҷгҖӮ

В

В

В

гҖҗ Trusted Boot з’°еўғгҒ®ж§ӢзҜү гҖ‘

В

гҖҗ Step 1 гҖ‘

BIOSдёҠгҒ§TPMгҖҒIntelВ® TXTгҖҒIntelВ® VTгӮ’жңүеҠ№еҢ–гҒ—гҒҫгҒҷгҖӮ

В

DQ77MK гҒ гҒЁгҖҒIntelВ® TXT гӮ’жңүеҠ№еҢ–гҒҷгӮӢгҒЁ VT гӮӮжңүеҠ№еҢ–гҒ•гӮҢгҒҫгҒҷгҖӮ

TPM гҒ®й …зӣ®гҒҜ [Configuration] > [On-Board Devices] > [Trusted Platform Module] гҒ«гҒӮгҒЈгҒҹгҒҜгҒҡгҒ§гҒҷгҖӮTXT гӮ’жңүеҠ№еҢ–гҒ—гҒҹжҷӮзӮ№гҒ§гҖҒеӢқжүӢгҒ«жңүеҠ№еҢ–гҒ•гӮҢгҒҰгҒ„гӮӢгҒӢгӮӮгҒ—гӮҢгҒҫгҒӣгӮ“гҖӮ

В

В

В

гҖҗ Step 2 гҖ‘

гҒ•гҒҸгҒЈгҒЁгҖҒFedora гӮ’гӮӨгғігӮ№гғҲгғјгғ«гҒ—гҒҫгҒҷгҖӮ

гҒЁгӮҠгҒӮгҒҲгҒҡд»ҠеӣһгҒҜ Fedora 16 гӮ’дҪҝз”ЁгҒ—гҒҫгҒ—гҒҹгҖӮ

В

В

гӮӨгғігӮ№гғҲгғјгғ«з”»йқўгҒҜгӮ«гғғгғҲгҒ§вҖҰ(жұ—)

В

вҖҰгҒӮгҒЈгҒЁгҒ„гҒҶй–“гҒ« Fedora гҒ®гӮӨгғігӮ№гғҲгғјгғ«гҒҢзөӮдәҶгҒ—гҒҫгҒ—гҒҹпјҒ(笑)

В

В

В

гҖҗ Step 3 гҖ‘

tboot гӮ’гӮӨгғігӮ№гғҲгғјгғ«гҒ—гҒҫгҒҷгҖӮ

гӮҝгғјгғҹгғҠгғ«дёҠгҒ§дёӢиЁҳгӮігғһгғігғүгӮ’е®ҹиЎҢгҖӮ

В

# yum install tboot

В

еҗҢжҷӮгҒ« trousers гӮӮгӮӨгғігӮ№гғҲгғјгғ«гҒ•гӮҢгӮӢгҒҜгҒҡгҒ§гҒҷгҖӮ

В

йҖҡеёёгҒҜгҒ“гӮҢгҒ§е•ҸйЎҢгҒӘгҒ„гҒҜгҒҡгҒӘгҒ®гҒ§гҒҷгҒҢгҖҒ/etc/grub.d/20_linux_tboot (гғ–гғјгғҲгғЎгғӢгғҘгғјгҒёгҒ®гӮЁгғігғҲгғӘгӮ’иҮӘеӢ•з”ҹжҲҗгҒ—гҒҰгҒҸгӮҢгӮӢгӮ·гӮ§гғ«гӮ№гӮҜгғӘгғ—гғҲ) гҒҢгҖҖtboot гӮӨгғігӮ№гғҲгғјгғ«жҷӮгҒ«й…ҚзҪ®гҒ•гӮҢгҒӘгҒӢгҒЈгҒҹгҒ®гҒ§гҖҒд»•ж–№гҒӘгҒҸгғ‘гғғгӮұгғјгӮёгӮ’гғҖгӮҰгғігғӯгғјгғүгҒ—гҒҰгҒҚгҒҰгҖҒгӮӨгғігӮ№гғҲгғјгғ«гҒ—гҒҫгҒ—гҒҹгҖӮFedora 18 гҒ гҒЁе•ҸйЎҢгҒӘгҒҸгӮӨгғігӮ№гғҲгғјгғ«гҒ•гӮҢгҒҫгҒҷгҖӮ

В

В

В

гҖҗ Step 4 гҖ‘

SINIT AC гғўгӮёгғҘгғјгғ« гӮ’гғҖгӮҰгғігғӯгғјгғүпјҶи§ЈеҮҚгҒ—гҒҰ /boot зӣҙдёӢгҒ«й…ҚзҪ®гҒ—гҒҫгҒҷгҖӮ

д»ҠеӣһгҒҜз’°еўғ(Q77)гҒ«дҪөгҒӣгҒҰгҖҢ3rd_gen_i5_i7_SINIT_51.BINгҖҚгӮ’дҪҝз”ЁгҒ—гҒҫгҒ—гҒҹгҖӮ

В

В

дёҖиҲ¬гғҰгғјгӮ¶гҒ гҒЁжЁ©йҷҗгҒҢгҒӘгҒҸдҪңжҘӯгҒҢйҖІгҒҫгҒӘгҒ„гҒ®гҒ§гҖҒз®ЎзҗҶиҖ…жЁ©йҷҗгҒ§з§»еӢ•гӮ’гҒ—гҒҫгҒ—гҒҹгҖӮ

В

# mv ~/Downloads/3rd_gen_i5_i7_SINIT_51.BIN /boot/

В

В

гҖҗ Step 5 гҖ‘

TPM гҒ®иЁӯе®ҡгӮ’иЎҢгҒ„гҒҫгҒҷгҖӮгҒҢгҖҒгҒҶгҒҫгҒҸгҒ„гҒҚгҒҫгҒӣгӮ“(笑)

В

гҒҫгҒҡгҖҒtpm-tools гӮ’гӮӨгғігӮ№гғҲгғјгғ«гҒ—гҒҫгҒҷгҖӮ

В

# yum install tpm-tools

В

гҒ„гӮҚгӮ“гҒӘжғ…е ұгҒҢгҒӮгҒЈгҒҰгҒ©гҒҶгҒ—гҒҹгӮүгҒ„гҒ„гҒ®гҒӢгҒқгӮӮгҒқгӮӮдёҚжҳҺгҒӘгҒ®гҒ§гҒҷгҒҢгҖҒиЁӯе®ҡгӮ’иЎҢгҒӘгҒЈгҒҰгҒ„гҒҚгҒҫгҒҷгҖӮгҒқгӮҢгҒһгӮҢгҒҢдҪ•гӮ’гҒ—гҒҰгҒ„гӮӢгҒ®гҒҜгӮҲгҒҸзҹҘгӮҠгҒҫгҒӣгӮ“вҶҗгӮӘгӮӨгӮігғ©

В

# /etc/init.d/tcsd start

# modprobe tpm_bios

# modprobe tpm

# modprobe tpm_tis

В

гҒЁгҒӢгҖҒйҒ©еҪ“гҒ«е®ҹиЎҢгҒ—гҒҹеҫҢ

В

# tpm_takeownership

В

гҒЁгӮ„гӮӢгҒЁгҖҒ

Tspi_TPM_TakeOwnership failed: 0x00000008 - layer=tpm, code=0008 (8), The TPM target command has been disabled

гҒЁеҮәгҒҫгҒҷгҖӮ

В

гӮігғһгғігғүгҒҢз„ЎеҠ№еҢ–гҒ•гӮҢгҒҰгҒ„гӮӢгӮҲгҒҶгҒ§гҒҷгҖӮи¬ҺгҒ§гҒҷгҖӮд»–гҒ®гӮігғһгғігғүгӮӮеҗҢгҒҳгӮҲгҒҶгҒӘгӮЁгғ©гғјгҒҢеҮәгҒҰгҒ§гҒҚгҒҫгҒӣгӮ“гҖӮ

гҒ“гҒҶгҒӘгӮӢгҒЁ TPM гҒ®гғӘгӮ»гғғгғҲгҒЁеҶҚиЁӯе®ҡгҒҢеҝ…иҰҒгӮүгҒ—гҒ„гҒ®гҒ§гҒҷгҒҢгҖҒж—ўгҒ«дҪҝз”ЁдёӯгҒ®гҒҹгӮҒгҒ«гҒӘгӮӢгҒЈгҒҰгҒ„гҒҶи©ұгӮӮвҖҰ

гғӘгӮ»гғғгғҲгҒ—гҒҰгҖҒеҶҚиЁӯе®ҡгҒ—гҒҰгӮӮгҒҫгҒҹгҒӘгҒЈгҒҰгҒ—гҒҫгҒ„гҖҒз§ҒгҒ®жүӢгҒ«иІ гҒҲгҒӘгҒ„гҖӮж—ўгҒ«иЁӯе®ҡжёҲгҒҝгҒЁдҝЎгҒҳгҒҰиҸҜйә—гҒ«гӮ№гғ«гғјгҖӮ

В

В

В

гҖҗ Step 6 гҖ‘

д»®жғігғһгӮ·гғіз’°еўғгҒ®жә–еӮҷгӮ’гҒ—гҒҫгҒҷгҖӮ

гӮҝгғјгғҹгғҠгғ«дёҠгҒ§дёӢиЁҳгӮігғһгғігғүгӮ’е®ҹиЎҢгҖӮ

В

# yum install qemu-kvm libvirt virt-manager

В

гҒЎгҒӘгҒҝгҒ«гҖҒqemu-kvm гҒҜ KVM гӮігӮўгғ‘гғғгӮұгғјгӮёгҖҒlibvirt гҒҜд»®жғіз’°еўғеҗ‘гҒ‘е…ұйҖҡ APIгҖҒvirt-manager гҒҜд»®жғігғһгӮ·гғігғһгғҚгғјгӮёгғЈ(VMM)гҖӮ

В

В

В

гҖҗ Step 7 гҖ‘

grub2-mkconfig гӮігғһгғігғүгҒ§гҖҒгғ–гғјгғҲгғЎгғӢгғҘгғјгӮ’еҶҚж§ӢзҜүгҒ—гҒҫгҒҷгҖӮ

гӮҝгғјгғҹгғҠгғ«дёҠгҒ§дёӢиЁҳгӮігғһгғігғүгӮ’е®ҹиЎҢгҖӮ

В

# grub2-mkconfig -o /boot/grub2/grub.cfg

В

В

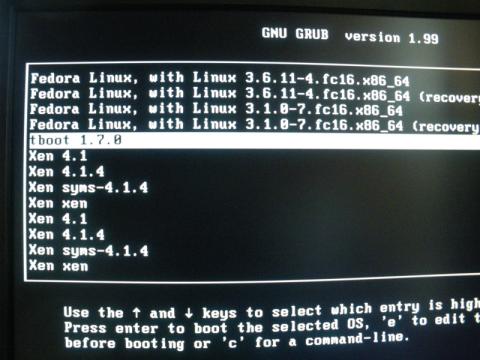

PC гӮ’еҶҚиө·еӢ•гҒҷгӮӢгҒЁ GRUB2 гҒ®гғ–гғјгғҲгғЎгғӢгғҘгғјгҒ« tboot гҒ®гғЎгғӢгғҘгғјгҒҢзҸҫгӮҢгӮӢгҒҜгҒҡгҒ§гҒҷпјҒ

В

гғҶгӮ№гғҲдёӯгҒ« Xen гӮӮе…ҘгӮҢгҒҰгҒ—гҒҫгҒЈгҒҹгҒ®гҒ§гҖҒдёҖз·’гҒ«еҮәгҒҰгҒЎгӮғгҒЈгҒҰгҒ„гҒҫгҒҷ(жұ—)

В

В

В

гҖҗ Step 8 гҖ‘

гҒӣгҒЈгҒӢгҒҸгҒӘгҒ®гҒ§гҖҒд»®жғігғһгӮ·гғігғһгғҚгғјгӮёгғЈгӮ’дҪҝгҒЈгҒҰгҖҒд»®жғігғһгӮ·гғігӮ’ж§ӢзҜүгҒ—гҒҰгҒ„гҒҚгҒҫгҒҷгҖӮ

В

гӮҰгӮЈгғігғүгӮҰе·ҰдёҠгҒ®гғҮгӮЈгӮ№гғ—гғ¬гӮӨгҒ®гӮҲгҒҶгҒӘгғһгғјгӮҜгӮ’гӮҜгғӘгғғгӮҜгҒ—гҒҰйҖІгӮҒгҒҰгҒ„гҒ‘гҒ°е…ЁгҒҸз„Ўе•ҸйЎҢгҖӮ

В

з°ЎеҚҳгҒ«гҖҒгӮІгӮ№гғҲOSгӮӨгғігӮ№гғҲгғјгғ«е®ҢдәҶпјҒ

В

В

В

В

В

гҖҗ иө·еӢ•з”»йқў гҖ‘

В

д»ҠгҒІгҒЁгҒӨгҖҒжӯЈеёёгҒ«еӢ•дҪңгҒ—гҒҰгҒ„гӮӢгҒ®гҒӢгӮҸгҒӢгӮүгҒӘгҒ„гҒ®гҒ§гҖҒIntelВ® TXT гӮ’ BIOS дёҠгҒ§Enable/Disable гҒ—гҒҰгҖҒи©ҰгҒ—гҒҰгҒҝгҒҹгҖӮгҒқгҒ®жҷӮгҒ®еӢ•з”»гҒ§гҒӮгӮӢгҖӮ

В

гҖҗ IntelВ® TXT is Enabled гҖ‘

В

В

гҖҗ IntelВ® TXT is Disabled гҖ‘

В

дёҖеҝңгҖҒеӢ•дҪңгҒҢеӨүгӮҸгӮӢгҒ®гҒ§гҖҒеӢ•дҪңгҒ—гҒҰгҒ„гӮӢжЁЎж§ҳвҖҰ

гғӯгӮ°гҒҢжөҒгӮҢгӮӢгҒ®гҒҢж—©гҒҷгҒҺгҒҰиҝҪгҒҲгҒӘгҒ„><

В

В

В

В

гҖҗ гӮ«гғјгғҚгғ«гӮ’з„ЎзҗҶгӮ„гӮҠеӨүжӣҙгҒ—гҒҰгҒҝгӮӢ гҖ‘

В

еҲҘPCгҒ«з№ӢгҒ„гҒ§гҖҒ/boot гҒ«гҒӮгӮӢLinuxгӮ«гғјгғҚгғ«гӮ’гғӘгғҚгғјгғ гҒ—гҒҰгҖҒеҲҘгҒ®гӮӮгҒ®гӮ’иӘӯгҒҝгҒ“гҒҫгҒӣгӮҲгҒҶгҒЁиҖғгҒҲгҒҫгҒ—гҒҹгҖӮ

В

Windows PC гҒ«з№ӢгҒ„гҒ§гӮ„гӮҚгҒҶгҒЁгҒ—гҒҹгҒ®гҒ§гҒҷгҒҢгҖҒгҒҶгҒҫгҒҸгғ‘гғјгғҶгӮЈгӮ·гғ§гғігӮ’иӘӯгҒҝиҫјгӮҒгҒҡвҖҰ

В

д»•ж–№гҒӘгҒҸгҖҒGRUB2 гҒӢгӮүж—§гғҗгғјгӮёгғ§гғігҒ®гӮ«гғјгғҚгғ«гҒ§иө·еӢ•гҒ—гҖҒж—§гғҗгғјгӮёгғ§гғігӮ«гғјгғҚгғ«гҒ®

гҖҢLinux гӮ«гғјгғҚгғ« 3.1.0-7гҖҚгҒ®гғ•гӮЎгӮӨгғ«гӮ’зҸҫеңЁдҪҝгҒЈгҒҰгҒ„гӮӢгӮ«гғјгғҚгғ«гҒ§гҒӮгӮӢгҖҢLinux гӮ«гғјгғҚгғ« 3.6.11-4гҖҚгҒ®гғ•гӮЎгӮӨгғ«еҗҚгҒ«жӣёгҒҚжҸӣгҒҲгӮӢгҒЁгҒ„гҒҶи¶…гӮ·гғігғ—гғ«жӨңиЁјгҖӮ

В

гҒ“гӮҢгҒҸгӮүгҒ„гҒ®жҠҖиЎ“гҒҢгҒӘгҒ„гҒЈгҒҰгҒ„гҒҶгҒ®гҒҢдәӢе®ҹ(笑)

гҒ“гҒҶгҒ„гҒҶгҒ“гҒЁгҒ—гҒҰгҖҒTXT гҒ®еӢ•дҪңгӮ’зўәиӘҚгҒ§гҒҚгӮӢгҒ®гҒӢи¬ҺгҒ§гҒҷгҒҢгҖҒе®ҹйЁ“гҖӮ

В

гҒқгҒ®жҷӮгҒ®иө·еӢ•з”»йқўгӮ’гҒ©гҒҶгҒһпјҒ

В

В

В

В

вҖҰгҒҶгӮ“гҖҒжҷ®йҖҡгҒ«еӢ•гҒ„гҒҰгӮӢгҖӮ

В

гҒ“гӮҢд»ҘеӨ–гҒ©гҒҶгҒ—гҒҹгӮүгҒ„гҒ„гҒ®гҒӢгҖҒгҒқгӮӮгҒқгӮӮ tboot (IntelВ® TXT) гҒҢгҒ©гӮ“гҒӘгҒөгҒҶгҒ«еӢ•гҒ„гҒҰгҒ„гӮӢгҒ®гҒӢгӮӮгӮҲгҒҸгӮҸгҒӢгҒЈгҒҰгҒ„гҒӘгҒ„гҒ®гҒ§гҖҒгҒ“гӮҢд»ҘдёҠгҒ®ж·ұиҝҪгҒ„гҒҜгҒӣгҒҡ(гҒ§гҒҚгҒҡ)гҒ«гҒ“гҒ“гҒ§зөӮдәҶгҒ§гҒҷгҖӮ

В

В

В

TXT гҒҢеӢ•гҒ„гҒҰгҒ„гӮӢ(гӮҲгҒҶгҒӘж°—гҒҢгҒҷгӮӢ)гҒ®гҒҜжӢқгӮҒгҒҹгҒ®гҒ§дёҖеҝңвҖҰ

гҒ“гӮҢгҒҢз§ҒгҒ®жҠҖиЎ“гҒ®е…ЁгҒҰгӮ’жҠ•гҒҳгҒҹзөҗжһңгҒӘгҒ®гҒ§д»•ж–№гҒҢгҒӘгҒ„><

В

В

В

В

гҒ“гҒ“гҒӢгӮүгҒҜгҖҒзӯҶиҖ…гҒҢгҒ“гҒ®жӨңиЁјгӮ’иЎҢгҒЈгҒҹгҒЁгҒҚгҒ«гҒӮгҒЈгҒҹгҒ“гҒЁгҒ«й–ўгҒҷгӮӢгҒ©гҒҶгҒ§гӮӮгҒ„гҒ„и©ұгҒ§гҒҷгҖӮ

з„ЎзҗҶгҒ«иӘӯгӮҖгҒ“гҒЁгҒҜгҒӘгҒ„гҒ§гҒҷгҖӮ

В

В

гҒқгӮӮгҒқгӮӮгҖҒгҖҢTXTгҒЁгҒҜдҪ•иҖ…пјҹгҖҚгҒЈгҒҰгҒЁгҒ“гӮҚгҒӢгӮүе§ӢгҒҫгӮҠгҖҒе®ҹиЁјз’°еўғгӮ’ VMware vSphere (ESXi) гҒ«гҒ—гӮҲгҒҶгҒӢгҒЁжҖқгҒЈгҒҹгӮҠгӮӮгҒ—гҒҹ(гҒЁгҒ„гҒҶгҒӢ1еәҰгӮӨгғігӮ№гғҲгғјгғ«гҒ—гҒҹ)гҒ®гҒ§гҒҷгҒҢгҖҒLinux гҒ§гӮ„гҒЈгҒҰгҒҝгӮӢгҒ®гӮӮгӮ№гӮӯгғ«гӮўгғғгғ—гҒ«гҒӘгӮӢгҒӢгҒӘгҒӘгӮ“гҒҰи»ҪгҒ„ж°—жҢҒгҒЎгҒ§е§ӢгӮҒгҒҫгҒ—гҒҹ(еӨүгҒҲгҒҫгҒ—гҒҹ)гҖӮ

В

гҖҢXen + tboot гҒӢ KVM + tboot гҒ§дҪ•гҒЁгҒӢгҒӘгӮҠгҒқгҒҶгҒ пјҒгҖҚгҒЁгӮҸгҒӢгӮҠгҖҒиӘҝгҒ№гҒҰгҒ„гҒҸгҒҶгҒЎгҒ« Xen гҒҜжҷӮд»ЈйҒ…гӮҢгҒ§гҒӮгӮӢйўЁжҪ®гҒЁгҖҒKVM гҒҜ Linux гӮ«гғјгғҚгғ«еҶ…и”өгҒ§гҖҒдҪ•гҒЁгӮӮгӮ№гғһгғјгғҲгҒҳгӮғгӮ“гҒЁжҖқгҒЈгҒҰ KVM + tboot гҒ§гҒ®ж§ӢзҜүгӮ’е§ӢгӮҒгҒҫгҒ—гҒҹгҖӮ

В

Xen + tboot гҒ®жғ…е ұгҒҜгҒ„гҒҸгҒӨгҒӢгҒӮгӮӢгӮӮгҒ®гҒ®гҖҒKVM + tboot гҒ§гҒ®жғ…е ұгҒҜгҒ»гҒЁгӮ“гҒ©иҰӢеҪ“гҒҹгӮүгҒҡгҖҒжүӢжҺўгӮҠзҠ¶ж…ӢгҒ§гҒ„гӮҚгҒ„гӮҚгҒЁи©ҰгҒ—гҒҫгҒ—гҒҹгҖӮ

В

* * * * *

В

IntelВ® TXT гӮӮгҒ§гҒҷгҒҢгҖҒ Linux й–ўйҖЈгҒ®зҹҘиӯҳгҒҢгҒӘгҒ•гҒҷгҒҺгҒҹгҒ®гҒ§иӘҝгҒ№гҒҫгҒҸгӮҠгҒҫгҒ—гҒҹгҖӮ

ж–Үз« гҒЁгҒ—гҒҰжӣёгҒҚгӮҲгҒҶгӮӮгҒӘгҒ„гҒ®гҒ§гҒҢгҒЈгҒӨгӮҠеүІж„ӣгҖӮ

гҒЎгӮҮгҒЈгҒЁгҒҡгҒӨж§ӢйҖ гҒҢгӮҸгҒӢгҒЈгҒҰгҒҚгҒҹгҒӮгҒҹгӮҠгҒӢгӮүи©ұгӮ’еҶҚй–ӢгҒ—гҒҫгҒ—гӮҮгҒҶгҖӮ

В

* * * * *

В

Fedora 18 гҒ§и©ҰгҒ—гҒҰгҒ„гҒҹгҒ®гҒ§гҒҷгҒҢгҖҒдҪ•ж•…гҒӢ grub2 гҒ®гғ–гғјгғҲгғЎгғӢгғҘгғјгҒ« tboot гҒ®й …зӣ®гҒҢиЎЁзӨәгҒ•гӮҢгҒҡвҖҰ (/boot/grub2/grub.cfg гҒ®еҶ…е®№гҒҢе…ЁгҒҸеҸҚжҳ гҒ•гӮҢгҒӘгҒ„гҖӮгҒ“гҒ“гҒ«гҒҹгҒ©гӮҠзқҖгҒҸгҒ®гҒ«гҒӢгҒӘгӮҠгғӯгӮ№гҖӮ)

В

гҒқгҒ®гҒӮгҒЁгӮӮгҒ„гӮҚгҒ„гӮҚгҒЁи©ҰгҒ—гҒҹгӮ“гҒ§гҒҷгҒҢгҖҒиҮӘеҲҶгҒ®жүӢгҒ«гҒҜиІ гҒҲгҒҡ Fedora 18 гҒ§гҒҜгҒӮгҒҚгӮүгӮҒгҒҫгҒ—гҒҹ(笑)

В

* * * * *

В

гҖҢгҒЎгӮҮгҒЈгҒЁгғҗгғјгӮёгғ§гғігӮ’иҗҪгҒЁгҒ—гҒҰгҒҝгӮҲгҒҶгҖҚ гҒЁ Fedora 16 гӮ’гӮӨгғігӮ№гғҲгғјгғ«гҖӮ

В

гӮӨгғігӮ№гғҲгғјгғ«гҒҢзөӮдәҶгҒ—гҒҹгӮүгҒҷгҒҗгҒ«гҖҒ/boot/grub2/grub.cfg гҒ®еҶ…е®№гҒҢгғ–гғјгғҲгғЎгғӢгғҘгғјгҒ«еҸҚжҳ гҒ•гӮҢгӮӢгҒ“гҒЁгӮ’зўәиӘҚгҒ—гҒҰгҖҒгҖҢгҒ“гӮҢгҒҜгӮӯгӮҝпјҒгҖҚгҒЁзўәдҝЎгҖӮ

В

гҒ—гҒӢгҒ—гҖҒFedora 18 гҒ§гҒҜеӯҳеңЁгҒ—гҒҰгҒ„гҒҹгҒҜгҒҡгҒ® /etc/grub.d/20_linux_tboot гҒҢгҒ„гҒӘгҒ„гҖӮ

иҮӘеҲҶгҒ§ /etc/grub.d/40_custom гҒ«жӣёгҒҚиҫјгӮҖж–№жі•гӮӮгҒӮгӮӢ(гҒ©гҒ“гҒ®гӮөгӮӨгғҲгҒ§гӮӮгҒқгӮҢгҒ§иӘ¬жҳҺ)гҒҢгҖҒгҒ©гҒҶжӣёгҒ„гҒҰгҒ„гҒ„гҒ®гҒӢгӮҸгҒӢгӮүгҒӘгҒ„гҒ®гҒ§гҖҒtboot гӮ’гӮўгғғгғ—гғҮгғјгғҲгҒ—гӮҲгҒҶгҒЁгҖӮ

В

yum гҒ§гӮӨгғігӮ№гғҲгғјгғ«гҒ—гҒҰгӮӮгҖҒгӮӨгғігӮ№гғҲгғјгғ«гҒ•гӮҢгҒҡвҖҰ

д»•ж–№гҒӘгҒҸгғ‘гғғгӮұгғјгӮёгӮ’DLгҒ—гҒҰгӮӨгғігӮ№гғҲгғјгғ«гӮ’гҒҷгӮӢгҒ“гҒЁгҒ«гҖӮ

гҒқгӮҢгҒ§гӮӮгҖҒFedora 16 гӮӮдҪ•ж•…гҒӢ gcc гҒҢе…ҘгҒЈгҒҰгҒӘгҒҸгҒҰ(гғ‘гӮ№гҒҢйҖҡгҒЈгҒҰгҒӘгҒҸгҒҰпјҹ) make гҒ§гҒҚгҒӘгҒӢгҒЈгҒҹгӮҠгҒЁгҖҒе…ЁгҒҸй–ўдҝӮгҒӘгҒ„жүҖгҒ§иә“гҒ„гҒҹгӮҠгҖӮ

В

В

IntelВ® TXTгҖҒгҒӘгҒӢгҒӘгҒӢгҒ®еј·ж•өгҒ§гҒ—гҒҹгҖӮвҶҗеҖ’гҒӣгҒҰгҒӘгҒ„

ZIGSOWгҒ«гғӯгӮ°гӮӨгғігҒҷгӮӢгҒЁгӮігғЎгғігғҲгӮ„гҒ“гҒ®гӮўгӮӨгғҶгғ гӮ’жҢҒгҒЈгҒҰгҒ„гӮӢгғҰгғјгӮ¶гғје…Ёе“ЎгҒ«иіӘе•ҸгҒ§гҒҚгҒҫгҒҷгҖӮ