WindowsгҒ§гӮӮXPд»ҘйҷҚгҒ§гҒҜгғӘгғўгғјгғҲгӮўгӮ·гӮ№гӮҝгғігӮ№гҒӘгҒ©гҖҒйҒ йҡ”ж“ҚдҪңгҒ«гӮҲгӮӢPCгҒ®гӮөгғқгғјгғҲгӮ’еҸҜиғҪгҒЁгҒҷгӮӢжҠҖиЎ“гҒҢжҗӯијүгҒ•гӮҢгӮӢгӮҲгҒҶгҒ«гҒӘгӮҠгҒҫгҒ—гҒҹгҒҢгҖҒгҒқгӮҢгӮүгҒҜгҒӮгҒҸгҒҫгҒ§OSгҒ«дҫқеӯҳгҒ—гҒҰеӢ•дҪңгҒҷгӮӢгӮҪгғ•гғҲгӮҰгӮ§гӮўгҒ§гҒӮгӮҠгҖҒдҫӢгҒҲгҒ°OSгҒҢгӮЁгғ©гғјгҒ«гӮҲгӮҠеҒңжӯўгҒ—гҒҰгҒ—гҒҫгҒЈгҒҹе ҙеҗҲгӮ„гҖҒгӮ·гғЈгғғгғҲгғҖгӮҰгғігҒ•гӮҢгҒҰгҒ„гӮӢе ҙеҗҲгҒӘгҒ©гҒҜгҖҒжүӢгҒ®ж–ҪгҒ—гӮҲгҒҶгҒҢгҒӮгӮҠгҒҫгҒӣгӮ“гҖӮ

В

гҒқгҒ®гӮҲгҒҶгҒӘе ҙеҗҲгҒ«еҠӣгӮ’зҷәжҸ®гҒҷгӮӢгҒ®гҒҢгҖҢгӮӨгғігғҶгғ«В® гӮўгӮҜгғҶгӮЈгғ–гғ»гғһгғҚгӮёгғЎгғігғҲгғ»гғҶгӮҜгғҺгғӯгӮёгғјгҖҚпјҲз•ҘгҒ—гҒҰIntel AMTпјүгҒ§гҒҷгҖӮдё»гҒ«Intel QгӮ·гғӘгғјгӮәгҒ®гғҒгғғгғ—гӮ»гғғгғҲгҒ«гӮҲгӮҠгӮөгғқгғјгғҲгҒ•гӮҢгҒҫгҒҷгҖӮ

В

Intel AMTгҒҜCPUгҒЁгҒҜеҲҘгҒ«MEпјҲManagement EngineпјүгҒЁе‘јгҒ°гӮҢгӮӢзө„гҒҝиҫјгҒҝгғ—гғӯгӮ»гғғгӮөгӮ’жҗӯијүгҒ—гҖҒеҜҫеҝңгҒҷгӮӢBIOS/UEFIгҒЁзө„гҒҝеҗҲгӮҸгҒӣгӮӢгҒ“гҒЁгҒ§гҖҒгӮігғігғ”гғҘгғјгӮҝгғјгҒ®йӣ»жәҗгҒҢеҲҮгӮҢгҒҰгҒ„гӮӢз’°еўғгҒ§гҒӮгҒЈгҒҰгӮӮгғӘгғўгғјгғҲж“ҚдҪңгӮ„йӣ»жәҗж“ҚдҪңгҒӘгҒ©гӮ’еҸҜиғҪгҒЁгҒҷгӮӢжҠҖиЎ“гҒ§гҒҷгҖӮгҒ“гҒ®гғӘгғўгғјгғҲж“ҚдҪңгҒҜгӮҪгғ•гғҲгӮҰгӮ§гӮўгҒ®ж“ҚдҪңгҒ«гҒЁгҒ©гҒҫгӮүгҒҡгҖҒUEFIгҒӘгҒ©OSгҒ«дҫқеӯҳгҒ—гҒӘгҒ„йғЁеҲҶгҒ®ж“ҚдҪңгӮӮеҸҜиғҪгҒ«гҒӘгҒЈгҒҰгҒ„гҒҫгҒҷгҖӮ

В

гҒҫгҒҹгӮ·гӮ№гғҶгғ гғ»гғҮгӮЈгғ•гӮ§гғігӮ№ж©ҹиғҪгҒ«гӮҲгӮҠгҖҒгӮҰгӮӨгғ«гӮ№гҒ«ж„ҹжҹ“гҒ—гҒҹгӮҜгғ©гӮӨгӮўгғігғҲгҒҢгҖҒгғҚгғғгғҲгғҜгғјгӮҜдёҠгҒ®д»–гҒ®гӮігғігғ”гғҘгғјгӮҝгғјгҒ«еҪұйҹҝгӮ’еҸҠгҒјгҒҷеүҚгҒ«гҖҒиҮӘиә«гҒ®йҡ”йӣўгӮ’иЎҢгҒҶгҒЁгҒ„гҒҶеӢ•дҪңгӮӮеҸҜиғҪгҒ§гҒҷгҖӮ

В

AMTгҒҜдё»гҒ«еӨ§иҰҸжЁЎз’°еўғеҗ‘гҒ‘гҒ§гҒӮгӮҠгҖҒеӨҡгҒҸгҒ®гӮөгғјгғүгғ‘гғјгғҶгӮЈгғјгҒ«гӮҲгӮӢгғ„гғјгғ«гӮӮеӨ§йҮҸгҒ®PCгӮ’дёҖе…ғз®ЎзҗҶгҒҷгӮӢгҒ“гҒЁгҒ«дё»зңјгҒҢзҪ®гҒӢгӮҢгҒҰгҒ„гҒҫгҒҷгҖӮгҒ—гҒӢгҒ—гҖҒдёҖйғЁгҒ«гҒҜSOHOгғ¬гғҷгғ«гҒ§гҒӮгҒЈгҒҰгӮӮгҒӮгӮӢзЁӢеәҰжңүз”ЁгҒӘгӮӮгҒ®гӮӮз”Ёж„ҸгҒ•гӮҢгҒҰгҒ„гҒҫгҒҷгҒ®гҒ§гҖҒд»ҠеӣһгҒҜгҒқгҒ®гӮҲгҒҶгҒӘгғ„гғјгғ«гӮ’еӢ•дҪңжӨңиЁјгҒ«еҲ©з”ЁгҒ—гҒҫгҒҷгҖӮ

жүӢи»ҪгҒӘгғӘгғўгғјгғҲз®ЎзҗҶз’°еўғгӮ’ж§ӢзҜүгҒҷгӮӢ

иЁӯе®ҡгҒ«е…ҘгӮӢеүҚгҒ«иЎҢгҒЈгҒҰгҒҠгҒ„гҒҹж–№гҒҢиүҜгҒ„жүӢй ҶгҒҢгҒӮгӮҠгҒҫгҒҷгҖӮ

MEгҒ®иЁӯе®ҡгӮ’гҒҚгҒЎгӮ“гҒЁгҒ—гҒҰгҒ„гӮӢгҒ®гҒ«AMTгҒҢгҒҶгҒҫгҒҸеӢ•гҒӢгҒӘгҒ„е ҙеҗҲгҒҢгҒӮгӮӢгҒ®гҒ§гҒҷгҒҢгҖҒгҒқгҒ®е ҙеҗҲгҒ«гҒҜдёҖеәҰMEгҒ®иЁӯе®ҡгӮ’еҲқжңҹеҢ–гҒҷгӮӢгҒЁгҒҶгҒҫгҒҸеӢ•гҒҸгҒ“гҒЁгҒҢеӨҡгҒ„гӮҲгҒҶгҒ§гҒҷгҖӮ

MEгҒ®еҲқжңҹеҢ–гҒҜгҖҒгӮёгғЈгғігғ‘гғ”гғігӮ’гӮ·гғ§гғјгғҲгҒ•гҒӣгӮӢгҒ“гҒЁгҒ§еҸҜиғҪгҒ§гҒҷгҖӮд»ҘдёӢгҒ®еҶҷзңҹгҒ®иөӨдёёпјҲгғһгӮ¶гғјгғңгғјгғүдёҠйӣ»жәҗгӮігғҚгӮҜгӮҝгғјгҒ®зӣҙиҝ‘пјүгҒ«гҒӮгӮӢгӮёгғЈгғігғ‘гғјгғ”гғігҒ®гҖҒ1-2гӮ’гӮ·гғ§гғјгғҲгҒ•гҒӣгҒҫгҒ—гӮҮгҒҶгҖӮ

гӮӮгҒЎгӮҚгӮ“гҒ“гҒ®жүӢй ҶгҒҢгҒӘгҒҸгҒҰгӮӮе•ҸйЎҢгҒӘгҒҸеӢ•гҒҸгҒ“гҒЁгҒҢеӨҡгҒ„гӮҲгҒҶгҒ§гҒҷгҒҢгҖҒгҒ“гӮҢгҒҢеҺҹеӣ гҒ§гҒӮгҒЈгҒҹе ҙеҗҲгҒ«гҒҜгҒҶгҒҫгҒҸгҒ„гҒӢгҒӘгҒ„зҗҶз”ұгҒ®зү№е®ҡгҒҢйӣЈгҒ—гҒҸгҒӘгӮҠгҒҫгҒҷгҒ®гҒ§гҖҒгҒҠгҒҫгҒҳгҒӘгҒ„зЁӢеәҰгҒ®иҖғгҒҲгҒ§иЎҢгҒЈгҒҰгҒҠгҒ„гҒҹж–№гҒҢз„ЎйӣЈгҒ§гҒ—гӮҮгҒҶгҖӮгҒЎгҒӘгҒҝгҒ«з§ҒиҮӘиә«гҒ®з’°еўғгҒ§гҒҜгҖҒгҒ“гӮҢгӮ’е®ҹж–ҪгҒҷгӮӢгҒҫгҒ§гҒҜгҒҶгҒҫгҒҸеӢ•гҒҚгҒҫгҒӣгӮ“гҒ§гҒ—гҒҹгҖӮ

1.MEгҒ®еҲқжңҹиЁӯе®ҡ

MEгҒ®иЁӯе®ҡгҒҜгҖҒйҖҡеёёгҒ§гҒӮгӮҢгҒ°PCгҒ®POSTеӢ•дҪңзӣҙеҫҢпјҲйҖҡеёёBIOS MENUгӮ’е‘јгҒіеҮәгҒҷгӮҝгӮӨгғҹгғігӮ°пјүгҒ«Ctrl+PгӮӯгғјгӮ’жҠјдёӢгҒҷгӮӢгҒ“гҒЁгҒ§иЎЁзӨәгҒ•гӮҢгӮӢгғЎгғӢгғҘгғјгҒӢгӮүиЎҢгҒ„гҒҫгҒҷгҖӮ

гҒқгӮҢгҒ»гҒ©иЁӯе®ҡй …зӣ®гҒҢеӨҡгҒ„гҒЁгҒ„гҒҶгӮҸгҒ‘гҒ§гҒҜгҒӮгӮҠгҒҫгҒӣгӮ“гҒҢгҖҒдёҖиҰ§еҪўејҸгҒӘгҒ©иҰӢгӮ„гҒҷгҒ„дҪ“иЈҒгҒҢж•ҙгҒЈгҒҰгҒ„гӮӢгӮҸгҒ‘гҒ§гҒҜгҒӮгӮҠгҒҫгҒӣгӮ“гҒ®гҒ§гҖҒгҒӮгҒҫгӮҠжүӢи»ҪгҒ•гҒҜж„ҹгҒҳгӮүгӮҢгҒҫгҒӣгӮ“гҖӮ

гҒқгҒ“гҒ§д»ҠеӣһгҒҜгҒ“гҒ®иЁӯе®ҡгҒ®ж®өйҡҺгҒӢгӮүгӮөгғјгғүгғ‘гғјгғҶгӮЈиЈҪгҒ®гғ„гғјгғ«гӮ’дҪҝгҒ„гҒҫгҒ—гҒҹгҖӮ

гғ»PIT-Configurator for AMTгҖҖпјҲNECгӮӯгғЈгғ”гӮҝгғ«гӮҪгғӘгғҘгғјгӮ·гғ§гғіж ӘејҸдјҡзӨҫгҖҖhttp://www.pit-navi.jp/service-software/configurator.htmlпјү

гҒ“гӮҢгҒҜMEгҒ®иЁӯе®ҡгӮ’гҖҒдёҖиҰ§еҪўејҸгҒӢгҒӨеҝ…иҰҒгҒӘй …зӣ®гҒ гҒ‘гӮ’зөһгӮҠиҫјгӮ“гҒ еҪўејҸгҒ§иЎЁзӨәгҒ—гҒҰгҒҸгӮҢгӮӢгҒ®гҒ§гҖҒжҘөгӮҒгҒҰз°ЎеҚҳгҒ«иЁӯе®ҡгӮ’иЎҢгҒҶгҒ“гҒЁгҒҢгҒ§гҒҚгҒҫгҒҷгҖӮдёҖиҲ¬зҡ„гҒӘеҲ©з”Ёж–№жі•гҒ§гҒҜгҖҒжҒҗгӮүгҒҸиЁӯе®ҡгӮ’жӣёгҒӢгҒӘгҒ‘гӮҢгҒ°гҒ„гҒ‘гҒӘгҒ„гҒ®гҒҜMEBXгғ‘гӮ№гғҜгғјгғүгҒЁLANгҒ®иЁӯе®ҡпјҲDHCPгӮ’еҲ©з”ЁгҒ—гҒӘгҒ„е ҙеҗҲпјүзЁӢеәҰгҒ§гҒ—гӮҮгҒҶгҖӮ

PIT-Configurator for AMTгӮ’USBгғЎгғўгғӘгҒ«гӮігғ”гғјгҒ—гҒҰгҖҒDQ77MKдёҠгҒ®WindowsгҒ§е®ҹиЎҢгҒҷгӮӢгҒЁгҖҒд»ҘдёӢгҒ®гӮҲгҒҶгҒӘиЎЁзӨәгҒҢиЎЁгӮҢгҒҫгҒҷгҖӮгҒӘгҒҠгҖҒгғҖгӮҰгғігғӯгғјгғүгҒ—гҒҹPIT-Configurator for AMTгӮ’и§ЈеҮҚгҒҷгӮӢгҒЁгҖҒж·»д»ҳгғүгӮӯгғҘгғЎгғігғҲд»ҘеӨ–гҒ®гғ•гӮЎгӮӨгғ«гҒҜtoolгғ•гӮ©гғ«гғҖеҶ…гҒ«з”ҹжҲҗгҒ•гӮҢгҒҫгҒҷгҖӮгҒ“гҒ®гғ„гғјгғ«гҒҜе®ҹиЎҢгҒҷгӮӢйҡӣгҒ«USBгғЎгғўгғӘгҒ®гғ«гғјгғҲгғ•гӮ©гғ«гғҖдёҠгҒ«гҒҜй…ҚзҪ®гҒ—гҒӘгҒ„гӮҲгҒҶжҢҮзӨәгҒ•гӮҢгҒҰгҒ„гҒҫгҒҷгҒ®гҒ§гҖҒгҒ“гҒ®toolгғ•гӮ©гғ«гғҖгӮ’гҒқгҒ®гҒҫгҒҫгӮігғ”гғјгҒ—гҒҰгҒ—гҒҫгҒҶгҒ®гҒҢзўәе®ҹгҒ§гҒҷгҖӮ

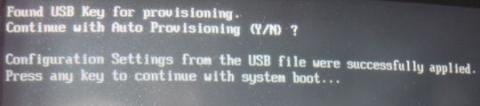

гҖҢгғ—гғӯгғ“гӮёгғ§гғӢгғігӮ°й–Ӣе§ӢгҖҚгғңгӮҝгғігӮ’жҠјгҒҷгҒЁгҖҒд»ҘдёӢгҒ®иЎЁзӨәгҒҢиЎЁгӮҢгҒҫгҒҷгҒ®гҒ§гҖҒжҢҮзӨәгҒ«еҫ“гҒ„USBгғЎгғўгғӘгӮ’жҢҝгҒ—гҒҹгҒҫгҒҫеҶҚиө·еӢ•гӮ’гҒӢгҒ‘гҒҫгҒҷгҖӮ

еҶҚиө·еӢ•жҷӮгҒ«OSгҒҢз«ӢгҒЎдёҠгҒҢгӮүгҒҡгҖҒд»ҘдёӢгҒ®гғЎгғғгӮ»гғјгӮёгҒҢиЎЁзӨәгҒ•гӮҢгҒҫгҒҷгҒ®гҒ§гҖҒгҖҢYгҖҚгӮ’е…ҘеҠӣгҒ—гҒҫгҒ—гӮҮгҒҶгҖӮ

гҒ“гӮҢгҒ§MEгҒ«еҜҫгҒҷгӮӢиЁӯе®ҡгҒҜе®ҢдәҶгҒ§гҒҷгҖӮе®ҹгҒ«з°ЎеҚҳгҒ§гҒҷгҒӯгҖӮ

2.MEгӮ’еҲ©з”ЁгҒ—гҒҹйҒ йҡ”ж“ҚдҪң

гҒ“гӮҢгӮӮеҜҫеҝңгҒҷгӮӢгғ„гғјгғ«гҒҜгҒ„гҒҸгҒӨгҒӢеҮәгҒҰгҒ„гҒҫгҒҷгҒҢгҖҒд»ҠеӣһгҒҜеҖӢдәәй–ӢзҷәиҖ…гӮ’дё»гҒӘгӮҝгғјгӮІгғғгғҲгҒ«гҒ—гҒҹIntelзҙ”жӯЈгғ„гғјгғ«гҒ§гҒӮгӮӢгҖҢIntel Manageability Development KitгҖҚгӮ’дҪҝгҒ„гҒҫгҒ—гҒҹгҖӮгҒҹгҒ гҖҒгҒ“гҒ®гғ„гғјгғ«гҒҜдёҖиҲ¬гғҰгғјгӮ¶гғјеҗ‘гҒ‘гҒ®гӮўгғ—гғӘгӮұгғјгӮ·гғ§гғігҒ§гҒҜгҒӘгҒ„гҒҹгӮҒгҒӢгҖҒе®ҢжҲҗеәҰгҒҜгҒҠдё–иҫһгҒ«гӮӮй«ҳгҒ„гҒЁгҒҜгҒ„гҒҲгҒҫгҒӣгӮ“гҖӮе®ҹгҒҜд»ҘеүҚгҒ®гғҗгғјгӮёгғ§гғігӮ’Windows XPз’°еўғгҒ«гӮӨгғігӮ№гғҲгғјгғ«гҒ—гҒҰгҒ„гҒҹгҒҹгӮҒгҖҒгҒқгӮҢгӮ’гҒқгҒ®гҒҫгҒҫжӣҙж–°гҒ—гҒҰдҪҝгҒҠгҒҶгҒЁжҖқгҒЈгҒҰгҒ„гҒҹгҒ®гҒ§гҒҷгҒҢгҖҒд»ҠеӣһеҲ©з”ЁгҒ—гҒҹгғҗгғјгӮёгғ§гғі7.0.12102.2гҒҜдё»иҰҒгғ„гғјгғ«гҒ§гҒӮгӮӢгҖҢManageability Commander ToolгҖҚгҒҢгӮЁгғ©гғјгҒ§иө·еӢ•гҒҷгӮүгҒ—гҒҫгҒӣгӮ“гҒ§гҒ—гҒҹгҖҒд»•ж–№гҒӘгҒҸгҖҒйҖ”дёӯгҒӢгӮүWindows 7з’°еўғгҒ§гҒ®гғҶгӮ№гғҲгҒЁгҒӘгҒЈгҒҰгҒ„гҒҫгҒҷгҖӮ

гҒҫгҒҡгҒҜIntel Manageability Development KitгӮ’гӮӨгғігӮ№гғҲгғјгғ«гҒ—гҒҰгҖҒManageability Commander ToolгӮ’иө·еӢ•гҒ—гҒҫгҒҷгҖӮ

AMTеҜҫеҝңз’°еўғгҒҜIPгӮўгғүгғ¬гӮ№гҒ®зҜ„еӣІгӮ’жҢҮе®ҡгҒ—гҒҰжӨңзҙўгҒҷгӮӢгҒ“гҒЁгҒҢеҮәжқҘгҒҫгҒҷгҖӮд»ҠеӣһгҒҜDHCPгӮ’дҪҝгҒЈгҒҰгҒ„гҒӘгҒ„з’°еўғгҒ§гҒҷгҒ®гҒ§гҖҒжңҖеҲқгҒӢгӮүIPгӮўгғүгғ¬гӮ№гҒҜеҲӨжҳҺгҒ—гҒҰгҒ„гҒҫгҒҷгҒҢгҖҒеҝөгҒ®гҒҹгӮҒжӨңзҙўгҒ—гҒҰгҒҝгҒҹгҒ®гҒҢдёҠгҒ®з”»йқўгҒ®зҠ¶ж…ӢгҒ§гҒҷгҖӮ

жҺҘз¶ҡе…ҲгҒҢжӨңеҮәгҒ•гӮҢгҒҹгӮүгҖҒгҒқгҒ®гӮігғігғ”гғҘгғјгӮҝгғјгҒ«жҺҘз¶ҡгҒ—гҒҰгҒҝгҒҫгҒ—гӮҮгҒҶгҖӮгғҰгғјгӮ¶гғјеҗҚгҒҜгҖҢadminгҖҚгҖҒгғ‘гӮ№гғҜгғјгғүгҒҜPIT-Configurator for AMTгҒ§иЁӯе®ҡгҒ—гҒҹгӮӮгҒ®гӮ’гҖҒгҒқгӮҢгҒһгӮҢе…ҘеҠӣгҒ—гҒҫгҒҷгҖӮ

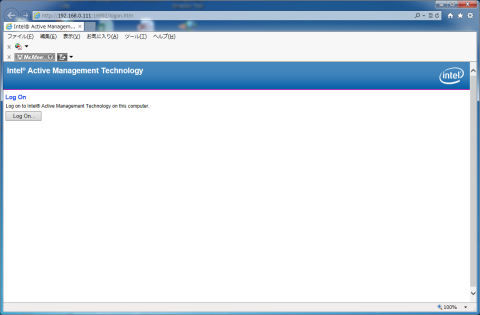

жҺҘз¶ҡгҒҢе®ҢдәҶгҒҷгӮӢгҒЁгҖҒгғ„гғјгғ«еҶ…гҒ«гғ–гғ©гӮҰгӮ¶гҒ§гӮўгӮҜгӮ»гӮ№гҒҷгӮӢгҒҹгӮҒгҒ®URLгҒҢиЎЁзӨәгҒ•гӮҢгҒҫгҒҷгҒ®гҒ§гҖҒгҒқгҒ®URLгӮ’й–ӢгҒҚгҒҫгҒҷгҖӮ

гҒ“гҒ“гҒ§еҶҚгҒігғҰгғјгӮ¶гғјеҗҚгҒЁгғ‘гӮ№гғҜгғјгғүгӮ’иҰҒжұӮгҒ•гӮҢгҒҫгҒҷгҒ®гҒ§гҖҒManageability Commander ToolгҒ§е…ҘеҠӣгҒ—гҒҹгӮӮгҒ®гҒЁеҗҢгҒҳгӮҲгҒҶгҒ«е…ҘеҠӣгҒ—гҒҫгҒ—гӮҮгҒҶгҖӮиӘҚиЁјгҒҢйҖҡгӮӢгҒЁгҖҒгӮ·гӮ№гғҶгғ жғ…е ұгҒ®иЎЁзӨәгӮ„гҖҒйӣ»жәҗгӮігғігғҲгғӯгғјгғ«гҒӘгҒ©гҒҢеҸҜиғҪгҒ«гҒӘгӮҠгҒҫгҒҷгҖӮ

гҒЁгӮҠгҒӮгҒҲгҒҡгҖҒгҒ“гҒ“гҒ§йҒ йҡ”ж“ҚдҪңгҒҢгҒ§гҒҚгҒҰгҒ„гӮӢгҒ“гҒЁгҒҜгӮҸгҒӢгӮҠгҒҫгҒ—гҒҹгҖӮгҒ—гҒӢгҒ—гҖҒгҒ“гӮҢгҒ гҒ‘гҒ§гҒҜеҮәжқҘгӮӢеӢ•дҪңгҒҜгӮ·гғЈгғғгғҲгғҖгӮҰгғігҒӢеҶҚиө·еӢ•гҒ гҒ‘гҒ§гҒӮгӮҠгҖҒгҒқгӮҢгҒ»гҒ©еӨ§гҒҚгҒӘж„Ҹе‘ігҒҜгҒӮгӮҠгҒҫгҒӣгӮ“гҖӮгҒқгҒ“гҒ§гҖҒгғӘгғўгғјгғҲKVMж©ҹиғҪгӮ’дҪҝгҒЈгҒҰгҖҒPCгҒ®дёҖиҲ¬зҡ„гҒӘж“ҚдҪңгҒ«жҢ‘жҲҰгҒ—гҒҰгҒҝгҒҫгҒ—гӮҮгҒҶгҖӮ

3.гғӘгғўгғјгғҲKVMгҒ®еҲ©з”Ё

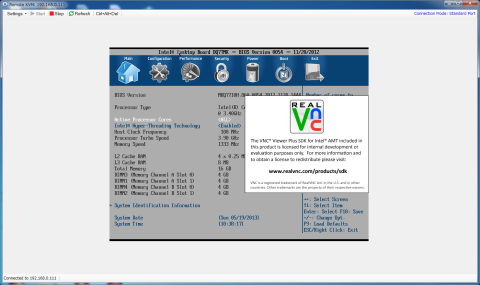

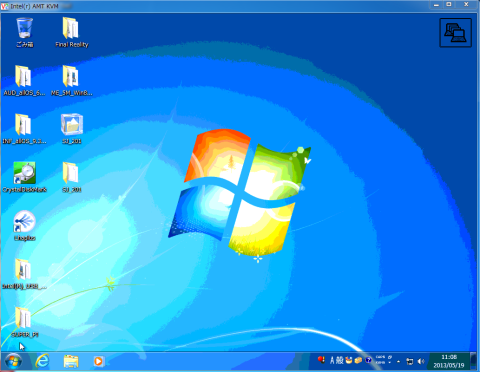

е®ҹгҒҜгғӘгғўгғјгғҲKVMж©ҹиғҪгҒҜгҖҒManageability Commander ToolгҒ«гӮӮеҶ…и”өгҒ•гӮҢгҒҰгҒ„гҒҫгҒҷгҖӮгҒ“гҒЎгӮүгҒҜRealVNCгҒЁгҒ„гҒҶжұҺз”ЁгҒ®VNCгӮҪгғ•гғҲгӮҰгӮ§гӮўгҒ®гғ“гғҘгғјгӮўгғјйғЁеҲҶгӮ’жҙ»з”ЁгҒ—гҒҰе®ҹзҸҫгҒ—гҒҰгҒ„гӮӢгҒ®гҒ§гҒҷгҒҢгҖҒе®ҹйҡӣгҒ«жҺҘз¶ҡгҒҷгӮӢгҒЁд»ҘдёӢгҒ®гӮҲгҒҶгҒ«иЎЁзӨәгҒ•гӮҢгҒҫгҒҷгҖӮ

ж—§гғҗгғјгӮёгғ§гғігҒ®Manageability Commander ToolгҒ§гҒҜгҖҒеӨ–йғЁгҒ®VNCгғ“гғҘгғјгӮўгғјгӮ’йҒёжҠһжҢҮе®ҡгҒҷгӮӢгҒ“гҒЁгҒҢеҮәжқҘгҒҹгҒ®гҒ§гҒҷгҒҢгҖҒгҒ“гҒ®гғҗгғјгӮёгғ§гғігҒ§гҒҜеҶ…и”өгҒ®RealVNCд»ҘеӨ–гҒҜдҪҝгҒҲгҒӘгҒҸгҒӘгҒЈгҒҰгҒ—гҒҫгҒЈгҒҹгӮҲгҒҶгҒ§гҒҷгҖӮ

гҒ“гҒ“гҒ§гҖҒRealVNCгӮ’дҪҝгҒЈгҒҰгҒ„гӮӢгҒЁгҒ„гҒҶгҒ“гҒЁгҒҢгӮҸгҒӢгҒЈгҒҰгҒ„гӮӢгҒ®гҒ§гҒӮгӮҢгҒ°гҖҒеҚҳе“ҒгҒ®RealVNCгӮ’жҢҒгҒЈгҒҰгҒҸгӮҢгҒ°иүҜгҒ„гҒ®гҒ§гҒҜгҒӘгҒ„гҒӢгҒЁжҖқгҒ„гҒӨгҒҚгҖҒRealVNC ж—Ҙжң¬иӘһзүҲгӮ’гӮӨгғігӮ№гғҲгғјгғ«гҒ—гҒҰгҒҝгҒҫгҒ—гҒҹгҖӮгҒ“гӮҢгҒҜиӢұиӘһзүҲгҒ®RealVNCгӮ’жңүеҝ—гҒҢж—Ҙжң¬иӘһеҜҫеҝңеҢ–гҒ—гҒҹгӮӮгҒ®гҒ§гҖҒVectorзӯүгҒ®й…ҚеёғгӮөгӮӨгғҲгҒӢгӮүе…ҘжүӢеҸҜиғҪгҒ§гҒҷгҖӮ

гғ»RealVNC ж—Ҙжң¬иӘһзүҲгҖҖпјҲhttp://www.vector.co.jp/soft/win95/net/se324464.htmlпјү

гғҖгӮҰгғігғӯгғјгғүгҒ—гҒҹең§зё®гғ•гӮЎгӮӨгғ«гӮ’и§ЈеҮҚгҒҷгӮӢгҒЁгҖҒWindowsгӮӨгғігӮ№гғҲгғјгғ©гғјеҪўејҸгҒ®гғ•гӮЎгӮӨгғ«гҒҢиЎЁгӮҢгҒҫгҒҷгҒ®гҒ§гҖҒгҒ“гӮҢгӮ’е®ҹиЎҢгҒ—з”»йқўгҒ®жҢҮзӨәгҒ«еҫ“гҒҲгҒ°з°ЎеҚҳгҒ«гӮ»гғғгғҲгӮўгғғгғ—гҒҢе®ҢдәҶгҒ—гҒҫгҒҷгҖӮ

RealVNCгҒ®ж©ҹиғҪгҒ®дёӯгҒ§е®ҹйҡӣгҒ«еҲ©з”ЁгҒҷгӮӢгҒ®гҒҜгҖҒVNCгғ“гғҘгғјгғҜгҒЁгҒ„гҒҶйғЁеҲҶгҒ«гҒӘгӮҠгҒҫгҒҷгҖӮеҚҳгҒ«AMTгҒ®ж©ҹиғҪгӮ’еҲ©з”ЁгҒҷгӮӢгҒ гҒ‘гҒ§гҒӮгӮҢгҒ°гҖҒгҒ“гҒ®йғЁеҲҶгӮ’гӮӨгғігӮ№гғҲгғјгғ«гҒҷгӮӢгҒ гҒ‘гҒ§OKгҒ§гҒҷгҖӮ

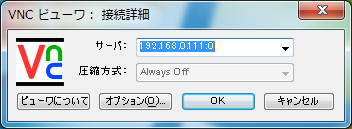

д»ҠгҒҫгҒ§гҒ®жүӢй ҶгҒ§MEгҒёгҒ®жҺҘз¶ҡжүӢй ҶгҒҜжҳҺгӮүгҒӢгҒ«гҒӘгҒЈгҒҰгҒ„гҒҫгҒҷгҒҢгҖҒRealVNCгҒ§жҺҘз¶ҡгҒҷгӮӢе ҙеҗҲгҒ«гҒҜе°‘гҒ—жіЁж„ҸзӮ№гҒҢгҒӮгӮҠгҒҫгҒҷгҖӮдҫӢгҒҲгҒ°гҖҒд»ҠеӣһгҒ®дҫӢгҒ§гҒӮгӮӢгҖҢ192.168.0.111гҖҚгҒ®MEгҒёжҺҘз¶ҡгҒҷгӮӢе ҙеҗҲгҒ«гҒҜгҖҒд»ҘдёӢгҒ®гӮҲгҒҶгҒ«иЁӯе®ҡгӮ’е…ҘеҠӣгҒҷгӮӢеҝ…иҰҒгҒҢгҒӮгӮҠгҒҫгҒҷгҖӮ

IPгӮўгғүгғ¬гӮ№гҒ®еҫҢгӮҚгҒ«гҒҜгҖҢ:0гҖҚгҒЁе…ҘеҠӣгҒ—гҒҰгҒ„гҒҫгҒҷгҖӮйҖҡеёёгҒҜIPгӮўгғүгғ¬гӮ№гҒ®еҫҢгӮҚгҒ«гғҖгғ–гғ«гӮігғӯгғігҒҢгҒӮгӮӢе ҙеҗҲгҖҒгғқгғјгғҲз•ӘеҸ·гӮ’иЎЁгҒ—гҒҰгҒ„гӮӢгҒЁгҒ„гҒҶгҒ®гҒҢдёҖиҲ¬зҡ„гҒ§гҒҷгҒҢгҖҒRealVNCгғ“гғҘгғјгғҜгҒ§гҒҜгҖҒгҖҢ:0гҖҚгҒ§жЁҷжә–гғқгғјгғҲз•ӘеҸ·гҒ§гҒӮгӮӢгҖҢ5900гҖҚгӮ’иЎЁгҒ—гҒҰгҒ„гҒҫгҒҷгҖӮ

RealVNCгӮ’дҪҝгҒЈгҒҰжҺҘз¶ҡгҒ—гҒҹе ҙеҗҲгҒ«гҒҜгҖҒд»ҘдёӢгҒ®гӮӨгғЎгғјгӮёгҒ®гӮҲгҒҶгҒ«йҡңе®ізү©гҒҢиЎЁгӮҢгӮӢгҒ“гҒЁгӮӮгҒӘгҒҸгҖҒгғӘгғўгғјгғҲKVMгӮ’иҮӘз”ұгҒ«дҪҝгҒҶгҒ“гҒЁгҒҢеҮәжқҘгҒҫгҒҷгҖӮгӮӮгҒЎгӮҚгӮ“BIOSпјҲUEFIпјүгҒ®ж“ҚдҪңгӮ„GUIгҒҢиө·еӢ•гҒҷгӮӢеүҚгҒ®ж“ҚдҪңгӮӮе•ҸйЎҢгҒӘгҒҸгҒ§гҒҚгҒҫгҒҷгҖӮ

гҒ“гҒ®й–“гҖҒAMTгҒ§еҲ©з”ЁгҒ•гӮҢгҒҰгҒ„гӮӢеҒҙгҒ®PCгҒ®гӮӯгғјгғңгғјгғүгӮ„гғһгӮҰгӮ№гҒ«гҒҜдёҖеҲҮи§ҰгӮҢгҒӘгҒ„гҒҫгҒҫгҖҒOSгҒ®еҶҚиө·еӢ•гӮ„UEFIгҒ®иЁӯе®ҡеӨүжӣҙгӮ’еҗ«гӮҖгҒӮгӮүгӮҶгӮӢж“ҚдҪңгҒҢеҸҜиғҪгҒ§гҒ—гҒҹгҖӮLANгҒ®еҶ…йғЁгҒ§гӮөгғқгғјгғҲгҒҢеҝ…иҰҒгҒӘе ҙеҗҲгҒӘгҒ©гҖҒйқһеёёгҒ«дҫҝеҲ©гҒӘз’°еўғгҒҢж§ӢзҜүеҮәжқҘгҒҫгҒҷгҖӮ

гҒҹгҒ гҖҒгҒ“гҒ“гҒ§жҲ‘гҖ…еҖӢдәәгғҰгғјгӮ¶гғјгҒҢгҒ“гҒ®ж©ҹиғҪгӮ’жҙ»з”ЁгҒҷгӮӢж„Ҹе‘ігҒҢгҒӮгӮӢгҒ®гҒӢгҒЁгҒ„гҒҶзӮ№гҒ«гҒӨгҒ„гҒҰиҖғгҒҲгҒҰгҒҝгҒҫгҒ—гҒҹгҖӮ家гҒ®дёӯгҒ§гҒӮгӮҢгҒ°гҖҒгҒқгӮӮгҒқгӮӮзӣҙжҺҘPCгӮ’ж“ҚдҪңгҒ—гҒҰгӮӮжүӢй–“гҒҜеӨүгӮҸгӮҠгҒҫгҒӣгӮ“гҖӮ

з§ҒгҒҢжҖқгҒ„гҒӨгҒ„гҒҹгҒ®гҒҜгҖҒиҮӘе®…гҒ«еёёжҷӮзЁјеғҚгӮөгғјгғҗгғјгҒҢгҒӮгӮӢз’°еўғгҒ§гҒӮгӮҢгҒ°гҖҒгӮөгғјгғҗгғјгӮ’йҒ йҡ”ж“ҚдҪңеҮәжқҘгӮҢгҒ°гҖҒгӮөгғјгғҗгғјйҡңе®ігҒӘгҒ©гҒ„гҒ–гҒЁгҒ„гҒҶгҒЁгҒҚгҒ«гӮӮеҜҫеҝңеҮәжқҘгӮӢгҒ®гҒ§гҒҜгҒӘгҒ„гҒӢгҒЁгҒ„гҒҶгҒ“гҒЁгҒ§гҒҷгҖӮ

гӮӮгҒЈгҒЁгӮӮгҖҒAMTгҒҜгҒӮгҒҸгҒҫгҒ§еҶ…йғЁгғҚгғғгғҲгғҜгғјгӮҜгӮ’еүҚжҸҗгҒЁгҒ—гҒҹж©ҹиғҪгҒ§гҒӮгӮҠгҖҒгӮӨгғігӮҝгғјгғҚгғғгғҲзөҢз”ұгҒ§еҗҢгҒҳгҒ“гҒЁгҒҢгҒқгҒ®гҒҫгҒҫеҮәжқҘгҒҰгҒ—гҒҫгҒЈгҒҹгӮүгӮ»гӮӯгғҘгғӘгғҶгӮЈйқўгҒ§гҒ®гғӘгӮ№гӮҜгҒҢгҒӮгҒҫгӮҠгҒ«гӮӮй«ҳгҒҷгҒҺгҒҫгҒҷгҖӮгҒқгҒ“гҒ§гҖҒAMTз’°еўғгҒЁVPNгӮ’зө„гҒҝеҗҲгӮҸгҒӣгҒҹгӮүгҒ©гҒҶгҒӘгӮӢгҒӢгҒЁгҒ„гҒҶзӮ№гҒ«гҒӨгҒ„гҒҰжӨңиЁјгҒ—гҒҰгҒҝгҒҫгҒ—гҒҹгҖӮ

4.VPNзөҢз”ұгҒ®еҲ©з”Ё

з”ҹжҶҺгғ«гғјгӮҝгғјеҗҢеЈ«гҒ§зө„гӮ“гҒ гӮҲгҒҶгҒӘгғҸгғјгғүгӮҰгӮ§гӮўVPNз’°еўғгҒҜз”Ёж„ҸеҮәжқҘгҒҫгҒӣгӮ“гҒ—гҖҒеӨ–еҮәе…ҲгҒҢгҒқгҒ®з’°еўғдёӢгҒ§гҒӘгҒ‘гӮҢгҒ°ж„Ҹе‘ігӮӮгҒӮгӮҠгҒҫгҒӣгӮ“гҖӮгҒқгҒ“гҒ§гҖҒд»ҠеӣһгҒҜгӮӘгғјгғ—гғігӮҪгғјгӮ№гҒ®гӮҪгғ•гғҲгӮҰгӮ§гӮўVPNгҒ§гҒӮгӮӢгҖҒUT-VPNгӮ’еҲ©з”ЁгҒ—гҒҰе®ҹйЁ“гҒ—гҒҰгҒҝгҒҫгҒ—гҒҹгҖӮUT-VPNгҒҜеҹәжң¬зҡ„гҒ«е•Ҷз”ЁгҒ®Packetix VPNгҒЁеҗҢгҒҳж©ҹиғҪгӮ’жҢҒгҒЎгҒҫгҒҷгҖӮгҒӘгҒҠгҖҒзҸҫеңЁгҒҜSoftEther VPNгҒёгҒЁз§»иЎҢгҒ—гҒҰгҒҠгӮҠгҒҫгҒҷгҒҢгҖҒгӮӮгҒЁгӮӮгҒЁUT-VPNз’°еўғгҒҢиҮӘе®…еҶ…гҒ§ж§ӢзҜүгҒ•гӮҢгҒҰгҒ„гҒҫгҒ—гҒҹгҒ®гҒ§гҒқгҒ®гҒҫгҒҫеҲ©з”ЁгҒ—гҒҰгҒ„гҒҫгҒҷгҖӮиЈҪе“Ғи©ізҙ°гҒҜд»ҘдёӢгҒ§гҒ”зўәиӘҚдёӢгҒ•гҒ„гҖӮ

гғ»SoftEther VPNгҖҖпјҲhttp://www.softether.org/пјү

гғ»UT-VPNгҖҖпјҲhttp://utvpn.tsukuba.ac.jp/ja/пјү

UT-VPNгҒ®з’°еўғж§ӢзҜүгҒ«гҒӨгҒ„гҒҰгҒҜзңҒз•ҘгҒ—гҒҫгҒҷгҖӮиҲҲе‘ігҒ®гҒӮгӮӢж–№гҒҜе•Ҷз”ЁгҒ®PacketiX VPNгҒӘгҒ©гӮӮеҗ«гӮҒгҒҰиіҮж–ҷгҒҜиұҠеҜҢгҒ«еҮәеӣһгҒЈгҒҰгҒ„гҒҫгҒҷгҒ®гҒ§гҖҒгҒқгҒЎгӮүгҒ§гҒ”зўәиӘҚдёӢгҒ•гҒ„гҖӮ

еӨ–еҮәе…ҲгҒ®з’°еўғгӮ’擬似зҡ„гҒ«еҶҚзҸҫгҒҷгӮӢгҒҹгӮҒгҖҒгғҮгӮ№гӮҜгғҲгғғгғ—PCгҒ®еҶ…и”өNICгӮ’з„ЎеҠ№еҢ–гҒ—гҖҒгғўгғҗгӮӨгғ«гғ«гғјгӮҝгғјгҒ§гӮӨгғігӮҝгғјгғҚгғғгғҲгҒёгҒЁжҺҘз¶ҡгҒ—гҒҫгҒ—гҒҹгҖӮгҒ“гҒЎгӮүгӮ’еҲ©з”ЁгҒ—гҒҰгҒ„гҒҫгҒҷгҖӮ

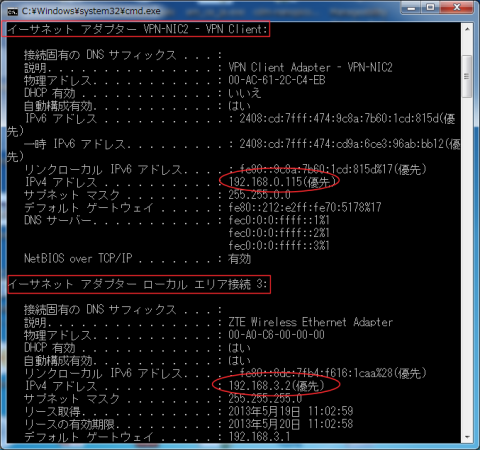

VPNгҒ§жҺҘз¶ҡгҒ—гҒҰгҖҒIPConfigгҒ§зҠ¶ж…ӢгӮ’зўәиӘҚгҒ—гҒҰгҒҝгҒҫгҒ—гҒҹгҖӮ

VPNгҒҢеҲ©з”ЁгҒҷгӮӢд»®жғігӮўгғҖгғ—гӮҝгғјгҒҢгҖҒMEгҒЁеҗҢгҒҳгӮ»гӮ°гғЎгғігғҲгҒ®гҖҢ192.168.0.xгҖҚгҒ«гҖҒе®ҹйҡӣгҒ«гӮӨгғігӮҝгғјгғҚгғғгғҲжҺҘз¶ҡгҒ«еҲ©з”ЁгҒ—гҒҰгҒ„гӮӢгғўгғҗгӮӨгғ«гғ«гғјгӮҝгғјгҒҢеҲҘгӮ»гӮ°гғЎгғігғҲгҒ®гҖҢ192.168.3.xгҖҚгҒ«гҒқгӮҢгҒһгӮҢеүІгӮҠеҪ“гҒҰгӮүгӮҢгҒҰгҒ„гӮӢгҒ“гҒЁгҒҢзўәиӘҚеҮәжқҘгҒҫгҒҷгҖӮгҒ“гҒ®зҠ¶ж…ӢгҒ§RealVNCгӮ’еҲ©з”ЁгҒ—гҒҰгҒҝгҒҫгҒ—гӮҮгҒҶгҖӮ

е®ҹйҡӣгҒ«гҒҜгӮӨгғігӮҝгғјгғҚгғғгғҲзөҢз”ұгҒ§гҒӮгҒЈгҒҰгӮӮгҖҒVPNгҒ«гӮҲгӮҠLANеҶ…йғЁгҒ«гҒ„гӮӢжүұгҒ„гҒ«гҒӘгӮҠгҒҫгҒҷгҒ®гҒ§гҖҒиЁӯе®ҡгҒӘгҒ©гҒҜе…ҲгҒ»гҒ©гҒЁе…ЁгҒҸеӨүгӮҸгӮҠгҒҫгҒӣгӮ“гҖӮ

з„ЎдәӢгҒ«жҺҘз¶ҡгҒҜеҮәжқҘгҒҫгҒ—гҒҹгҖӮгҒҹгҒ гҖҒзү©зҗҶзҡ„гҒ«LANгҒ®еҶ…йғЁгҒ«гҒ„гӮҢгҒ°Gigabit EthernetгҒ§жҺҘз¶ҡгҒ—гҒҰгҒ„гӮӢгҒҹгӮҒгҖҒгғ•гғ«гӮ«гғ©гғјиЎЁзӨәгҒ§гӮӮе•ҸйЎҢгҒҜз„ЎгҒӢгҒЈгҒҹгҒ®гҒ§гҒҷгҒҢгҖҒгғўгғҗгӮӨгғ«гғ«гғјгӮҝгғјгҒ§гҒҜ256иүІиЎЁзӨәгҒ§гӮӮгғ¬гӮ№гғқгғігӮ№гҒҜжӮӘгҒҸгҖҒиҫӣгҒҶгҒҳгҒҰж“ҚдҪңеҮәжқҘгӮӢгҒЁгҒ„гҒҶзЁӢеәҰгҒ®ж„ҹиҰҡгҒ§гҒ—гҒҹгҖӮ

гҒқгӮҢгҒ§гӮӮдҪ•гҒӢгҒ®з·ҠжҖҘжҷӮгҒ«еӨ–еҮәе…ҲгҒӢгӮүгӮөгғјгғҗгғјгҒ®ж“ҚдҪңгҒҢгҒ§гҒҚгӮӢгҒЁгҒ„гҒҶгҒ®гҒҜйқһеёёгҒ«еӨ§гҒҚгҒӘгғЎгғӘгғғгғҲгҒ§гҒҷгҖӮд»ҠгҒҫгҒ§гҒҜеҒңйӣ»гҒӘгҒ©гҒҢгҒӮгҒЈгҒҹе ҙеҗҲгҒ«гҒҜиҮӘе®…гҒ«жҲ»гӮӢгҒҫгҒ§жүӢеҮәгҒ—гҒҜдёҖеҲҮеҮәжқҘгҒӘгҒӢгҒЈгҒҹгҒ®гҒ§гҒҷгҒҢгҖҒAMTз’°еўғгҒ«еҜҫеҝңгҒ—гҒҰгҒ„гӮҢгҒ°гӮӨгғігӮҝгғјгғҚгғғгғҲгҒ«жҺҘз¶ҡеҮәжқҘгӮӢз’°еўғгҒЁгҖҒVPNгӮҜгғ©гӮӨгӮўгғігғҲгҒ•гҒҲгҒӮгӮҢгҒ°еҫ©ж—§дҪңжҘӯгҒ«иҮігӮӢгҒҫгҒ§еӨ§жҠөгҒ®гҒ“гҒЁгҒҜеҮәжқҘгӮӢгӮҲгҒҶгҒ«гҒӘгҒЈгҒҹгӮҸгҒ‘гҒ§гҒҷгҖӮUEFIпјҲBIOSпјүй–ўйҖЈгҒ®ж“ҚдҪңгӮ„гҖҒWindowsгҒҢGUIз’°еўғгҒ«йҒ·з§»гҒҷгӮӢеүҚгҒ®ж“ҚдҪңгҒҢгҒ§гҒҚгӮӢгҒЁгҒ„гҒҶгғЎгғӘгғғгғҲгҒҜзө¶еӨ§гҒЁгҒ„гҒҲгҒҫгҒҷгҖӮ

Intel AMTгҒҜгҖҒеҹәжң¬зҡ„гҒ«гҒҜеӨ§иҰҸжЁЎз’°еўғдёӢгҒ§гҖҒPCз®ЎзҗҶгҒ®еҠ№зҺҮеҢ–гӮ’йҖІгӮҒгӮӢгҒҹгӮҒгҒ®ж©ҹиғҪгҒЁиҖғгҒҲгҒҰй–“йҒ•гҒ„гҒӘгҒ„гҒЁжҖқгҒ„гҒҫгҒҷгҒҢгҖҒгҒқгҒ“гҒ«е°‘гҒ—д»ҳгҒ‘и¶ігҒҷгҒ“гҒЁгҒ§еҖӢдәәз”ЁйҖ”гҒ§гҒӮгҒЈгҒҰгӮӮеҚҒеҲҶгҒ«жҙ»з”ЁгҒҷгӮӢдҪҷең°гҒҢгҒӮгӮӢгҒЁгҒ„гҒҶгҒ“гҒЁгӮ’жӨңиЁјеҮәжқҘгҒҹгҒ®гҒҢжңҖеӨ§гҒ®еҸҺз©«гҒ§гҒҜгҒӘгҒ„гҒ§гҒ—гӮҮгҒҶгҒӢгҖӮ

з§ҒиҮӘиә«гӮөгғјгғҗгғјPCз’°еўғгҒ®еҲ·ж–°гӮ’иҖғгҒҲгҒҰгҒ„гҒҫгҒҷгҒ®гҒ§гҖҒAMTгҒ®еҲ©з”ЁгҒҜеүҚеҗ‘гҒҚгҒ«жӨңиЁҺдёӯгҒ§гҒҷгҖӮ

ZIGSOWгҒ«гғӯгӮ°гӮӨгғігҒҷгӮӢгҒЁгӮігғЎгғігғҲгӮ„гҒ“гҒ®гӮўгӮӨгғҶгғ гӮ’жҢҒгҒЈгҒҰгҒ„гӮӢгғҰгғјгӮ¶гғје…Ёе“ЎгҒ«иіӘе•ҸгҒ§гҒҚгҒҫгҒҷгҖӮ