しかし、この方法には大きな弱点があります。勿論、パスワードがユーザー側・認証側の双方において100パーセント秘匿されていれば問題はありません。しかし昨今頻繁にニュースが流れる通り、認証側が攻撃を受けるなどして、保管しているパスワード情報を流出させてしまうような事件・事故が多発しています。

そこでより厳重な認証を必要とする場合に用いられるのが、ドングルやICカードなど、ハードウェアトークンを利用することで認証の要素を複数にして、ワンタイムパスワードを用いるというものです。ただ、この方法はユーザーが予め必要なハードウェアトークンを所持している必要があり、不特定多数が必要とするWebサービスなどでは実用的ではありません。

IntelがSandyBridge世代で用意した「インテル® アイデンティティー・プロテクション・テクノロジー」は、他のハードウェアを必要とせずに、PCの機能だけでハードウェアトークンによる認証を可能とすることで、ユーザー側はID・パスワード認証と同様の操作だけでワンタイムパスワードによる強固なセキュリティーの恩恵を受けることが可能になるというものでした。この機能はIPT-OTPと呼ばれています。

そしてCPUがIveBridge世代に進化した際に新たに「インテル® アイデンティティー・プロテクション・テクノロジー」の一環として追加されたのが、プロテクテッド・トランザクション・ディスプレイとIPT-PKIです。

まず、プロテクテッド・トランザクション・ディスプレイは元々True-Coveと呼ばれていた技術で、簡単に言えばキー入力からの情報漏洩を防ぐために用いられるソフトウェアキーボードと同様の機能を、PCのハードウェアの機能として提供するものです。ソフトウェアキーボードはキーロガーの脅威に対しては極めて有効ですが、OSやアプリケーションに依存した動作となるため、これらのタスクの動作をキャプチャされてしまえば漏洩や改竄のリスクが残ります。しかしプロテクテッド・トランザクション・ディスプレイの入力インターフェースはOSよりもさらに低いレイヤーで動作するため、ソフトウェアレベルでの漏洩や改竄の影響は受けません。パスワード入力時の安全性を高める技術ということができるでしょう。

一方IPT-PKIは、基本的にはよく利用される公開鍵基盤(Public Key Infrastracture)を利用した認証技術です。PKI通常はクライアント/サーバーの双方に専用のソフトウェアを用意するなど、ある程度の準備が必要となりますが、IPT-PKIに対応するPCであればハードウェア内部にPKI証明書を内蔵しているため、新たなハードウェア等の追加をすることなく第三者による信頼性の検証を受けた上で通信相手の有効性・安全性を確認することが出来ます。

以上のように「インテル® アイデンティティー・プロテクション・テクノロジー」は、ユーザー認証に関わる安全性を高める技術に対する総称と捉えることができるでしょう。将来的にはさらにNFCを利用した認証などもサポートされる予定となっているようです。

技術的な意義は大きいが、対応環境の整備が急務

まず、Intelの公式サイト上に用意されている「Identity Protection Technology」ソフトウェアは非対応と表示され利用出来ず、添付DVD-ROM収録のものだけが使えるようです。ただ、これをインストールしても特に何か出来るわけではなく、正直言えば意味が見えてきません。一応非対応機種でインストールした場合には、以下のようにインストールが中断してしまいますので、一応IPTの有無は検出しているのでしょうけど。

そしてIntelの技術解説では、IPT対応例として真っ先にSymantec VIP Accessが紹介されています。これは30秒ごとに更新されるワンタイムパスワードを表示したり出来て良いかと思ったのですが、このツールの動作にはIPT対応の有無は関係ないようなのです。今回のテスト環境であるDQ77MK+Core i7-3770でも、Core i5-430Mを搭載したノートPCであるHP Pavillion dv6iでも、ASUS P6X58D-E+Core i7-970のメインPCでも、動作は一切変わらないようにしか見えません。仮にVIP AccessがIPTをサポートしていたとしても、目に見える何かがなければ検証としては意味をなさないでしょう。

私が個人的に注目していたのは、McAfeeが5月15日に発表した個人向けセキュリティソリューションとなる「Live Safe」でした。今のところ日本語サイトは公開されていないのですが、英語サイトに掲載されているデータシートによると「新世代Coreプロセッサー」への最適化について少し記述があり、ここでIPTの機能を使っている可能性が高かったのです。

しかし日本での提供開始は6月に入ってから、しかも最初は大手PCベンダーへのOEM供給から開始されるとのことで、今回のレビューには間に合わないことが判明しました。ちなみに日本のMcAfeeサイト上で利用するアカウント情報は、日本語サイト以外でも同じように利用出来ますので、英語サイト上から利用出来ないかを試してみたのですが、残念ながら不可能でした。

そのような中で、チームメイトの方々がIPT対応の認証サービスとして見つけてきたのが「MY DIGIPASS.COM」(独VASCO Data Security International GmbH提供)でした。基本的にはハードウェアトークンを登録して利用するのですが、IPTに対応したPCではハードウェアトークンの代わりにIPTを指定することが出来ます。

まずは「MYDIGIPASS.COM」のトップページ(https://www.mydigipass.com/)にアクセスします。

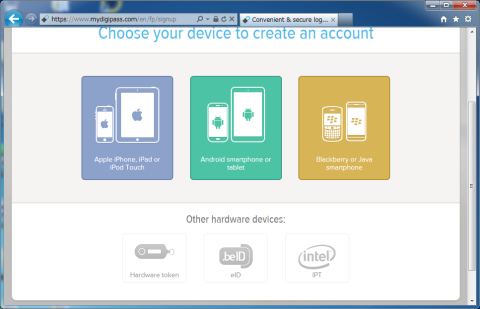

「Sign up now」をクリックすると、認証を設定するデバイスの種類の選択肢が表示されますので、「IPT」をクリックします。

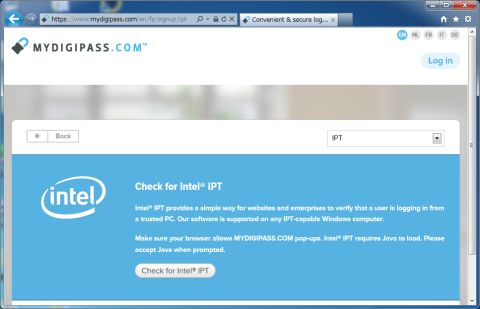

画面が遷移してIPTの存在チェックとなります。

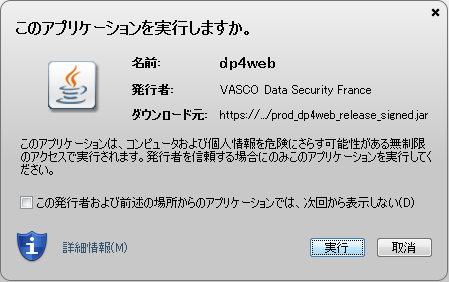

「Chek for Intel IPT」をクリックすると、IPTを利用可能かチェックするJavaアプリケーションがします。

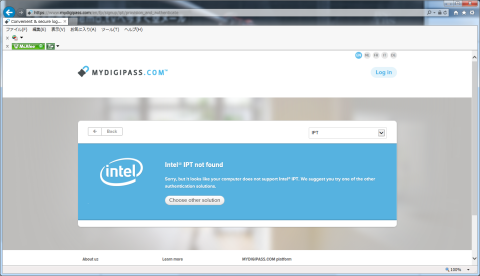

このときIPT非対応のPCでは、以下のようにメッセージが表示され、IPTを認証手段として指定出来ません。

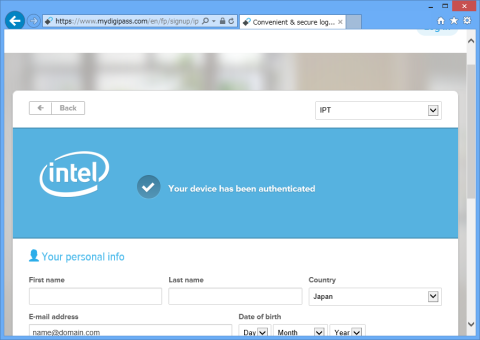

IPTに対応しているDQ77MK+Core i7-3770では、以下のように正しく認証されます。

ただ、現状で出来る実験はここまででした。Symantec VIP Accessは比較的多くのサイトで利用されているのですが、これはIPTに関係なく動作してしまうものであり、IPTに付いての検証には役に立ちませんでした。

「MYDIGIPASS.COM」ではIPTがハードウェアトークンの代わりになることを証明出来たのですが、これを実際に何らかのサービスで活用出来たわけではなく、あくまで「IPT-OTPが機能している」ということの証明にとどまっています。

この実験ではSandy Bridge+6シリーズチップセットでも実装されていたIPT-OTPの検証だけしか出来ておらず、Ivy Bridge+7シリーズチップセットで新たに実装された「プロテクテッド・トランザクション・ディスプレイ」と「IPT-PKI」についての検証までは出来ませんでした。

「インテル® アイデンティティー・プロテクション・テクノロジー」自体は今後要求が高まるであろう高度なセキュリティー水準に対応出来るだけの能力を持った機能であることは間違いないでしょう。しかし現状ではまだまだこれを活かせるだけの環境が整っていないというのが本音です。特に個人ユーザーのレベルでは、簡単な検証にすら手間取ります。

個人的には「プロテクテッド・トランザクション・ディスプレイ」は特に注目していたのですが、これを利用する環境が今のところ皆無であり、検証以前の段階でした。この辺りはインテル自身が主導して環境を整備しなければなかなか普及には至らないのではないかと思うのです。IPTへの期待は大きいものがあるだけに、普及への努力を強くお願いしたいところです。

ZIGSOWにログインするとコメントやこのアイテムを持っているユーザー全員に質問できます。