IntelгҒ§гҒҜгҖҢе®ҹиЎҢгӮ’иЁұеҸҜгҒҷгӮӢгӮігғјгғүгҒҜгғӣгғҜгӮӨгғҲгғӘгӮ№гғҲеҪўејҸпјҲжҳҺзӨәзҡ„гҒ«иЁұеҸҜгҒ—гҒҹгӮӮгҒ®д»ҘеӨ–е…ЁгҒҰгӮ’жӢ’еҗҰгҒҷгӮӢпјүгҒ§гҒӮгӮҠгҖҒеёёгҒ«жңҖж–°гҒ®и„…еЁҒгҒ«иҝҪеҫ“гҒ—гҒҰгҒ„гҒӢгҒӘгҒ‘гӮҢгҒ°гҒӘгӮүгҒӘгҒ„гғ–гғ©гғғгӮҜгғӘгӮ№гғҲгғҷгғјгӮ№гӮҲгӮҠгӮӮгҖҒеҠ№зҺҮзҡ„гҒ«гӮ»гӮӯгғҘгғӘгғҶгӮЈгӮ’е®ҹзҸҫгҒ§гҒҚгӮӢгҖҚгҒЁиӘ¬жҳҺгҒ—гҒҰгҒ„гҒҫгҒҷгҖӮ

Windowsзі»гҒ®OSгҒ§гҒҜгҖҒWindows Vista пјҲUltimate гҒҫгҒҹгҒҜ Enterpriseпјү/ Windows Server 2008 д»ҘйҷҚгҒ§е®ҹиЈ…гҒ•гӮҢгҒҹгӮ·гӮ№гғҶгғ жҡ—еҸ·еҢ–жҠҖиЎ“гҖҢBitLockerгҖҚгҒ§гҖҒIntel TXTгҒ®ж©ҹиғҪгӮ’еҲ©з”ЁгҒ—гҒҰгҒ„гҒҫгҒҷгҖӮ

зҸҫеңЁдҪҝгӮҸгӮҢгҒҰгҒ„гӮӢдё»гҒӘWindowsзі»OSгҒ§гҖҒBitLockerгӮ’еҲ©з”ЁеҸҜиғҪгҒӘгҒ®гҒҜгҖҒ

гғ»Windows 7 Ultimate гҒҫгҒҹгҒҜ Enterprise

гғ»Windows 8 Professional

гғ»Windows Server 2008 R2 пјҲе…ЁгӮЁгғҮгӮЈгӮ·гғ§гғіпјү

гғ»Windows Server 2012 пјҲе…ЁгӮЁгғҮгӮЈгӮ·гғ§гғіпјү

гҒ§гҒҷгҖӮгҒ“гҒ“гҒ§гҒҜгҖҒWindows 8 ProfessionalгҒ§BitLockerгҒ«гӮҲгӮӢжҡ—еҸ·еҢ–гӮ’ж–ҪгҒ•гӮҢгҒҹз’°еўғгӮ’ж§ӢзҜүгҒ—гҒҰгҒҝгҒҹгҒ„гҒЁжҖқгҒ„гҒҫгҒҷгҖӮ

Windows 8гҒ®гӮ·гӮ№гғҶгғ гғүгғ©гӮӨгғ–гӮ’BitLockerгҒ§жҡ—еҸ·еҢ–

256GBгҒ®SSDгӮ’гҒ»гҒјеҚҠеҲҶгҒҡгҒӨгҒ«еүІгҒЈгҒҰгҖҒгҒқгӮҢгҒһгӮҢгҒ«Windows 7 UltimateгҒЁгҖҒWindows 8 ProfessionalгӮ’е°Һе…ҘгҒ—гҒҰгҒӮгӮӢз’°еўғгҒ§гҒҷгҒ®гҒ§гҖҒгҒқгҒ®дёӯгҒ®Windows 8еҒҙгӮ’жҡ—еҸ·еҢ–гҒ—гҒҫгҒҷгҖӮдәҲгӮҒDQ77MKгҒ®UEFIгҒ§TPMгӮ’жңүеҠ№еҢ–гҒ—гҒҰгҒҠгҒҸгҒЁдҪңжҘӯгҒҢгӮ№гғ гғјгӮәгҒ«йҖІиЎҢгҒ—гҒҫгҒҷгҖӮ

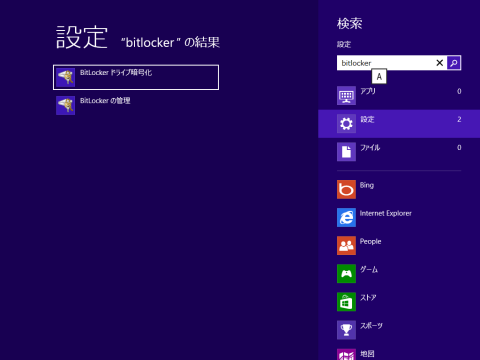

Windows 8 ProfessionalгҒ§гҒҜBitLockerж©ҹиғҪгҒҜжЁҷжә–гҒ§з”Ёж„ҸгҒ•гӮҢгҒҰгҒ„гҒҫгҒҷгҒ®гҒ§гҖҒзү№гҒ«ж–°гҒҹгҒӘжә–еӮҷгҒҜеҝ…иҰҒгҒ«гҒӘгӮҠгҒҫгҒӣгӮ“гҖӮжӨңзҙўгғҒгғЈгғјгғ гӮ’дҪҝгҒЈгҒҰBitLockerгӮ’е‘јгҒіеҮәгҒҷгҒ гҒ‘гҒ§гҒҷгҖӮгҖҢBitLockerгғүгғ©гӮӨгғ–гҒ®жҡ—еҸ·еҢ–гҖҚгӮ’йҒёжҠһгҒ—гҒҫгҒ—гӮҮгҒҶгҖӮ

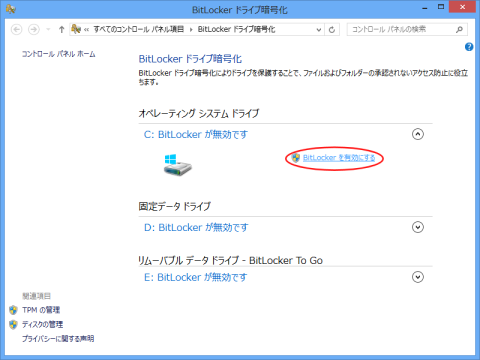

д»ҠеӣһгҒҜWindowsгҒ®иө·еӢ•гғүгғ©гӮӨгғ–гӮ’жҡ—еҸ·еҢ–гҒ—гҒҫгҒҷгҒ®гҒ§гҖҒCгғүгғ©гӮӨгғ–гҒ®гҖҢBitLockerгӮ’жңүеҠ№гҒ«гҒҷгӮӢгҖҚгӮ’гӮҜгғӘгғғгӮҜгҒ—гҒҫгҒҷгҖӮгҒӘгҒҠгҖҒBitLockerгҒ®д»•ж§ҳдёҠгҖҒгӮ·гӮ№гғҶгғ гғүгғ©гӮӨгғ–д»ҘеӨ–гҒ®гғүгғ©гӮӨгғ–гӮ’жҡ—еҸ·еҢ–гҒ—гҒҰгӮӮTPMгҒҢеҲ©з”ЁгҒ•гӮҢгҒҡгҖҒIntel TXTгҒ®жҒ©жҒөгӮ’еҸ—гҒ‘гӮӢгҒ“гҒЁгҒҜеҮәжқҘгҒҫгҒӣгӮ“гҖӮ

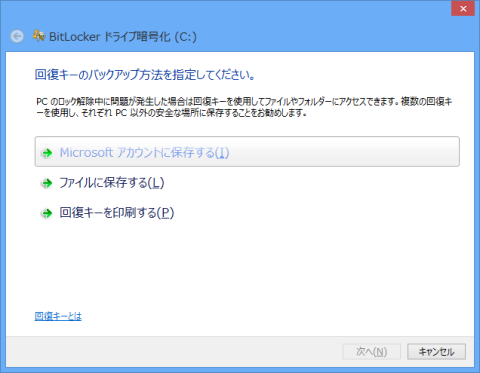

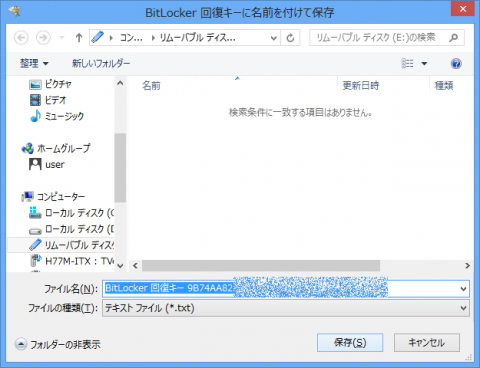

жҡ—еҸ·гҒ®и§ЈйҷӨгҒ«е•ҸйЎҢгҒҢзҷәз”ҹгҒ—гҒҹе ҙеҗҲгҒ«еҝ…иҰҒгҒЁгҒӘгӮӢгҖҒеӣһеҫ©гӮӯгғјгҒ®гғҗгғғгӮҜгӮўгғғгғ—ж–№жі•гӮ’е°ӢгҒӯгӮүгӮҢгҒҫгҒҷгҖӮд»ҠеӣһгҒҜUSBгғЎгғўгғӘгҒ«дҝқеӯҳгҒ—гҒҫгҒҷгҒ®гҒ§гҖҢгғ•гӮЎгӮӨгғ«гҒ«дҝқеӯҳгҒҷгӮӢгҖҚгӮ’йҒёжҠһгҒ—гҒҫгҒҷгҖӮWindows 8гӮ’MicrosoftгӮўгӮ«гӮҰгғігғҲгҒ«й–ўйҖЈгҒҘгҒ‘гҒҰгҒ„гӮӢе ҙеҗҲгҒ«гҒҜгҖҢMicrosoftгӮўгӮ«гӮҰгғігғҲгҒ«дҝқеӯҳгҒҷгӮӢгҖҚгӮ’йҒёжҠһгҒҷгӮӢгҒЁгҖҒгӮӘгғігғ©гӮӨгғігҒ§гҒ®зўәиӘҚгҒҢеҸҜиғҪгҒЁгҒӘгӮҠдҫҝеҲ©гҒӢгӮӮгҒ—гӮҢгҒҫгҒӣгӮ“гҖӮ

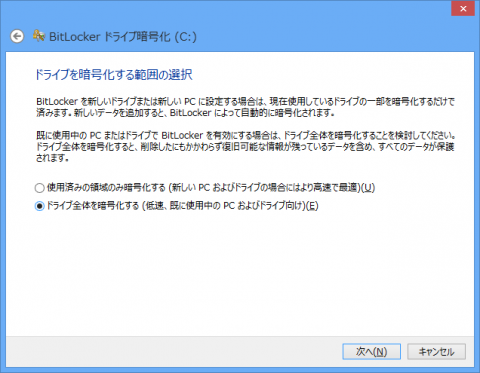

Windows 8гҒ®BitLockerгҒҜгҖҒжҡ—еҸ·еҢ–гҒ®зҜ„еӣІгӮ’йҒёгҒ№гӮӢгӮҲгҒҶгҒ«гҒӘгӮҠгҒҫгҒ—гҒҹгҖӮеҫ“жқҘгҒ®гғүгғ©гӮӨгғ–е…ЁдҪ“гҒ®жҡ—еҸ·еҢ–д»ҘеӨ–гҒ«гҖҒйҖҹеәҰйҮҚиҰ–гҒ®дҪҝз”ЁжёҲгҒҝй ҳеҹҹгҒ®гҒҝгҒ®жҡ—еҸ·еҢ–гҒЁгҒ„гҒҶйҒёжҠһиӮўгҒҢиҝҪеҠ гҒ•гӮҢгҒҰгҒ„гҒҫгҒҷгҖӮгҒҹгҒ гҖҒгҒ“гҒ®ж–№жі•гҒҜж–°иҰҸгғүгғ©гӮӨгғ–гҒ§гҒӮгӮҢгҒ°иүҜгҒ„гҒ®гҒ§гҒҷгҒҢгҖҒгҒӮгӮӢзЁӢеәҰдҪҝгҒ„иҫјгӮ“гҒ еҫҢгҒ®гғүгғ©гӮӨгғ–гҒ«еҜҫгҒ—гҒҰгҒҜеүҠйҷӨгғ•гӮЎгӮӨгғ«еҫ©ж—§гғ„гғјгғ«гҒӘгҒ©гӮ’еҲ©з”ЁгҒ•гӮҢгӮӢгҒЁеүҠйҷӨгҒ—гҒҹгғ•гӮЎгӮӨгғ«гӮ’еҫ©е…ғгҒ•гӮҢгӮӢжҒҗгӮҢгҒҢгҒӮгӮӢгҒЁиЁҖгӮҸгӮҢгҒҰгҒ„гҒҫгҒҷгҖӮгӮҲгӮҠгӮ»гӮӯгғҘгғӘгғҶгӮЈеј·еәҰгӮ’й«ҳгӮҒгӮӢгҒҹгӮҒгҒ«гҒҜе…ЁдҪ“гӮ’жҡ—еҸ·еҢ–гҒҷгӮӢж–№гҒҢзўәе®ҹгҒ§гҒҷгҖӮ

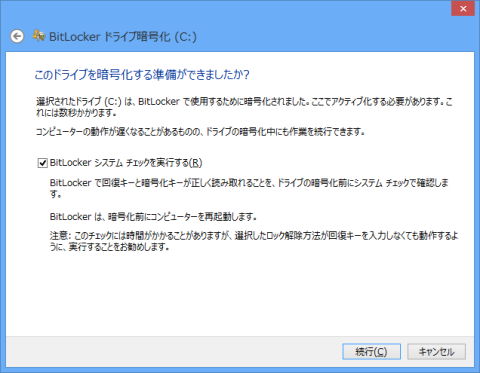

гҒ“гҒ“гҒҫгҒ§гҒ®жүӢй ҶгҒ§жә–еӮҷгҒҜж•ҙгҒ„гҒҫгҒ—гҒҹгҒ®гҒ§гҖҒжҡ—еҸ·еҢ–гҒ®е®ҹиЎҢгҒ«з§»гӮҠгҒҫгҒҷгҖӮгҒқгҒ®йҡӣгҖҢBitLockerгӮ·гӮ№гғҶгғ гғҒгӮ§гғғгӮҜгӮ’е®ҹиЎҢгҒҷгӮӢгҖҚгӮ’йҒёжҠһгҒ—гҒҰгҒҠгҒҸгҒЁгҖҒеӣһеҫ©гӮӯгғјгҒ®з…§еҗҲгӮ’дәҲгӮҒгғҒгӮ§гғғгӮҜгҒ—гҒҰгҒҸгӮҢгҒҫгҒҷгҒ®гҒ§гҖҒе®ҹиЎҢгҒ—гҒҰгҒҠгҒҸж–№гҒҢз„ЎйӣЈгҒ§гҒҷгҖӮ

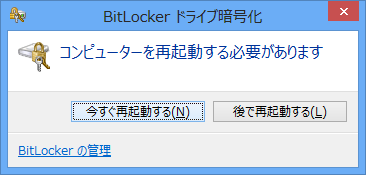

е…ЁгҒҰгҒ®гӮӘгғ—гӮ·гғ§гғігӮ’жҢҮе®ҡгҒ—зөӮгҒҲгӮӢгҒЁгҖҒеҶҚиө·еӢ•гӮ’дҝғгҒ•гӮҢгҒҫгҒҷгҒ®гҒ§гҖҒжҢҮзӨәгҒ«еҫ“гҒ„еҶҚиө·еӢ•гҒ—гҒҫгҒ—гӮҮгҒҶгҖӮ

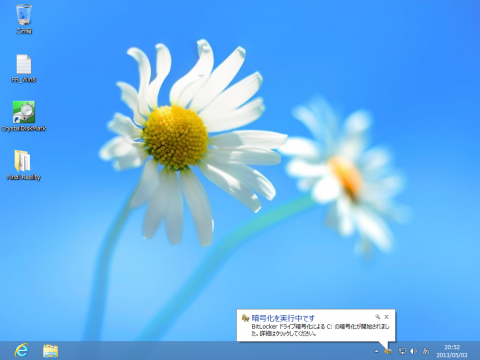

еҶҚиө·еӢ•еҫҢгҒҜгҖҒгғҗгғғгӮҜгӮ°гғ©гӮҰгғігғүгҒ§жҡ—еҸ·еҢ–гҒҢе®ҹиЎҢгҒ•гӮҢгҒҫгҒҷгҖӮгҒқгҒ®й–“гӮӮPCгҒҜеҲ©з”ЁгҒ§гҒҚгҒҫгҒҷгҒҢгҖҒPCгҒ®жҖ§иғҪгҒ«гӮҲгҒЈгҒҰгҒҜе°‘гҖ…еӢ•дҪңгҒҢйҮҚгҒҸгҒӘгӮӢгҒӢгӮӮгҒ—гӮҢгҒҫгҒӣгӮ“гҖӮ

еҫҢгҒҜе®ҢдәҶгғЎгғғгӮ»гғјгӮёгҒҢиЎЁзӨәгҒ•гӮҢгӮҢгҒ°гҖҒгғүгғ©гӮӨгғ–гҒ®жҡ—еҸ·еҢ–гҒҜе®ҢдәҶгҒ§гҒҷгҖӮгҒ§гҒҜгҖҒе®ҹйҡӣгҒ«жҡ—еҸ·еҢ–гҒ•гӮҢгҒҹгғүгғ©гӮӨгғ–гҒҜгҒ©гҒ®гӮҲгҒҶгҒ«иҰӢгҒҲгӮӢгҒ®гҒӢгӮ’жӨңиЁјгҒ—гҒҰгҒҝгҒҫгҒ—гӮҮгҒҶгҖӮ

гҒҫгҒҡгҖҒжҡ—еҸ·еҢ–гӮ’е®ҹйҡӣгҒ«иЎҢгҒЈгҒҹз’°еўғпјҲOSгҒЁгғҸгғјгғүгӮҰгӮ§гӮўгҒ®зө„гҒҝеҗҲгӮҸгҒӣпјүгҒ§гҒҜгҖҒд»ҠгҒҫгҒ§гҒЁе…ЁгҒҸеӨүгӮҸгӮүгҒҡгҒ«WindowsгӮ’еҲ©з”ЁгҒҷгӮӢгҒ“гҒЁгҒҢеҮәжқҘгҒҫгҒҷгҖӮгғ‘гғ•гӮ©гғјгғһгғігӮ№гҒҜ5пј…зЁӢеәҰдҪҺдёӢгҒҷгӮӢгҒЁиЁҖгӮҸгӮҢгҒҰгҒ„гҒҫгҒҷгҒҢгҖҒжңҖиҝ‘гҒ®PCгҒ§гҒҜзү№гҒ«дҪ“ж„ҹгҒ§гҒҚгӮӢгҒ»гҒ©гҒ®е·®гҒ§гҒҜгҒӘгҒ„гҒ§гҒ—гӮҮгҒҶгҖӮ

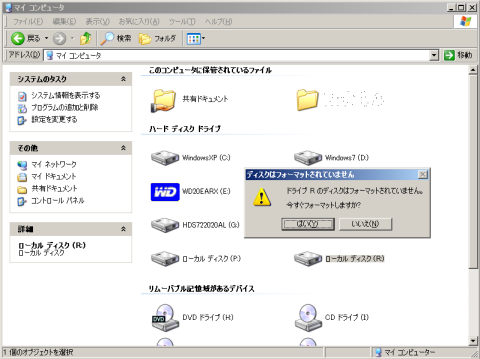

ж¬ЎгҒ«д»–гҒ®з’°еўғгҒӢгӮүжҡ—еҸ·еҢ–гҒ•гӮҢгҒҹгғүгғ©гӮӨгғ–гӮ’иҰӢгӮҲгҒҶгҒЁгҒ—гҒҹе ҙеҗҲгҒ§гҒҷгҖӮе…Ҳиҝ°гҒ®йҖҡгӮҠгҖҒгҒ“гҒ®SSDгҒ«гҒҜWindows 7 UltimateгӮӮгӮӨгғігӮ№гғҲгғјгғ«гҒ•гӮҢгҒҰгҒ„гҒҫгҒҷгҒ®гҒ§гҖҒWindows 7еҒҙгҒӢгӮүиҰӢгҒҹгӮүгҒ©гҒҶгҒӘгӮӢгҒӢгӮ’иӘҝгҒ№гҒҰгҒҝгҒҫгҒ—гӮҮгҒҶгҖӮ

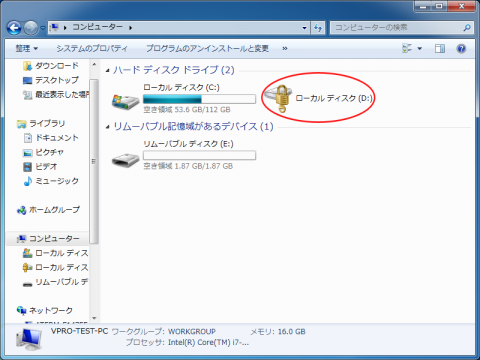

дёӢгҒ®еӣігҒҜWindows 7еҒҙгҒ§гҖҢгӮігғігғ”гғҘгғјгӮҝгғјгҖҚгӮ’иЎЁзӨәгҒ—гҒҹзҠ¶ж…ӢгҒ§гҒҷгҖӮгҒ“гҒ®е ҙеҗҲгҖҒOSгӮ’иө·еӢ•гҒ—гҒҹеҒҙпјҲWindows 7гҒ®й ҳеҹҹпјүгҒҢCгғүгғ©гӮӨгғ–гҒЁгҒӘгӮҠгҖҒWindows 8гҒ®й ҳеҹҹгҒҜDгғүгғ©гӮӨгғ–гҒЁгҒӘгҒЈгҒҰгҒ„гҒҫгҒҷгҖӮ

гғүгғ©гӮӨгғ–гҒ®гӮўгӮӨгӮігғіиҮӘдҪ“гҒҜиЎЁзӨәгҒ•гӮҢгҒҫгҒҷгҒҢгҖҒйҚөгҒҢгҒӢгҒӢгҒЈгҒҹеҪўгҒ®гӮўгӮӨгӮігғігҒЁгҒӘгӮҠгҖҒз©әгҒҚе®№йҮҸгҒӘгҒ©гҒ®жғ…е ұгӮӮиЎЁзӨәгҒ•гӮҢгҒҫгҒӣгӮ“гҖӮ

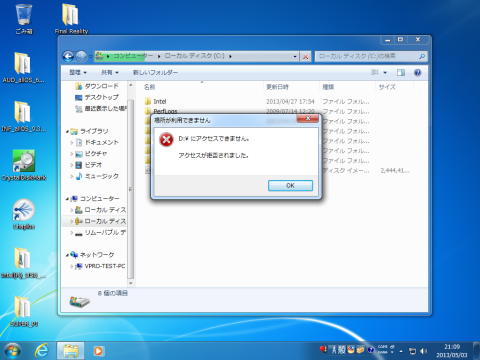

Dгғүгғ©гӮӨгғ–гӮ’й–ӢгҒ“гҒҶгҒЁгҒ—гҒҰгӮӮгҖҒгӮўгӮҜгӮ»гӮ№гҒҜжӢ’еҗҰгҒ•гӮҢгҒҫгҒҷгҖӮ

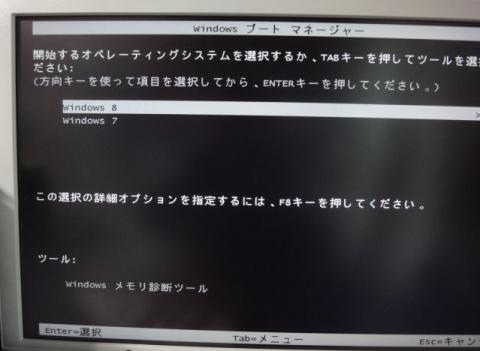

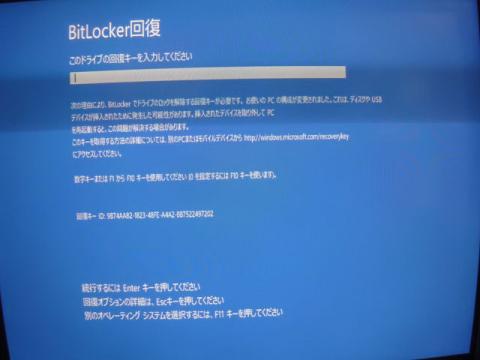

гҒқгӮҢгҒ§гҒҜгҖҒд»–гҒ®PCгҒӢгӮүгҒ“гҒ®SSDгӮ’гғ–гғјгғҲгҒ—гҒҰгҒҝгҒҫгҒ—гӮҮгҒҶгҖӮдҫӢгҒҲгҒ°гҖҒз§ҒгҒ®гғЎгӮӨгғіPCпјҲCore i7-970пјӢASUS P6X58D-EпјүгҒ§гғ–гғјгғҲгҒ—гӮҲгҒҶгҒЁгҒ—гҒҹе ҙеҗҲгҒ§гҒҷгҖӮ

еӣһеҫ©гӮӯгғјгӮ’е…ҘеҠӣгҒҷгӮӢгӮҲгҒҶдҝғгҒ•гӮҢгҖҒе…ҲгҒ«йҖІгӮҒгҒӘгҒ„гӮҲгҒҶгҒ«гҒӘгҒЈгҒҰгҒ„гҒҫгҒҷгҖӮгҒҹгҒ гҖҒгҒ“гҒ®SSDгҒҜеүҚиҝ°гҒ®йҖҡгӮҠгғҮгғҘгӮўгғ«гғ–гғјгғҲз’°еўғгҒ§гҖҒWindows 7еҒҙгҒ«гҒҜжҡ—еҸ·гӮ’гҒӢгҒ‘гҒҰгҒ„гҒҫгҒӣгӮ“гҖӮгҒқгҒ®е ҙеҗҲгҖҒгҒ“гҒ®з”»йқўгҒ§F11гӮӯгғјгӮ’жҠјгҒҷгҒ“гҒЁгҒ§гғ–гғјгғҲгғӯгғјгғҖгғјгҒ«еҲҮгӮҠжӣҝгӮҸгӮҠгҖҒWindows 7еҒҙгҒҜгҒқгҒ®гҒҫгҒҫеҲ©з”ЁгҒҷгӮӢгҒ“гҒЁгҒҢеҮәжқҘгҒҫгҒҷгҖӮ

гҒ•гӮүгҒ«гҖҒгҒ“гҒЎгӮүгҒ®PCгҒ§USBжҺҘз¶ҡгҒ«гӮҲгӮҠеӨ–д»ҳгҒ‘гғүгғ©гӮӨгғ–гҒЁгҒ—гҒҹе ҙеҗҲгҒ®жҢҷеӢ•гҒ§гҒҷгҖӮWindows 7гҒ§гҒҜBitLockerгҒ®жңүеҠ№еҢ–гҒҢиӘҚиӯҳгҒ•гӮҢгҖҒйҚөгҒҢгҒӢгҒӢгҒЈгҒҹеҪўгҒ®гӮўгӮӨгӮігғігҒ§иЎЁзӨәгҒ•гӮҢгҒҫгҒҷгҖӮгҒӨгҒҫгӮҠгҖҒгғҮгғҘгӮўгғ«гғ–гғјгғҲз’°еўғгҒ®Windows 7еҒҙгҒ§иҰӢгҒҹе ҙеҗҲгҒЁеҗҢж§ҳгҒ§гҒҷгҖӮ

дёҖж–№гҖҒBitLockerгӮ’гӮөгғқгғјгғҲгҒ—гҒҰгҒ„гҒӘгҒ„гҖҒWindows XPз’°еўғгҒ«жҺҘз¶ҡгҒ—гҒҹе ҙеҗҲгҒҜгҒ©гҒҶгҒӘгӮӢгҒ®гҒ§гҒ—гӮҮгҒҶгҒӢгҖӮгҒ“гӮҢгӮӮзўәиӘҚгҒ—гҒҰгҒҝгҒҫгҒ—гҒҹгҖӮ

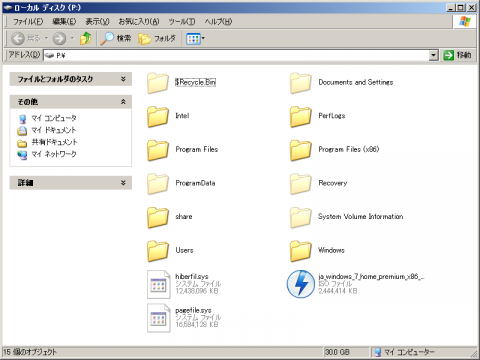

гҒҫгҒҡгҖҒBitLockerгӮ’з„ЎеҠ№гҒ«гҒ—гҒҰгҒ„гӮӢWindows 7з’°еўғгҒ®ж–№гӮ’й–ӢгҒ„гҒҹзҠ¶ж…ӢгҒ§гҒҷгҖӮгҒ”гҒҸжҷ®йҖҡгҒ«гғ•гӮЎгӮӨгғ«дёҖиҰ§гҒҢиЎЁзӨәгҒ•гӮҢгҖҒдёӯгҒ®гғ•гӮЎгӮӨгғ«гҒёгҒ®гӮўгӮҜгӮ»гӮ№гӮӮеҸҜиғҪгҒ§гҒҷгҖӮгҒқгӮҢгҒ§гҒҜBitLockerгӮ’жңүеҠ№еҢ–гҒ—гҒҰгҒ„гӮӢWindows 8з’°еўғгҒ®ж–№гҒ§гҒҷгҖӮ

Windows XPз’°еўғгҒ§гҒҜгҖҒBitLockerгғ‘гғјгғҶгӮЈгӮ·гғ§гғігӮӮгҒ”гҒҸжҷ®йҖҡгҒ«HDDгӮўгӮӨгӮігғігҒ§иЎЁзӨәгҒ•гӮҢгҒҫгҒҷгҖӮгҒ—гҒӢгҒ—гҖҒгҒ“гӮҢгӮ’й–ӢгҒ“гҒҶгҒЁгҒҷгӮӢгҒЁгҒ“гҒ®й ҳеҹҹгҒҜжңӘгғ•гӮ©гғјгғһгғғгғҲгҒ®гғ‘гғјгғҶгӮЈгӮ·гғ§гғігҒЁгҒ—гҒҰиӘҚиӯҳгҒ•гӮҢгҖҒеҶ…йғЁгҒ®жғ…е ұгҒ«гҒҜгӮўгӮҜгӮ»гӮ№еҮәжқҘгҒҫгҒӣгӮ“гҖӮ

гҒ“гҒ®гӮҲгҒҶгҒ«гҖҒBitLockerгҒ§гҒҜжҘөгӮҒгҒҰз°ЎеҚҳгҒӘдҪңжҘӯгҒ гҒ‘гҒ§гҖҒеј·еӣәгҒӘгӮ»гӮӯгғҘгғӘгғҶгӮЈз’°еўғгӮ’еҫ—гӮӢгҒ“гҒЁгҒҢеҮәжқҘгҒҫгҒҷгҖӮдёҚиҰҒгҒ«гҒӘгӮҢгҒ°гҖҒеӣһеҫ©гӮӯгғјгҒӘгҒ©гҒ®жғ…е ұгҒ•гҒҲгҒҚгҒЎгӮ“гҒЁжҸғгҒЈгҒҰгҒ„гӮҢгҒ°BitLockerгҒ®и§ЈйҷӨгӮӮе®№жҳ“гҒ«еҮәжқҘгҒҫгҒҷгҒ®гҒ§гҖҒHDD/SSDгҒ®зӣ—йӣЈгҒӘгҒ©гҒ«еҜҫгҒ—гҒҰгҒҜз°ЎдҫҝгҒ§гҒӮгӮҠгҒӘгҒҢгӮүгҒӢгҒӘгӮҠжңүеҠ№гҒӘжјҸжҙ©еҜҫзӯ–гҒЁгҒӘгӮҠеҫ—гӮӢгҒ“гҒЁгҒҢгӮҸгҒӢгӮҠгҒҫгҒҷгҖӮTPMгҒӘгҒ©гҒ®иӘҚиЁјгӮ’зөҢгҒҰгҒ„гҒӘгҒ„жҡ—еҸ·еҢ–гҒ§гҒҜгҖҒеҲҘгҒ®PCгҒ«жҺҘз¶ҡгҒ•гӮҢгҒҰгҒ—гҒҫгҒҲгҒ°жјҸжҙ©гҒ®гғӘгӮ№гӮҜгҒҢгҒӮгӮҠгҒҫгҒҷгҒҢгҖҒгӮ·гӮ№гғҶгғ гғүгғ©гӮӨгғ–гҒ«еҜҫгҒ—гҒҰгҒҜTPMгӮ’жҙ»з”ЁгҒ—гҒҰгҒ„гӮӢеҲҶгҖҒгӮ»гӮӯгғҘгғӘгғҶгӮЈеј·еәҰгҒҜеӨ§е№…гҒ«еҗ‘дёҠгҒ—гҒҫгҒҷгҖӮ

гҒ“гҒ“гҒҫгҒ§гҒ®е®ҹйЁ“гҒ§дёҖгҒӨж°—гҒ«гҒӘгҒЈгҒҹгҒ®гҒҜгҖҒжһңгҒҹгҒ—гҒҰIntel TXTгҒ®зү№еҫҙгҒ§гҒӮгӮӢгғҸгғјгғүгӮҰгӮ§гӮўеҮҰзҗҶгҒ«гӮҲгӮӢгғҲгғ©гӮ№гғҲгғҒгӮ§гғјгғігҒҢгҒҚгҒЎгӮ“гҒЁж©ҹиғҪгҒ—гҒҰгҒ„гӮӢгҒ®гҒӢгӮҸгҒӢгӮүгҒӘгҒ„гҒЁгҒ„гҒҶзӮ№гҒ§гҒҷгҖӮгҒқгҒ“гҒ§гӮҪгғ•гғҲгӮҰгӮ§гӮўзҡ„гҒ«гҒҜе…ЁгҒҸеҗҢдёҖгҒ®гӮ·гӮ№гғҶгғ гғүгғ©гӮӨгғ–гӮ’дҪңгӮӢгҖҒгҒӨгҒҫгӮҠHDDгғҮгғҘгғ—гғӘгӮұгғјгӮҝгғјгҒ«гӮҲгӮҠгҒқгҒЈгҒҸгӮҠгӮҜгғӯгғјгғіеҢ–гҒ—гҒҹз’°еўғгӮ’з”Ёж„ҸгҒ—гҒҹгӮүгҒ©гҒҶгҒӘгӮӢгҒӢгҒ«гҒӨгҒ„гҒҰжӨңиЁјгҒ—гҒҰгҒҝгҒҫгҒ—гҒҹгҖӮгғҮгғҘгғ—гғӘгӮұгғјгӮҝгғјгҒҜгӮ»гӮҜгӮҝгғјжғ…е ұгӮ’е®Ңе…ЁгҒ«гӮігғ”гғјгҒ—гҒҫгҒҷгҒ®гҒ§гҖҒзҙ”зІӢгҒ«гӮ·гӮ№гғҶгғ гғүгғ©гӮӨгғ–гҒ®гғҸгғјгғүгӮҰгӮ§гӮўгҒ гҒ‘гҒҢйҒ•гҒҶгҒЁгҒ„гҒҶз’°еўғгӮ’дҪңгӮӢгҒ“гҒЁгҒҢеҮәжқҘгӮӢгҒӢгӮүгҒ§гҒҷгҖӮ

дҪңжҲҗгҒ—гҒҹгӮҜгғӯгғјгғігӮ’гҖҒDQ77MKгҒ®гӮігғ”гғје…ғгғүгғ©гӮӨгғ–гҒЁеҗҢгҒҳSATAгғқгғјгғҲгҒ«жҺҘз¶ҡгҒ—гҒҰгҖҒзҙ”зІӢгҒ«е·®гҒ—жӣҝгҒҲгҒҰгҒҝгҒҹзөҗжһңгҒҜд»ҘдёӢгҒ®йҖҡгӮҠгҒ§гҒ—гҒҹгҖӮ

гҒҚгҒЎгӮ“гҒЁгғҸгғјгғүгӮҰгӮ§гӮўгғ¬гғҷгғ«гҒ§гҒ®дҝЎй јжҖ§гҒҢжӨңиЁјгҒ•гӮҢгҒҰгҒ„гӮӢгҒ“гҒЁгҒҢгӮҸгҒӢгӮҠгҒҫгҒҷгҖӮ

Intel TXTгҒ®жҒ©жҒөгҒЁгҒ„гҒҲгӮӢгҒ®гҒҜгҖҒTPMгӮ’еҝ…гҒҡеӮҷгҒҲгҒҰгҒ„гӮӢгҒЁгҒ„гҒҶгҒ“гҒЁгӮӮгҒӮгӮҠгҒҫгҒҷгҒҢгҖҒеј·еӣәгҒӘгӮ»гӮӯгғҘгғӘгғҶгӮЈз’°еўғгӮ’гҖҒгӮ·гӮ№гғҶгғ гҒ®гғ‘гғ•гӮ©гғјгғһгғігӮ№гҒ«ж®ҶгҒ©еҪұйҹҝгӮ’еҸҠгҒјгҒҷгҒ“гҒЁгҒӘгҒҸе®ҹзҸҫгҒ—гҒҰгҒ„гӮӢзӮ№гҒ«гӮӮгҒӮгӮҠгҒҫгҒҷгҖӮе…¬ејҸгҒ®жғ…е ұгҒ§гҒҜHDD/SSDгҒ«гҒӨгҒ„гҒҰ5пј…зЁӢеәҰгҒ®гғ‘гғ•гӮ©гғјгғһгғігӮ№гғҖгӮҰгғігҒҢгҒӮгӮӢгҒЁгҒ„гӮҸгӮҢгҒҰгҒ„гҒҫгҒҷгҒҢгҖҒе…ғгҖ…й«ҳжҖ§иғҪгҒӘIvy BridgeгҒ®Core i7гҒ«SATA 6GbpsеҜҫеҝңз’°еўғгҒ®SSDгҒЁгҒ„гҒҶзө„гҒҝеҗҲгӮҸгҒӣгҒ§гҒҷгҒӢгӮүгҖҒдҪ“ж„ҹгҒ§гҒҚгӮӢгӮҲгҒҶгҒӘгғ‘гғ•гӮ©гғјгғһгғігӮ№гҒ®дҪҺдёӢгҒҜзү№гҒ«гҒӮгӮҠгҒҫгҒӣгӮ“гҒ§гҒ—гҒҹгҖӮ

е®ҹгҒҜд»–гҒ®гғҒгғјгғ гғЎгғігғҗгғјгӮӮеҗ«гӮҒгҖҒIntel TXTгҒ®жң¬жқҘгҒ®еӢ•дҪңгҒ§гҒӮгӮӢгҖҢTPMпјӢACгҒ«гӮҲгӮӢгғҲгғ©гӮ№гғҲгғҒгӮ§гғјгғігҖҚгӮ’иЁјжҳҺгҒҷгӮӢж–№жі•гӮ’гҒҡгҒЈгҒЁжЁЎзҙўгҒ—гҒҰгҒ„гҒҹгҒ®гҒ§гҒҷгҒҢгҖҒдёҠиЁҳHDDгғҮгғҘгғ—гғӘгӮұгғјгӮҝгғјгҒ«гӮҲгӮӢе®Ңе…ЁгӮігғ”гғјгӮ’еҲ©з”ЁгҒ—гҒҹе ҙеҗҲгҒ®жӨңиЁјд»ҘеӨ–гҒ«гҒҜиЁјжҳҺеҮәжқҘгҒҹгҒЁгҒ„гҒҲгӮӢзөҗжһңгҒҜеҮәгҒҫгҒӣгӮ“гҒ§гҒ—гҒҹгҖӮгӮЁгғігӮҝгғјгғ—гғ©гӮӨгӮәзі»гҒ®з’°еўғгӮ’еҖӢдәәгғҰгғјгӮ¶гғјгҒ®гғ¬гғҷгғ«гҒ§жӨңиЁјгҒҷгӮӢгҒ®гҒҜеӣ°йӣЈгҒ§гҒҷгҒ—гҖҒдҪ“йЁ“зүҲгҒ®гӮҪгғ•гғҲгӮҰгӮ§гӮўгҒӘгҒ©гҒ«гҒ—гҒҰгӮӮз°ЎеҚҳгҒ«гғҖгӮҰгғігғӯгғјгғүгҒ—гҒҰгҒҸгӮӢгҒ гҒ‘гҒЁгҒ„гҒҶгӮӮгҒ®гҒҜгҒӘгҒӢгҒӘгҒӢгҒӮгӮҠгҒҫгҒӣгӮ“гҒ§гҒ—гҒҹгҖӮIntel TXTгҒ«гҒӨгҒ„гҒҰгҒҜгҖҒгӮігғігӮ·гғҘгғјгғһгғјгғҰгғјгӮ¶гғјгҒ«гҒЁгҒЈгҒҰгҖҒгҒӘгҒӢгҒӘгҒӢеҠ№жһңгӮ’е®ҹж„ҹгҒ—гҒҢгҒҹгҒ„ж©ҹиғҪгҒ§гҒӮгӮӢгҒЁгҒ„гӮҸгҒ–гӮӢгӮ’еҫ—гҒҫгҒӣгӮ“гҖӮ

гҒҹгҒ гҖҒPCгӮ’жҘӯеӢҷеҲ©з”ЁгҒ—гҒҰгҒ„гӮӢгҒЁгҒ„гҒҶеүҚжҸҗгҒҢгҒӮгӮҠгҖҒжјҸжҙ©гӮ’зө¶еҜҫгҒ«йҒҝгҒ‘гҒӘгҒ‘гӮҢгҒ°гҒ„гҒ‘гҒӘгҒ„жғ…е ұгӮ’дҝқз®ЎгҒ—гҒҰгҒ„гӮӢгӮҲгҒҶгҒӘзҠ¶жіҒгҒ§гҒӮгӮҢгҒ°гҖҒжҳҜйқһдҪҝгҒ„гҒҹгҒ„ж©ҹиғҪгҒЁгҒ„гҒҲгӮӢгҒ§гҒ—гӮҮгҒҶгҖӮ

ZIGSOWгҒ«гғӯгӮ°гӮӨгғігҒҷгӮӢгҒЁгӮігғЎгғігғҲгӮ„гҒ“гҒ®гӮўгӮӨгғҶгғ гӮ’жҢҒгҒЈгҒҰгҒ„гӮӢгғҰгғјгӮ¶гғје…Ёе“ЎгҒ«иіӘе•ҸгҒ§гҒҚгҒҫгҒҷгҖӮ