IoT 機器を使ったサービス開発にはどうしてもネットワークの知識が必要なのと、コロナ禍と向き合うこれからの 4・5 年間の中では人との距離感とネットワークビジネスの需要が伸びると思い、自己投資しました。年俸制の実力主義だった業界にいた頃はビジネスがどこ方面で成立するのか分からないのでとにかく広い分野に自己投資するのが普通だったのですが、景気でボーナスがもらえる業界にシフトしてからは、自分に直接関係のあるところ、「手の届く範囲」というところしか見なくなってしまっているので改善したいですね。今回だって自宅のネット環境変えたいという自己満足だけでやってるしね。

RTX830 は、RTX1210の後継機を購入予定だったのですが、まさかの「RTX1220」で機能が変わってないため、急遽 830 の方を買いました。発売から4年経過するから安くなっているのとバグも解決して安定しているから、これから4年ごとに相互を購入していこうかなぁと考えています。

コロナでのテレワーク需要が急増しているのですが、在宅勤務の利便性を上げるための VPN の構築と、プライベートとの隔離。

社内ファイルサーバと自宅を常時接続して、社内と同じ環境にし、変わらない生産性を用意します。外部公開用の HTTPサーバは完全に僕の趣味で、作ったクリエイティブを発信するためのものです。今だとネットワークを分離できてないからセキュリティ的にあんまりよくないんですよね。

新しい SWX3100 も同時に購入。18ポートの「18GT」も持っているのですが、こちらは「10GT」でポートの数が違います。

ちなみに VLAN で分けるだけなら RTX830 で完結できるので L3 は必要ないです。

同梱されたマニュアルの方はそういえば読まなかった。

ヤマハのルータは、ネット上の技術資料が充実しているのでそっちで充分です。

本体は落ち着いた色で、アルミで高級感あり。

発熱しているのはあんまり感じないけど、RTX1210 と比べると、やけにメモリ使用率が高いなという感じ。それくらいスペックが違うということなんでしょうけど。

実質的に利用できるポートは、4ポート。ネットワーク機器がたくさん所持している人には全然足りないのですが、スイッチを間に入れていくので全然問題ないですね。RTX1210 もそうなのですが、物理ボタンでの電源ON/OFF、物理ボタンでの同時押しでの初期化ができるので、僕のように設定に慣れていない人にはめちゃくちゃ助かります。

最初の設定もめちゃくちゃ簡単。素人でも可能でした。

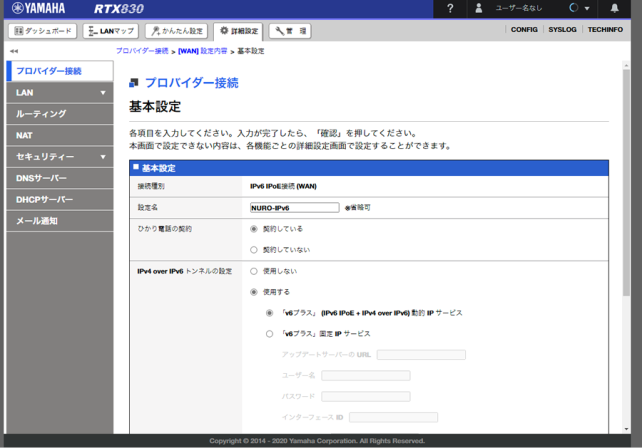

IPv6 対応機でもあるので、普通に選択していけば簡単に繋がります。そういえば、IPv4 から設定を変える時はいろいろ調べながらで面倒だったけど、最初から設定するぶんにはアカウントもパスワードも必要なく普通に繋がるんですね。ルータを交換するに従い紙面でのプロバイダ情報とか事前準備したのに全く使わなくて拍子抜けでした。

スピードも速くなるし、簡単だし、もっと前にコレ買っておくんだった。

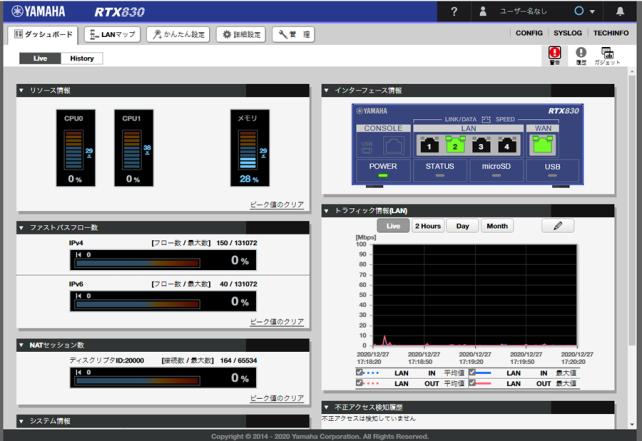

ダッシュボードでの情報の可視化もできており、管理しやすいです。

自身の端末設定がよくできているものは多いのですが、繋がれた機器のマネジメントに関して非常によくできていると感じます。

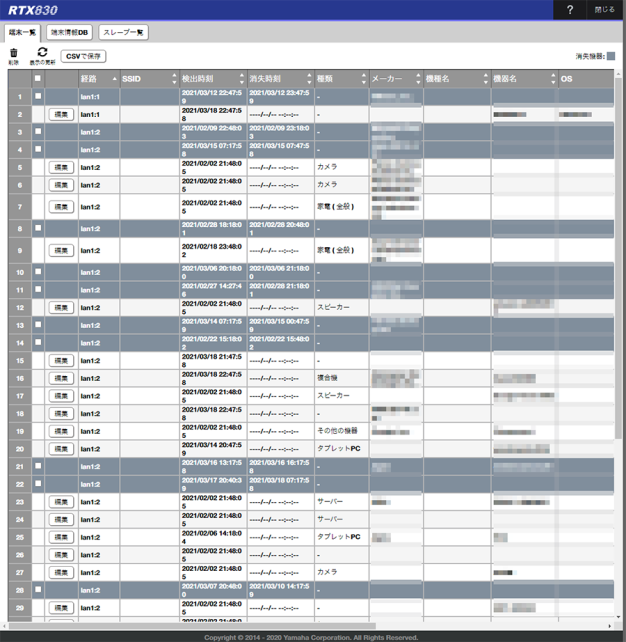

「LAN マップ」のところでは、LAN内の端末を自動で認識し、管理できます。

現地で(サーバ室で)配線を指で確認せずにデスク前ですべて完了できるので、楽ですね。

「端末情報DB」が用意されており、自分で作った覚書データとリンクできます。DB に好きなように書き込むことができるので管理が楽。

そのまま CSV で書き出すこともできるので、資料を作る必要もありません。

同じヤマハ製品との連携も優れていて、VLAN の設定などは ルータ側で設定してしまえばスイッチの方で設定することはありません。

これ L3 スイッチがある場合だけしか表示されないのかもだけど …… RTX830 単体でも vlan コマンドを打てば可能です。

LANマップでネットワークを可視化(GUI)

最初からネットワークを可視化してメンテナンスしやすくします。

この設定、わりとやらずに運用している人が多いみたい。やっておくと便利です。

ダッシュボードに入り、「LANマップ」へ進みます。

「機器一覧」を押します。

ネットワークに繋がっている機器が表示されているので、「編集」ボタンを押して、機器の情報やコメントなどの情報を入力していきます。

■LANマップでネットワーク全体を可視化 - Web GUI設定

https://network.yamaha.com/setting/router_firewall/monitor/dashboard/lan_map_rt

この画面に情報を集約することで、どこにどの端末があるか、ネットワーク内部を可視化することができて情報を整理して運用できます。

ヤマハのルータ、本当に便利ですね。

VPN 接続を可能にする IPv4 over IPv6 接続設定

IPv6 になることで、何故 VPN が使えなくなるかの理由はハッキリしています。

世の中のサイトのすべてが IPv6 に対応しているわけではないので、IPv4 over IPv6 方式を使った IPoE 接続をすることになるのですが、トンネル回線(IPv4 アドレス)を共有して使うため、その先で被らないように自分の使用するポートが制限されてしまうためです。そのため、VPN で使用する 50 ポートなどが解放されず繋がらないのです。

http://ipv4.web.fc2.com/map-e.html

このようにポート変換する方法もあるようですが、今回は過去使用していた回線(PPPoE による IPv4 接続)を残すことで、外出先からの VPN 接続をどちらに流すことで普通に今まで通り VPN 接続できるようにするという方法をとります。

ヤマハの RTX830 には複数の接続先設定を持てるので、IPv4 での接続に使用していたインターネットの設定を再度復活させ入力します。IPv4 nのは「PPPoE接続」というやつです。

プロバイダ接続がもうひとつ増えます。こちらも「接続」します。

画面上だと2回線で接続しているように見えるので速度や経費とかが2倍になる印象を受けますが、なりません。

自分がインターネットを使用する際にどちらのルートを通るかという違いになります。

メニューの「管理」→「保守」→「コマンドの実行」と進み、入力欄に下記を入力します。

ip filter 400001 pass * * udp 500 *

ip filter 400002 pass * * udp 4500 *

ip filter 400003 pass * * udp 1701 *

ip filter 400004 pass * * esp * *

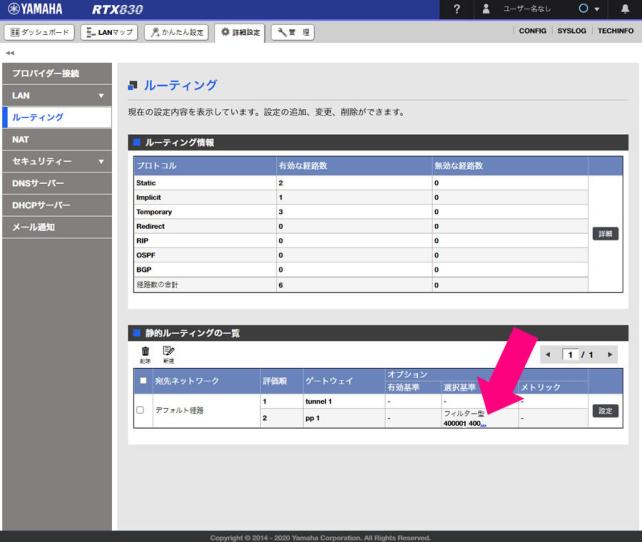

ip route default gateway tunnel 1 gateway pp 1 filter 400001 400002 400003 400004

設定をいろいろ入れている人は同じに数値を入力してもうまくいかないと思うので、太字の部分だけ自分の環境に合わせてください。ほとんど設定をしていない人はこのまま入力すればいけます。

上の4行で、VPN で使用する 500、4500、1701、50 のポートを IPv4 で使う フィルタを設定しています。

一番最後は、普段は IPv6 接続の方を使用するけど(tunnel 1)、先の4行でフィルタ設定した VPN で使用するポートへの接続は、IPv4 での接続(PPPoE)での接続で使用するという設定になります。

「tunnel 1」は、最初に IPv4 over IPv6 でのプロバイダの設定をした人は、そのまま自動で入っていると思います。いろいろ入力して2番目3番目のプロバイダがある人は、2 や 3 になってる可能性があります。

フィルタの 400001 から始まる数字は適当です。IPv『4』で使うフィルタだから、適当に 4 で始まる数字にしただけです。2つ接続設定を入れただけの状態なら、被るフィルタ番号では無いので、このままで大丈夫だと思います。

よく分からない人は、いったん初期化して接続をまっさらにして上記のコマンドを入力し、後で GUI で設定を付け加えて元に戻すという風にすればうまくいくと思います。

「詳細設定」「ルーティング」と画面を移動して、「静的ルーティングの一覧」で、評価順が tunnnel1 の次が pp1、pp1 の横の選択基準の欄に先ほどのフィルタの番号が入っていれば OK です。

これで、VPN の設定だけ過去と同じ IPv4 での接続に先祖返り? しているので、普通に VPN 接続をすることができます。

VPN の設定

上の設定をした後、PPoE 接続の人は何も考えずに、この VPN 設定をするだけ。

RTX830(RTX1210)を使ったリモートアクセス VPN では、【PPTP】または【L2TP/IPsec】のプロトコルを使用して VPN を実現している。

「PPTP」を利用した接続は、iPhone や Mac では「セキュリティが低い」という理由で最近の OS から使用できなくなったため、覚える必要が無い。Windows だけで使うという人は、使えば簡単に接続できることもある。

L2TP/IPsec とは、L2TP と IPsec という2つの言葉が合体したもの。

L2TP は PPTP に L2F というプロトコルを統合して標準化されたもの。IPsec とは データの暗号化のこと。つまり暗号化を足したことでセキュリティを重視した接続方法になっている。

IPsec は IKE という手順を使って暗号化され構築されたトンネルを利用し通信を行っている。

iPhone などから VPN を使用したい人は、「L2TP/IPsecを使用する」にチェックマークを入れるという一択になっている。

「PPTPを使用する」は、iPhone などから使わない、かつ簡単に接続したいという人はチェックする。

(参考)専門用語

〇IPSec

セキュリティ関連プロトコルの総称。ESP=暗号化、AH=認証、IKE=鍵。

〇L2TP

Layer 2 Tunneling Protocol。IPSecと共用して使われる一般的なもの。ほとんどの端末で利用。

〇PSK と RSA

・PSK = パスワード

・RSA = 署名ファイル

■認証アルゴリズム

※HMAC とは 「共有鍵暗号方式」のこと。「公開鍵暗号方式」というライバルよりも速い。

・HMAC-SHA : この中ではセキュリティが高い。

・HMAC-SHA256 : 通常の SHA よりも新しく強力だが、iPhone (iOS)から接続できない。

・HMAC-MD5 :わずかに速いっぽい。

■暗号アルゴリズム

AES とは、DES(標準規格) に代わる新しい米国標準規格(Advanced Exception Standard)のこと。

・AES-CBC : 暗号ブロック連鎖(CBC)モード。対応しているハード同士で行う。DESよりも新しく、安全性の点では3DES-CBCと同等。

・AES256-CBC : 暗号鍵として最長の256ビット暗号鍵を使用した、最も強力な暗号化方式の1つ。

・3DES-CBC : 暗号化と復号を3回行う「トリプルDES」。

・DES-CBC : 昔の標準規格であり、ファイステル構造で処理している。

■認証方式

・MSCHAP 基本一択。MS-CHAPv2 になっても脆弱性を指摘されてはいる。

・CHAP 「チャレンジハンドシェイク認証プロトコル」認証方式のこと。L2TP/IPsecのみ利用可能で、使う場合は接続に使う PC 側の接続プロパティでチェックを入れるのを忘れないこと。

・PAP 「暗号化されていないパスワード」のことで、平文でサーバに送るので接続が簡単。

SNTP サーバを構築

NTPサーバは、インターネット回線を利用して時刻合わせをするための機能なのですが、NTP サーバでは駄目で、SNTP サーバじゃないと繋がらないという機器があるみたいです。

NTP サーバーはネット上にも情報がたくさんあり、普通の Windows 10 でさえも、起動させれば他のクライアントから接続を受け付ける NTPサーバとして動作するということも知られています。

SNTP について触れられた情報がなかったのですが、ヤマハのルーター「RTXシリーズ」にSNTP機能が搭載されているという情報を見つけ、こちらを構築というか設定することにしました。

■SNTPサーバー機能 - ヤマハ公式

http://www.rtpro.yamaha.co.jp/RT/docs/sntpd/index.html

sntpd service on

上記コマンドで SNTP サーバ機能を ON にするのですが、デフォルトで ON になっていました。ただし、techinfo には表示されていません。

sntpd host lan

LAN側からの接続のみ許可するという設定です。

schedule at 1 */* 03:30:00 * ntpdate ntp.nict.jp syslog

外部の時刻サーバと同期して、時刻合わせをする設定。これ忘れがちですが、やっとかないとどんどん狂っていきます。ただデフォルトで設定されていたので、とくに記述する必要なし。結論からいうと、なにもしなくても SNTPサーバが動いてるので、普通にルータを接続相手先に設定するだけです。

ルータはヤマハ以外の選択肢が無い

使用していて再起動が必要になるということがまずありません。とにかく安定。ダッシュボードも必要な情報を表示させるようにカスタマイズできるので非常に便利。

新機種が発売されるのが4年後というのも、長持ちする証拠。その間もファームウェアがアップデートされ、機能が追加されることもあります。古い機種でも忘れずにアップデートしてくれたりします。

1年ごとに買い換えさせるような競合メーカーが多い中、10年使える製品を売る企業姿勢にファンは多いです。

通信が安定していること、そしてメーカー側から多くの設定資料・技術情報が提供されており、「こういうことやりたい」をケースから探してコピペでコマンドを打って設定できるという利点があります。

サイズ的にもラックの半分くらいで小型で取り回しが良いです。

同社製品で揃える

同社製品を同じネットワークに繋ぐことで管理がめちゃくちゃ楽です。ネットワーク管理者とかいらないです。

IP アドレスの設定をしなくても、プロキシから接続できるとかメリットしかないですね。

LAN ポートが前面にあることでラックにも収まりが良く、メンテナンスもしやすいです。

このルータに同社のアクセスポイントを購入することで、最強のネットワークを構築できますね。

高く買っても元が取れ、さらに高く売れる

中古でも非常に高く売れるので、買っておいて損のない逸品。普通は値段が下がるのですが、ヤマハ製品は値段が上がりますからね。

-

購入金額

41,450円

-

購入日

2021年08月11日

-

購入場所

かもみーるさん

2022/05/04

外出先などでネットワーク品質が悪い状況だと頻繁に切断される機会がよくあります。

出先の Windows PC から試したところ、下記設定をしたことで改善されました。

tunnel select [トンネルインターフェース番号]

ipsec ike keepalive use [ゲートウェイ番号] on rfc4306

ipsec auto refresh [ゲートウェイ番号] on

参考サイト:

http://ayufishing.blog.fc2.com/blog-entry-28.html

https://www.tksoft.work/archives/2702

ファームウェア更新の際に、新たな設定コマンドが追加されたり、既存コマンドにオプションが追加されたりするので、定期的に確認という名のお勉強をし続ける必要はあるかな・・・とは感じています。

yasukawaさん

2022/05/05

ipsec ike keepalive use 1 on heartbeat 10 6

ipsec ike keepalive log 1 off

再接続は、接続する PC 端末のネットワークアダプタの「VPNの種類」が「自動」だと時間がかかることが多いみたいですね。

かもみーるさん

2022/05/05

YAMAHAルーターと他社ルーターの接続、外出先からYAMAHAルーターの接続ですと IKEv2 の方が安定するのかと思います。

>再接続は、接続する PC 端末のネットワークアダプタの「VPNの種類」が「自動」だと時間がかかる

IKEv1 で設定してた場合、PC 端末の自動再接続した際にYAMAHAルーターから接続拒否される動作になります。

数分(heartbeatの送信間隔秒数×試行回数)待ってから接続すると問題なく利用可能になります。

恐らくIKE SA および IPsec SA の Lifetime (寿命) が破棄されたため接続出来るようになったと推測します。

参考:https://milestone-of-se.nesuke.com/nw-basic/ipsec/ipsec-s...

IPsec にもバージョンがあるので、セキュリティ対策面や接続機器の互換性考慮など色々検討事項がありそうです。

私は個人運用なので割と適当で、古い機器は除外するようにして他は動作すればよいポリシーで設定しています。

yasukawaさん

2022/05/05

流れで常時接続の設定(PPPoE 固定IPv4)を書いてしまったせいで話が飛んでしまっているようですいません。

特に困っていることはないのですが、ありがとうございます。

RTX830 でやってるのは、外からの VPN 接続のみを PPPoE 回線に振り分けることで固定ポートに接続しています。

[RTX830 < smartPhone] - Onetime

tunnel select 2

tunnel encapsulation l2tp

ipsec tunnel 1

ipsec sa policy 1 1 esp aes-cbc sha-hmac

ipsec ike keepalive use 1 off

ipsec ike nat-traversal 1 on

ipsec ike pre-shared-key 1 text ********

ipsec ike remote address 1 any

l2tp tunnel disconnect time off

ip tunnel tcp mss limit auto

tunnel enable 2

[RTX1210 * RTX1210] - Always

tunnel select 1

description tunnel branch

ipsec tunnel 1

ipsec sa policy 1 1 esp aes-cbc sha-hmac

ipsec ike keepalive log 1 off

ipsec ike keepalive use 1 on heartbeat 10 6

ipsec ike local address 1 ***.***.***.***

ipsec ike nat-traversal 1 on

ipsec ike pre-shared-key 1 text ********

ipsec ike remote address 1 *****.aa0.netvolante.jp

ip tunnel tcp mss limit auto

tunnel enable 1

pp select 1

pp keepalive interval 30 retry-interval=30 count=12

pp always-on on

pppoe use lan2

pppoe auto disconnect off

pp auth accept pap chap

pp auth myname provider

ppp lcp mru on 1454

ppp ipcp ipaddress on

ppp ipcp msext on

ppp ccp type none

ip pp secure filter in 200003 200020 200021 200022 200023 200024 200025 200030 200032 200100 200101 200102 200103 200104

ip pp secure filter out 200013 200020 200021 200022 200023 200024 200025 200026 200027 200099 dynamic 200080 200081 200082 200083 200084 200085 200098 200099

ip pp nat descriptor 1000

netvolante-dns hostname host pp server=1 *****.aa0.netvolante.jp

pp select 2

description pp "provider"

pp keepalive interval 30 retry-interval=30 count=12

pp always-on on

pppoe use lan2

pppoe auto disconnect off

pp auth accept pap chap

pp auth myname provider

ppp lcp mru on 1454

ppp ccp type none

ip pp address IP

ip pp secure filter in 201129 201003 201020 201021 201022 201023 201024 201025 201030 201032 201100 201101 201102 201103 201104

ip pp secure filter out 201129 201013 201020 201021 201022 201023 201024 201025 201026 201027 201099 dynamic 201080 201081 201082 201083 201084 201085 201098 201099

ip pp nat descriptor 1100

netvolante-dns hostname host pp server=1 *****.aa0.netvolante.jp

pp enable 2