機能更新アップデートの制御している「半期チャンネル」延期可能日数を「365日」設定しているPCにもIEのセキュリティアップデートは来ています。

が、1803の機能更新アップデートの制御している「半期チャンネル」延期可能日数を「365日」設定しているPCには「更新プログラムのチャック」ボタンをクリックしてもIEのセキュリティアップデート1803用KB4483234が検出されないのです。

December 19, 2018—KB4483234 (OS Build 17134.472)

https://support.microsoft.com/en-us/help/4483234/december192018kb4483234osbuild17134472

Windows Updateカタログ

https://catalog.update.microsoft.com

からKB4483234をダウンロードしてインストールするしか出来ないのです。

「Internet Explorer」にゼロデイ脆弱性、“Windows Update”で対策パッチが公開

https://forest.watch.impress.co.jp/docs/news/1159350.html

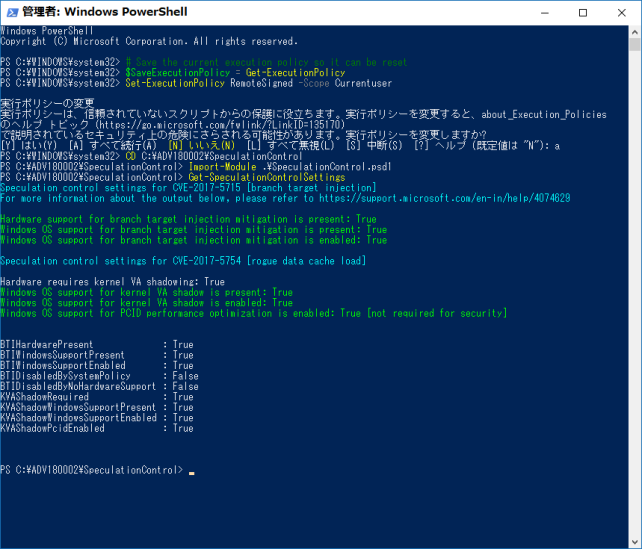

今年2018年はCPU脆弱性に振り回されました。

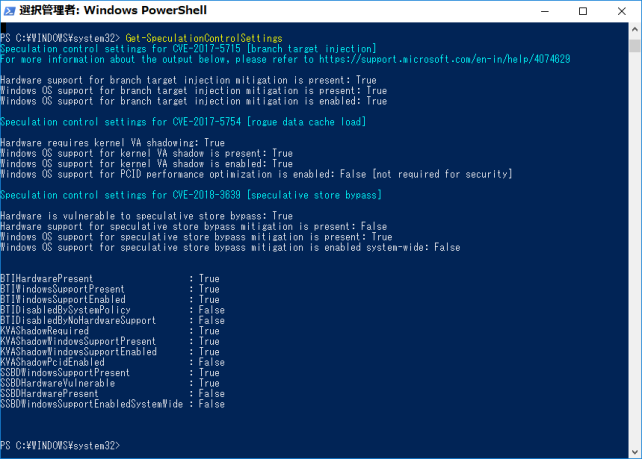

この1803を締めくくるにあたり、2018/11/13発表の新たな7個の脆弱性が発表される以前のCPU脆弱性はPwerShellで確認出来る物を信じる事にしました。

Intel発表の INTEL-SA-00115 https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00115.html を見るかぎりCVE-2018-3639はHaswell IvyBridgeにBIOSが必須であるとの記述が有るが、PowerShellの検証ではBIOSが必須とは出てこない。

INTEL-SA-00115 の脆弱性は第6世代以降のみの脆弱性だとする記述も見たことが有る。

よって、PowerShell検証プログラム作成者を信じHaswell IvyBridgeにはINTEL-SA-00115 が無関係だと見る事にした。

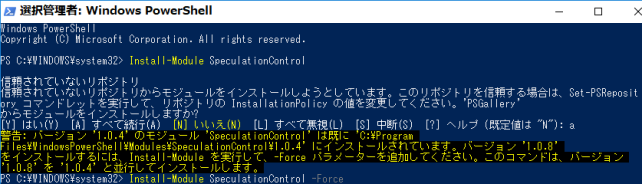

PowerShell

PS> Install-Module SpeculationControl -Force

Run the PowerShell module to validate the protections are enabled

PS> # Save the current execution policy so it can be reset

PS> $SaveExecutionPolicy = Get-ExecutionPolicy

PS> Set-ExecutionPolicy RemoteSigned -Scope Currentuser

PS> Import-Module SpeculationControl

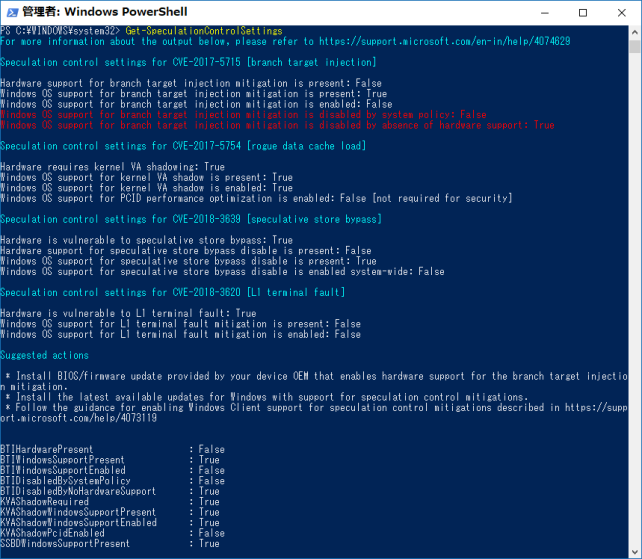

PS> Get-SpeculationControlSettings

保護の結果が出力

以下はリセット作業

PS> # Reset the execution policy to the original state

PS> Set-ExecutionPolicy $SaveExecutionPolicy -Scope Currentuser

を管理者で実行し

Suggested actions

* Install BIOS/firmware update provided by your device OEM that enables hardware support for the branch target injection mitigation.

* Follow the guidance for enabling Windows Client support for speculation control mitigations described in https://support.microsoft.com/help/4073119

等が出なければ一応は大丈夫だと判断する事にしました。

以下には上記と反する事も書いていますが無視して下さい。

我が家のPCはWindows 10 1709の 64Bit Homeが1台、64Bit Proが6台、32Bit Proが1台存在する。

HomeはWindows Update経由での1803への更新を行う予定だが、それ以外はNet上での不具合や評判を確認後にISOファイルをマウントし、SetUP.exeファイル実行から行う予定。

どの様に成りますやら?

・LIVA X² Home 64Bit Windows Update経由で1803に

下記の「Homeバージョンで機能更新を止められる? 今回は失敗しましたが、次回は順番を変えて挑戦します」に概要を載せています。

・その他Proバージョン

インストール方法

「MediaCreationTool1803.exe」を下記アドレスからダウンロードする。

https://www.microsoft.com/ja-jp/software-download/windows10

「MediaCreationTool1803.exe」を実行し「Windows.iso」ファイルをダウンロード作成する。

「Windows.iso」を右クリックでマウントし、「setup.exe」を実行してインストールする。

インストール用のISOファイルのビルドは「17134.1」で、インストール途中に5月の累積更新をダウンロードとインストールする事でOSビルド:「17134.48」になる。

64Bit 初代NUC BOXDC3217IYE Ivy Bridege(UEFIでCPU脆弱性対応)

64Bit ASUS H87I-PLUS Core i7 4770K Haswell (KB4100347でCPU脆弱性対応)

64Bit ASRock B75M-ITX Core i5 3570K Ivy Bridge (KB4100347でCPU脆弱性対応)

デバイスマネージャーで不明なデバイスが出てきた(1709では大丈夫だった)

64Bit Biostar J3160NH Atom Celeron J3160(ライセンス維持目的、CPU脆弱性有)

32Bit Foxconn G41S-K Core2Duo世代 Celeron E3200(ライセンス維持目的、CPU脆弱性有)

デバイスマネージャーで初代Windows10から不明なデバイス有り

Tips:

最近の機能更新Updateで提供される「Windows.iso」ファイルは初期バージョンであるが、バージョン確認方法は「Windows.iso」ファイルを右クリックでマウントし、コマンドプロンプトの下記コマンドで確認する。

dism /Get-WimInfo /WimFile:F:\sources\install.esd /index:1

上記「F」はマウントした結果のドライブを入力する。

「MediaCreationTool1803.exe」のバージョン確認は右クリックで「プロパティ」-「詳細」タブで確認出来る。

おまけ

AMD PROCESSOR SECURITY

https://www.amd.com/en/corporate/security-updates

日本語のページ

AMDプロセッサーのセキュリティー(最新版)

https://www.amd.com/ja/corporate/security-updates

2018年1月11日付版

https://www.amd.com/ja/corporate/speculative-execution-previous-updates#paragraph-313481

上記のページの概要

V1 : オペレーティングシステム(OS)パッチ

V2 : 困難になると考えていますが、軽減するためにサマイクロコードのアップデートとOSパッチの組み合わせにより、追加のステップを定義

V3 : 影響を受けないと考えています

V3a : 脆弱性の対象になるとは特定されていません

V4 : SSBの緩和はオペレーティングシステムの更新により提供されています

V1.1 : オペレーティング・システムのアップデート

V1.2 : 影響を受けるAMD x86製品は確認されていません

L1TFの3つの脆弱性 :

AMDのプロセッサーは影響を受けないと考えています。 AMDでは、仮想化環境を含めたデータセンターでAMD EPYC™プロセッサーを使用しているお客様には、AMDプラットフォームに対してForeshadow関連ソフトウェアの回避策を導入しないことをお勧めしています。

CTS Labs Researchによる脆弱性報告の特徴は「問題:すでにシステムのセキュリティを侵害している攻撃者」が前提で有り、この脆弱性を利用するには既に侵入している事が前提だと思われます。

SpectreRSBは??? CVE-2018-15572 UbuntuではKernel対応?

AMD Spectre V2への対応変遷

2018年1月3日

・バリアント2 Branch Target Injection(分岐ターゲット・インジェクション) AMDアーキテクチャーは構造が異なり、このバリアントが不正に利用されるリスクはゼロに近いと考えられます。バリアント2の脆弱性は、現時点でAMDプロセッサーでは確認されていません

2018年1月11日

Variant2の悪用は困難であると考えていますが・・・

・GPZ Variant2(分岐ターゲット・インジェクション、または「スペクター」)は、AMDプロセッサーも対象になる可能性があります

2018年4月10日

・GPZバリアント2/Spectreに対するオペレーティング・システムのアップデート

Microsoftでは、現在Windows 10(バージョン1709)を実行しているAMDユーザーに向けて、バリアント2(Spectre)の回避策が含まれたオペレーティング・システムの更新プログラムをリリースします

・GPZバリアント2/Spectreに対するAMDマイクロコードのアップデート

さらに、バリアント2(Spectre)に対処するためにAMDが推奨する回避策が組み込まれたマイクロコードのアップデートが、2011年に発売された最初の「Bulldozer」コア製品までのAMDプロセッサーを対象として、お客様およびエコシステム・パートナーにリリースされています

おまけ2

LubuntuにCPU脆弱性対応Intel MicroCodeがインストールされているかの確認、下記をクリックして下さい。

新たに7件の脆弱性 2018/11/13発表

「Spectre」「Meltdown」関連で新たに7件の脆弱性 2018/11/15

http://www.itmedia.co.jp/enterprise/articles/1811/15/news059.html

>体系的検証を通じ、これまでに配信されたパッチによって緩和されたはずの攻撃を、依然として仕掛けることができてしまうことも分かったと研究チームは報告。

新たな7件は、2件はMeltdown関連の脆弱性、残る5件はSpectre関連

SpectreとMeltdownに関連する一連の攻撃を「Transient Execution Attack」(一時的実行攻撃)と命名

Researchers discover seven new Meltdown and Spectre attacks

研究者は7つの新しいメルトダウンとスペクター攻撃を発見

https://www.zdnet.com/article/researchers-discover-seven-new-meltdown-and-spectre-attacks/

①Meltdown-BR - exploits an x86 bound instruction on Intel and AMD BNDの間違い???

②Meltdown-PK - bypasses memory protection keys on Intel CPUs

CPUs from AMD, ARM, and Intel are all affected by the five new Spectre attacks.

AMD、ARM、IntelのCPUはすべて、5つの新しいSpectre攻撃の影響を受けています

③PHT-CA-OP

④PHT-CA-IP PHT-SA-IPの間違い??

⑤PHT-SA-OP

⑥BTB-SA-IP

⑦BTB-SA-OP

上記の前には”Spectre-”が付く???

Spectre-PHT-CA-OP

Spectre-PHT-CA-IP PHT-SA-IPの間違い??

Spectre-PHT-SA-OP

Spectre-BTB-SA-IP

Spectre-BTB-SA-OP

論文のPDF https://arxiv.org/pdf/1811.05441.pdf

各部から総当たりで検証しているみたい。

なので[ ]の中の番号がLazy FPみたいな固有名詞と紐付けられる、と思われる。

太字Figure 1:

Meltdown-US (Meltdown Variant3 [56])

Meltdown-P (Forestadow, NG L1TF [84と86] SGX,OS,VMMのどれかは不明)

Meltdown-GP (Meltdown Variant3a [7]),37

Meltdown-NM (Lazy FP [77])

Meltdown-US (Variant 1.2 [48])56

Meltdown-RW(???????? [48])

Meltdown-PK Newなので固有名詞は無し?

Meltdown-BR Newなので固有名詞は無し?

Meltdown-BSD New??? 上の行のBR????????????????????

Meltdown-MPX(???????? [40])

Spectre-PHT-CA-IP (Variant 1 [50])

Spectre-PHT-CA-IP (Variant 1.1 [48])

NetSpectreはSpectre-PHTに属する???

Spectre-BTB-CA-IP (Variant 2 [50])

Spectre-BTB-CA-OP(??????)

Spectre-STL (Variant 4 [29])

Spectre-RSB-CA-IP (ret2spec [52, 60])

Spectre-RSB-CA-OP (RSB[52])

Spectre-RSB-SA-IP(RSB [60])

Spectre-RSB-SA-OP(RSB[60, 52])

Spectre-PHT-CA-OP New

Spectre-PHT-SA-IP New

Spectre-PHT-SA-OP New

Spectre-BTB-SA-IP New

Spectre-BTB-SA-OP New

PDFファイルP3 Figure 1:まで確認

Spectre Variant 1はSpectre-PHTの中の1つで [50]でしか無く、Spectre Variant 1を塞ぐパッチを作成してもSpectre-PHT全体を塞ぐ事は出来無いと思われ、Spectre-PHT-CA-OPの脆弱性が発見されたと思われる。

CVE-番号と対策が出るまでは静観です。

勿論Windows10 1803のレビューなのでWindows UpdateからのKBなんたらのIntel MicroCode提供が絶対に欲しい。

下記も重要だと思う、HTTが使えないとHTT(SMT)を使ってるより30%の減速の可能性有り

CVE-2018-5407 Intel-SA???

取り合えずはIntelのCPUの脆弱性が発覚し、調査中?と言う所ですね

Debian これはソフトウェアの問題ではなく、ハードウェアの問題です

Red Hat 取り合えずの緩和 : SMT /ハイパースレッディングを無効にします

Gigazineの記事

IntelのCPUで新たな脆弱性「Portsmash」が発見される、ハイパースレッディングに関する2つ目の脆弱性

https://gigazine.net/news/20181105-intel-cpu-hyperthreading-exploit-portsmash/

HPの見解

https://support.hp.com/ie-en/document/c06179472

RESOLUTION 解決

Software written using safe algorithms to prevent side channel analysis are not vulnerable to the researchers’ methods. The firmware shipped on HP platforms is not vulnerable to this issue; there will not be any firmware updates published with this security bulletin.

サイドチャネル解析を防ぐために安全なアルゴリズムを使用して書かれたソフトウェアは、研究者の方法に対して脆弱ではありません。 HPプラットフォームに同梱されているファームウェアはこの問題に対して脆弱ではありません。 このセキュリティ情報で公開されているファームウェアアップデートはありません。

ソフトの対策で解決する

AMDも認める

https://www.amd.com/en/support/kb/faq/pa-210

AMDも「ソフトウェアでこの問題を軽減できる」との見解

ソフトの対策だがOS、各ソフトとも必要だと思う

取り合えずはWindows10は19H1対応かな?、各ソフトは随時だろうな。

https://github.com/nsacyber/Hardware-and-Firmware-Security-Guidance#tlbleed

Google翻訳だけど

2.3.5 TLブリード| CVE発行なし

TLBleedは、開発が不十分なソフトウェアに存在する可能性があるSpectreのような脆弱性です。TLBleedは、複数の実行スレッドを単一の処理コアに供給するプロセッサを必要とします。Intelはこのテクノロジにハイパースレッディングをブランド化しており、AMDはSMT(Simultaneous Multi-Threading)という用語を使用しています。

一方のスレッドが被害者として機能し、もう一方のスレッドが攻撃者として機能します。攻撃者は、共有コアのTLB(Transaction Lookaside Buffer)内のメモリアドレスにアクセスすることによって、犠牲となるスレッドの活動を監視することができます。TLBエントリは、仮想メモリ位置と物理メモリ位置の間の変換に使用できます。攻撃者は、暗号操作用の素数を格納するために使用されるメモリを含む、被害者が使用しているメモリを観察することができます。プロセッサベンダーは、この問題を、スレッドセーフではない古いサードパーティ開発ライブラリの問題と見なしています。結果として、CVEは発行されていません。

結局はIntelの主張は古いサードパーティ開発ライブラリの使用を辞めて、新しいソフトで対策してね。

2.3.6 PortSmash | CVE-2018-5407

PortSmashはTLBleedに似ています。ただし、攻撃スレッドは、犠牲スレッドのタイミング、キャッシュアクセス、メモリアクセス、エネルギー使用、および動作を監視します。攻撃スレッドは、TLBを介してメモリにアクセスする必要はありません。犠牲スレッドをホストしているプロセッサとプラットフォームを注意深く観察すると、攻撃スレッドが犠牲スレッドからデータを漏洩させる可能性があります。PortSmashは、エントロピーが観察されたり密かに反映されたりする可能性がある暗号機能に対して特に効果的です。

ここには書かれていませんが発表直後にソフト側で対策が発表されて、結局はソフトで対策してね、ですね。

2.3.7 NetSpectre | CVE発行なし

NetSpectreは、このページに記載されている唯一のターゲットシステムでのローカルコード実行を必要としない、サイドチャネルの脆弱性です。攻撃者はネットワークに接続されているシステムを標的とし、それらにデータ、特にAVX命令セットを利用するデータをあふれさせることができます。そのデータを処理すると、システム機密の漏洩または複製を可能にする電子的な指標が明らかになる可能性があります。NetSpectreは、大量のデータをターゲットマシンに送信する必要があるため、ノイズが多く攻撃が遅い方法です。悪用可能なネットワークドライバ、ネットワークサービス、またはWebブラウザなどのネットワークアプリケーションもターゲットマシンに必要です。

インターネット経由で大量の攻撃が有るから判るよね

Spectre脆弱性確認ソフト

SpecuCheck.exe

https://github.com/ionescu007/SpecuCheck/releases

c:\SpecuCheck.exe

場違いだが、1809向けのKB4465065 : Intel microcode updates

注:1803向けKB4346084は新たに更新は無い模様

KB4465065 : Intel 製マイクムロコードの更新プログラ

https://support.microsoft.com/ja-jp/help/4465065/kb4465065-intel-microcode-updates

第6世代Skylake以降だったのですが、第5世代のBroadwellのServer が加わってますね、 V3a, V4, L1TF脆弱性はBroadwell以前のCPUにも脆弱性が存在すると思うのだがMicrosoftから出て来ないですね。

1803向けのKB4100347(V2向け)の様にBroadwell以前のCPUの様にカタログからの手動因数トールではなく強制的にWindows Updateからアップデートさせて欲しいものです。

疑問が一つある

1809には既にSpectre V2 CVE-2017-5715向けのIntel MicroCodeが入ってるのか???

Haswell機は1803でKB4100347を入れているので確認出来るな、1809が安定したのか?

Microsoft Updateカタログ

https://www.catalog.update.microsoft.com/Search.aspx?q=KB4465065

HPE(Hewlett Packard Enterprise)

色々とまとまりが無くなってきたのでHPEの公式発表のページをまとめた

2018/11/13 下記のページを見直して加減筆

HPE(Hewlett Packard Enterprise)の日本語ページを発見

https://support.hpe.com/hpsc/doc/public/display?docId=emr_na-hpesbhf03805en_us

>亜種1(Spectre)と亜種3(Meltdown)の脆弱性に対する対策は、OSの更新だけで済み、影響はありません。

>CVE-2017-5715(Variant 2)およびSpectreRSBでは、システムROMを更新し、ベンダから提供されたオペレーティングシステムのアップデートも適用する必要があります。

>CVE-2017-5753の場合、CVE-2017-5754(Spectreの変種1,1.2、NetSpectreおよび変種3)は、ベンダーが提供するオペレーティングシステムの更新のみが必要です。

>CVE-2018-3693 Spectre Variant 1.1 Bounds Check Bypass Storesでは、ベンダーが提供するオペレーティングシステムの更新のみが必要です。

・Meltdown V3 CVE-2017-5754 ADV180002 INTEL-OSS-10003: OSのアップデート

・Spectre V1 CVE-2017-5753 ADV180002: OSのアップデート

・Spectre V2 CVE-2017-5715 : BIOSとOSのアップデート

・SpectreRSB CVE-2018-15572? V5??? V2の類似 : BIOSとOSのアップデート

・Spectre V1.1 CVE-2018-3693 INTEL-OSS-10002 ADV180002: OSのアップデート

・Spectre 1.2 : OSのアップデート

・NetSpectre : OSのアップデート

https://support.hpe.com/hpsc/doc/public/display?docId=emr_na-a00047324ja_jp&docLocale=ja_JP

・Spectre V4 CVE-2018-3639 INTEL-SA-00115 ADV180012: BIOSとOSのアップデート

・MeltdownV3a CVE-2018-3640 INTEL-SA-00115 ADV180013: BIOSアップデート

https://support.hpe.com/hpsc/doc/public/display?docId=emr_na-a00053708en_us

・L1 terminal fault SGX(Foreshadow) CVE-2018-3615 INTEL-SA-00161 ADV180018: BIOSアップデート

・L1 terminal fault OS (Foreshadow-NG )CVE-2018-3620 INTEL-SA-00161 ADV180018 : BIOSとOSのアップデート

・L1 terminal fault VMM (Foreshadow-NG ) CVE-2018-3646 (Foreshadow-NG (VMM), L1 terminal fault) INTEL-SA-00161 ADV180018: BIOSとOSのアップデートとVM

HPEで見つからない

Lazy FP CVE-2018-3665は2018/07/11のWindows Updateで7月の定例アップデートで完了

https://portal.msrc.microsoft.com/ja-jp/security-guidance/advisory/ADV180016

2.0 2018/07/10 マイクロソフトは、2018 年 7 月 11 日リリースの Windows のセキュリティ更新プログラムで CVE-2018-3665 - Lazy FP State Restore のリスク軽減策が提供されていることをお知らせします。これらの更新プログラムは、Windows Server 2008 R2、Windows Server 2012、Windows Server 2012 R2、および x64 ベース バージョンの Windows 7、Windows 8.1、および Windows 10 に適用されます。

branchscope CVE-2018-9056

https://pcnomori.blog.fc2.com/blog-entry-352.html

SpectreのVariant 2の攻撃が可能でないと実行できない

・Intel-SA-00086 Intel ME(Management Engine)脆弱性

インテル® マネジメント・エンジンの重要なファームウェア・アップデート (Intel-SA-00086)

https://www.intel.co.jp/content/www/jp/ja/support/articles/000025619/software.html

Portsmash(CVE-2018-5407)2018/11/13現在調査中

2018/11/13現在のKBの状況

問題点は修正BIOSの提供されない古いWindowsPC。

第6世代以降はWindows Update経由でIntel Micro Codeが提供されている。

1803では

KB4100347(Spectre V2 CVE-2017-5715)

と

KB4346084(SpectreV3a CVE-2018-3640、SpectreV4 CVE-2018-3639、L1TF (CVE-2018-3620、CVE-2018-3646: )

https://support.microsoft.com/ja-jp/help/4346084/kb4346084-intel-microcode-updates

但し、第2世代~第5世代向けの KB4346084は提供されていない

HPEとMicroSoftの情報に差異が有る

Intel CPU脆弱性の対応を簡単にまとめてみよう 間違いも有るので随時更新します Windows10 1803の場合KB4100347とKB4346084がIntel MicroCodeですね

Intelは第二世代のCore i 系のSandyBridge以降にCPUに対してIntel MicroCodeを提供する

V1~V3用、IntelがOEMメーカーにIntel MicroCodeを配ったCPUの種類(最終版)MicroSoftに提供されたかは不明

https://newsroom.intel.com/wp-content/uploads/sites/11/2018/04/microcode-update-guidance.pdf

V3aとV4とV5用、IntelがOEMメーカーにIntel MicroCodeを配ったCPUの種類(最終版)MicroSoftに提供されたかは不明

https://www.intel.com/content/dam/www/public/us/en/documents/sa00115-microcode-update-guidance.pdf

・MicroSoftはIntelから提供されたIntel MicroCodeは提供すると言っている

・Atom系はMicroSoftに提供されていない?(対応KBが出て無い)

・Meltdown V3 CVE-2017-5754 と Spectre V2 CVE-2017-5715(KB4090007) と Spectre V 4 CVE-2018-3639 はソフト(OSを含む)対応

・Spectre V1 CVE-2017-5753はIntel MicroCode(BIOS)の対応、OSでIntel MicroCodeを配布可能

・PowerShellで脆弱性の有無を確認出来る、下記アドレスを参照

・下記アドレスにレジストリ操作で各脆弱性の有効/無効を設定出来る

入り口としては纏まっている「Windows Server を投機的実行のサイドチャネルの脆弱性から保護するためのガイダンス」

-----------------------------------------------------------------------------------------------

・Meltdown V3 CVE-2017-5754 INTEL-SA-00088 MS-ADV180002 1、2月のWindows Update累積で対応 済み

Linovoの対応(オペレーティングシステムの更新)

https://support.lenovo.com/jp/ja/solutions/LEN-18282

・Spectre V1 CVE-2017-5753 INTEL-SA-00088 MS-ADV1800021、2月のWindows Update累積 済み

Linovoの対応(オペレーティングシステムの更新、ドライバー/アプリの更新)

https://support.lenovo.com/jp/ja/solutions/LEN-18282

・Spectre V2 CVE-2017-5715 INTEL-SA-00088 MS-ADV180002Intel Micro Code KB4100347又はBIOS更新で対応(ソフトOS等も含む) 済み

Linovoの対応(CPUのマイクロコードの更新、オペレーティングシステムの更新、ドライバー/アプリの更新)

https://support.lenovo.com/jp/ja/solutions/LEN-18282

2018/07/26追記

KB4100347の新しいバージョンv2が出た(Windows Updateで検出インストールした)

新たにCPUの追加が有ったがXeon系のみ、Atom系は無し!

2018/07/26追記終わり

2018/08/22追記

「 KB4100347 」がIvy Bridge以前のCPUに対してWindows Updateで検出インストールした、が

今月初めにHaswell機には降ってきたのでIvy Bridge以前の全てのCPUに振ってきたのか?と思ったが、期待しているAtom機にも降ってきたのだが、Power Shellで調べるとCVE-2017-5715のSpectre V2対応では無かったし、アドバイスには”OEMからの修正BIOSをインストールしろ”と出た、しかしSpectre V4 CVE-2018-3639はOKになった。

なんか中途半端な対応なのかも知れない。

勿論、Ivy Bridge機もHaswell機もOKと出てるが、BIOSを更新したNUC機にも来るんだよね、2重にインストールした事になるけど遅くならないのかな?

Core2DuoのCPUにもKB4100347が降ってきた、全てのWindowsに配信してる?と思われる。

第六世代Skylake以降のCPUに対して「 KB4346084 」(Windows10 1803の場合)がMicroSoftのWindows Updateカタログから提供されている。SpectreMeltdown V3a CVE-2018-3640、Spectre V4 CVE-2018-3639とL1 Terminal Fault (L1TF、Variant5?) CVE-2018-3646向けのIntel MicroCodeのアップデートですね、後程他のCPU向けにも出て来るでしょう。

2018/08/22現在 PowerShellではSpectreMeltdown V3a CVE-2018-3640、Spectre V4 CVE-2018-3639とL1 Terminal Fault (L1TF、Variant5?) CVE-2018-3646の脆弱性を確認出来ないですね

20180914追記

KB4100347の新しいバージョンがWindows Updateに降ってきた。

下記の 「 KB4100347 」のページ のアドレスに「最近の変更:」の内容が出てます。

20180914追記終わり

「 KB4100347 」のページ

「 KB4346084 」のページ

https://support.microsoft.com/ja-jp/help/4346084/kb4346084-intel-microcode-updates

「Widnows Updateカタログ」のページ

https://catalog.update.microsoft.com

2018/08/22追記終わり

・SpectreMeltdown V3a CVE-2018-3640 INTEL-SA-00115 MS-ADV180013 BIOS更新のみ、OSは関係無し 修正BIOSが必要、Windows UpdateカタログはKB4346084(Windows10 1803の場合)です。

・Spectre V4 CVE-2018-3639 INTEL-SA-00115 MS-ADV180012 6月のWindows Update累積で対応(但しレジストリ設定が必要) BIOSが必要、Windows UpdateカタログはKB4346084(Windows10 1803の場合)です。

・Lazy FP CVE-2018-3665 INTEL-SA-00145 MS-ADV180016 7月のWindows Update累積で対応 済み

・Spectre v1.1 CVE-2018-3693 INTEL-OSS-10002 MS-ADV180002

RedHatはKernel更新で対応?

MicroSoft

スペクターに対して CVE-2018-3693 (境界チェックのバイパス ストア) がリリースされたそうですが、 マイクロソフトはその緩和策をリリースしますか?

マイクロソフトのソフトウェアにおける BCBS インスタンスは現在認識されていませんが、マイクロソフトこの脆弱性クラスを引き続き調査しており、必要に応じて業界のパートナーと協力して緩和策をリリースします

・Spectre v1.2 CVE-2018-???? INTEL-????? MS-ADV?????

・ SpectreRSB CVE-2018-15572 UbuntuではKernel対応?INTEL-????? MS-ADV?????

20181005追記

・Intel-SA-00086 Intel ME(Management Engine)脆弱性

インテル® マネジメント・エンジンの重要なファームウェア・アップデート (Intel-SA-00086)

https://www.intel.co.jp/content/www/jp/ja/support/articles/000025619/software.html

Intel MEの事はLivaZで知っていたが、ドライバーをインストールしなければ大丈夫だと思っていた、のは大間違いだった様だ。

Intel MEは2008年位からCore iの第一世代からマザーボード(MB)にファームウエアが組み込められている。

PC通電時に管理者が外部から通信でIntel MEのファームウエア経由でメンテナンスを行う為に使われているらしいのだが、脆弱性を突かれると何でも出来てしまいそうで怖いですね。

上記のアドレスに「Intel-SA-00086 検出ツール」が有るので「SA00086_Windows.zip」をダウンロードしてみた。

「SA00086_Windows.zip」内の「DiscoveryTool.GUI」ディレクトリ内の「Intel-SA-00086-GUI.exe」をダブルクリックで実行すると検証結果が出てくる。

「無断での引用転載を禁じます」と出てくるので結果は映像では載せられないが、上の方に脆弱性の有無、下の方にIntel MEのファームウエアバージョンが出てくる。

手持ちのWindowsPCで試した所????

・対策されていないハズのPCでも脆弱性が無いPCが有る?

・NUCはBIOSを頻繁に更新が来るのでUpしているから脆弱性は無しだが、

BIOS Version 0063 Date: March 13, 2018 Updated CPU Microcode (Security Advisory-00088)

BIOS Version 0064 Date: June 08, 2018 Security enhancements.

BIOS Version 0065 Date: July 5, 2018 Updated CPU Microcode (Security Advisory-00115)

BIOSのリリースノートでは明確に「Intel-SA-00086」の記載は無いが上記の0064がそのIntel MEファームウエアの様ではある。

・1台だけ脆弱性が有ると出たASRockMBのPCが有る。

Netの情報では「ASRockのサポートに問い合わせるとファームウエアが貰える」との情報が有り、昨日問い合わせをして、本日ファームウエアを貰い、インストールし脆弱性は無くなったと出た。

20181005追記終わり

???????????????????????????????????????????????????????????????????????

L1TFの詳細(Linux kernelの分析)影響を受けるIntel CPUの世代がV1、V2、V3と違う?

https://www.kernel.org/doc/html/latest/admin-guide/l1tf.html

影響しないCPU : AMD、Intel Core i 第5世代 Broadwell以前、Atom系はAirmont(Braswell、Cherry Trail)以前

よく考えるとIntel SGXは第6世代のSkyLakeから搭載された機能だね。

Atom系ではCore iでIntel SGXと同時に導入されたIntel Memory Protection Extensions(Intel MPX)を搭載するApploLake以降が脆弱性を持ってると思われる。

しかし、IntelはIntel MicroCodeをV3aとV4と同時に配っているし、MicroSoftも「KB4346084」としてIntel MicroCodeをV3aとV4と同時に配ってる。

でもINTEL-SA-00161を見ると、V1,V2,V3と同じCPUが載ってる???

https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00161.html

どっちが正しいんだ???

CVE-2018-3615のみ第6世代以降って事かな?

CVE-2018-3620とCVE-2018-3646はV1,V2,V3と同じCPUなのかな?

Linux Kernellの方には

Mitigation selection guide 緩和選択ガイド

1. No virtualization in use 使用中の仮想化はありません

The system is protected by the kernel unconditionally and no further action is required. システムはカーネルによって無条件に保護されており、それ以上のアクションは必要ありません。

と書いてあるからHper-VとかVMwareとかを使用しなければ大丈夫なのか???

また、影響の無いCPUとして

Older processor models, where the CPU family is < 6 CPUファミリが6未満の古いプロセッサモデル

との記述が有るので私のPC(Haswell,Ivy Bridge)では影響無しですね。

巷ではHT(ハイパースレッディング)を無効にしなければダメ、と騒いでいるが?

仮想化ゲストOSでSMT(Simultaneous Multithreading) =HTが有効な時に脆弱性を突かれる様なので、やはり仮想化関係をインストールしなければHTを有効にしても大丈夫みたいですね。

?????????????????????????????????????????????????????????????????????????

・L1 Terminal Fault (L1TF) CVE-2018-3615 INTEL-SA-00161 MS-ADV180018

Intel® Software Guard Extensions (SGX)の脆弱性、Inel MicroCodeが必要(6世代目以降?)

・L1 Terminal Fault (L1TF) CVE-2018-3620 INTEL-SA-00161 MS-ADV180018

Windows10 1803 8月定例累積アップデートKB4343909で対応済み

・L1 Terminal Fault (L1TF、Variant5?) CVE-2018-3646 INTEL-SA-00161 MS-ADV180018

修正BIOSが必要、Windows UpdateカタログはKB4346084(Windows10 1803の場合)です、但しLinux Kernellの方に 「Older processor models, where the CPU family is < 6 CPUファミリが6未満の古いプロセッサモデル」の記載が有り、KB4346084は既に第6世代以降には提供されている、ので追加に第5世代以前には提供されない可能性が高い。

https://portal.msrc.microsoft.com/ja-jp/security-guidance/advisory/adv180018

上記のページに「** 必要なマイクロコードは、CVE-2018-3639 および CVE-2018-3640 を解決するマイクロコードと同じです。」との記載が有りましたので、KB4346084はV4とV5両方のIntel MicroCodeが入っていますね。

-------------------------------------

Tips

IntelがCPUメーカーとしてPCメーカーに出荷した修正BIOSの対応CPU表は下記のアドレスに。

https://www.intel.com/content/dam/www/public/us/en/documents/sa00115-microcode-update-guidance.pdf

Regedit(レジストリエディター)でRevisionバージョンの確認

HKEY_LOCAL_MACHINE\HARDWARE\DESCRIPTION\System\CentralProcessor\0

にある「Update Revision」の値と上記のPDFファイルを突き合わせて確認出来る。

ご参考

Microcode Revision Guidance APRIL 2 2018

https://newsroom.intel.com/wp-content/uploads/sites/11/2018/04/microcode-update-guidance.pdf

IntelがPCメーカーとしてのSA-0015への対応状況

デスクトップ

SandyBridge以降を出そうとしているものの、同じ世代でも切られるMBも多い

NUC等

https://www.intel.co.jp/content/ww w/jp/ja/support/articles/000028717/mini-pcs.html

Atom系が遅い

------------------------------------

OSの部分は、Windows10 1803 8月定例累積アップデートKB4343909で対応済み

※L1TFに関して「大部分のPCクライアントにとってパフォーマンスへの影響はない」そうです。

https://www.intel.com/content/www/us/en/architecture-and-technology/l1tf.html

No Meaningful Performance Impact for the Majority of PC Clients

※August 14, 2018—KB4343909 (OS Build 17134.228)

https://support.microsoft.com/ja-jp/help/4343909/windows-10-update-kb4343909

-----------------------------------------------------------------------------------------------

【記事を参照】マイクロソフト、6月の月例パッチリリース--50件の脆弱性を修正

https://japan.zdnet.com/article/35120837/

Microsoftは、「Meltdown」「Spectre」脆弱性に対するWindows緩和策と、それに関連する「Spectre(Variant 4)」を利用した「Speculative Store Bypass」(投機的ストアバイパス)攻撃(CVE-2018-3639)関連についても新たなガイダンスを公開した。「Spectre(Variant 2)」(CVE-2017-5715)と「Meltdown」(CVE-2017-5754)について、「Windows 7」からWindows 10を対象としてすでに公開された緩和策は、デフォルトで有効となっている。

上記の記事では、KB4100347(Windows 10 1803用)などのインストールは不要と読める???、またSpectre(Variant 4 CVE-2018-3639)は無効になっているとは書いていない。

----------------------------------------------------------------------------------------

ADV180002 | 投機的実行のサイドチャネルの脆弱性を緩和するガイダンス

セキュリティ アドバイザリ

https://portal.msrc.microsoft.com/ja-jp/security-guidance/advisory/ADV180002

----------------------------------------------------------------------------------------

14nm Coffee Lake → Cascade Lake(2018) → Cooper Lake(2019~2020)

10nm Ice Lak の予定ですが……

Cascade Lakeでの対応予定は下記アドレスから

Showing the Ankle of Cascade Lake https://www.anandtech.com/show/13239/intel-at-hot-chips-2018-showing-the-ankle-of-cascade-lake

対応表 : https://images.anandtech.com/doci/13239/HC30.Intel.Akhilesh.CLX-CPU.R0p98-page-026.jpg

V1 OS/VMM

V2 Hardware + OS/VMM (ANAND TECHによると Whiskey LakeはFirmware + OS)

V3 Hardware

V3a Firemware

V4 Firemware + OS/VMM or Runtime

V5 Hardware (L1 Terminal Fault CVE-2018-3646 INTEL-SA-00161 MS-ADV180018)

重要と思われる発言は

Lisa did categorically state that ‘the hardware fixes put the performance back on track’, which is the key takeaway.

リサは、「ハードウェアの修正により、性能を元に戻す」と断言しました。

V3a以降は「性能には影響が殆ど無い」と言われていますので、これではCoffee Lake Refreshが買い辛いですね。

「L1TF V5の影響で仮想環境ではハイパースレッディングを無効にする必要が有る」、らしく性能低下が激しく懸念されています、ハード的対応は2018年後半に出荷予定の「Cascade Lake」からとなりそうですが、実際に仮想環境とハイパースレッディング利用時の性能が気になります。

Coffee Lake以前の修正Intel MicroCodeをWindows Updateから入手(2018/08/22現在)

V2~V3までWindows10 1803の場合Windows UpdateからKB4100347

V3aからV5までWindows10 1803の場合Windows Updateカタログから KB4346084

---------------------------------------------------------------------------------------

Intel Atom J3160の修正BIOSの提供されない。(メーカーは出さないと言いきった)

Windows UpdateでKB4100347(Intel MicroCode)がインストールされた。

ダメだ、修正Atom用のIntel MicroCodeでは無いそ、マイクロソフトも不必要な物をインストールするな。

早くAtom向けのIntel MicroCodeを配ってくれ!

本質的問題

Intelプロセッサは投機的実行においてプロセスを分離しておらず、カーネルメモリ内での低い特権と高い特権のそれぞれのデータを区別していないとのこと。このため、悪意あるプログラムは投機的実行において特権のないコードでカーネルメモリにアクセスすることが可能

-----------------------------------------------------------------------------------------------------

2018/01~/02

CVE-2017-5754 V3,Meltdown (Windows10 1709, Windows Update KB4056892で対応)

以降、累積更新に含まれている

2018/03

Intel NUC(IvyBridge)に対応(V1 CVE-2017-5753とV2 CVE-2017-5715)BIOSを更新

Liva Zに対応(V1 CVE-2017-5753とV2 CVE-2017-5715)BIOSを更新

2018/05

Windows10 1709を1803にアップデート

CVE-2017-5715 V1, Spectre (Windows10 1803, Windows Updateカタログ, KB4100347で対応)

Windows Updateカタログから手動でダウンロードとインストール

CVE-2017-5753 V2, Spectreは、CVE-2017-5715 V1経由でないと利用出来ない?らしいのでOKになった?

1709向けKB4090007は2018/03から随時提供開始

上記のNUC以外の1803に適用(非対象以外、C2D Atom)

2018/06

CVE-2018-3639 V4, SpectreNG (Windows10 1803, Windows Update, KB4284835で対応、要レジストリ設定)

2018 年 6 月 13 日 — KB4284835 (OS ビルド 17134.112) Windows10 1803

https://support.microsoft.com/ja-jp/help/4284835/windows-10-update-kb4284835

に下記の記載が有ります。

・投機的ストア バイパス (CVE-2018-3639) と呼ばれる投機的実行サイドチャネルの脆弱性の新しいサブクラスから保護します。 これらの保護は、既定で有効ではありません。

Windows クライアント (IT プロ) のガイダンスについては、KB4073119 の指示に従ってください。

・スペクター バリアント 2 (CVE-2017-5715) およびメルトダウン (CVE-2017-5754) 用に既にリリースされている緩和策に加え、投機的ストア バイパス (CVE-2018-3639) の緩和策を有効にするには、このガイダンス ドキュメントを参照してください。

KB4073119ガイダンス(下記のアドレス)にレジストリの設定方法が書かれています。

Get-SpeculationControlSettings PowerShell スクリプトの概要

Windows PowerShell

Spectre V1 CVE-2017-5753 INTEL-SA-00088 MS-ADV180002

Spectre V2 CVE-2017-5715 INTEL-SA-00088 MS-ADV180002

Meltdown V3 CVE-2017-5754 INTEL-SA-00088 MS-ADV180002

Spectre V4 CVE-2018-3639 INTEL-SA-00115 MS-ADV180012

L1TF OS CVE-2018-3620 INTEL-SA-00161 MS-ADV180018 (V5???)

の5種類

Linux Spectre & Meltdown Checkerスクリプトは8種類(インストールと実行は下の方を参照)

Spectre V1 CVE-2017-5753

Spectre V2 CVE-2017-5715

Meltdown V3 CVE-2017-5754

Meltdown V3a CVE-2018-3640

Spectre V4 CVE-2018-3639

L1TF (SGX) CVE-2018-3615

L1TF (OS) CVE-2018-3620 (V5???)

L1TF (VMM) CVE-2018-3646

PowerShellでの脆弱性確認(保護が有効な場合、出力に “True” と表示されます)

① PowerShell モジュールをインストールする

PS> Install-Module SpeculationControl (-Force 新しいバージョンが有る時に使用)

Run the PowerShell module to validate the protections are enabled

PS> # Save the current execution policy so it can be reset

PS> $SaveExecutionPolicy = Get-ExecutionPolicy

PS> Set-ExecutionPolicy RemoteSigned -Scope Currentuser

PS> Import-Module SpeculationControl

PS> Get-SpeculationControlSettings

保護の結果が出力

以下はリセット作業

PS> # Reset the execution policy to the original state

PS> Set-ExecutionPolicy $SaveExecutionPolicy -Scope Currentuser

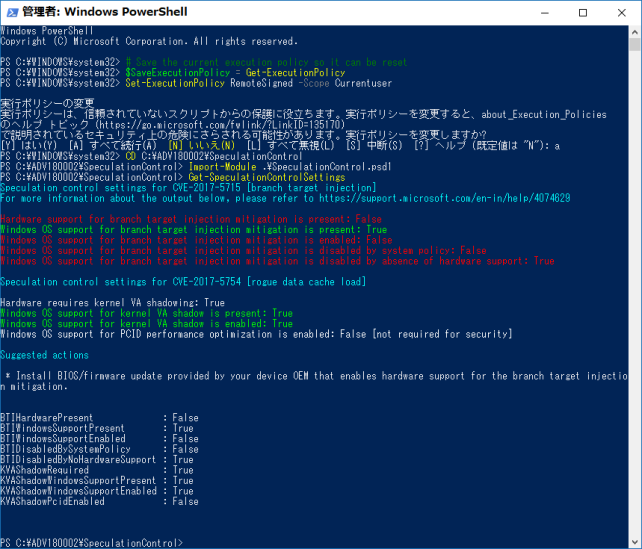

② Technet ScriptCenter から PowerShell モジュールをインストールします

https://aka.ms/SpeculationControlPS にアクセスします。

SpeculationControl.zip をローカル フォルダーにダウンロードします。

内容をローカル フォルダー (C:\ADV180002 など) に抽出します

保護が有効であることを確認する PowerShell モジュールを実行する

PowerShell を起動し、(上記の例を使用して) 次のコマンドをコピーして実行します。

PS> # Save the current execution policy so it can be reset

PS> $SaveExecutionPolicy = Get-ExecutionPolicy

PS> Set-ExecutionPolicy RemoteSigned -Scope Currentuser

PS> CD C:\ADV180002\SpeculationControl

PS> Import-Module.\SpeculationControl.psd1

PS> Get-SpeculationControlSettings

PS> # Reset the execution policy to the original state

PS> Set-ExecutionPolicy $SaveExecutionPolicy -Scope Currentuser

レジストリの設定で保護の有効/無効を設定出来るが、レジストリのバックアップを取る方が良い。

Windows でレジストリをバックアップおよび復元する方法

https://support.microsoft.com/ja-jp/help/322756/how-to-back-up-and-restore-the-registry-in-windows

レジストリを手動でバックアップする、またはシステムの復元ポイントを作成する

レジストリを手動でバックアップする

1. [スタート] メニューの検索ボックスに 「regedit.exe」と入力して Enter キーを押します。

管理者のパスワードを要求するダイアログ ボックスが表示された場合はパスワードを入力して [OK] をクリックし、確認を要求するダイアログ ボックスが表示された場合は [続行] をクリックします。

2. レジストリ エディターで、バックアップするレジストリ キーまたはサブキーをクリックします。

3. [ファイル] > [エクスポート] の順にクリックします。

4. [レジストリ ファイルのエクスポート] ダイアログ ボックスで、バックアップ コピーを保存する場所を選択し、バックアップ ファイルの名前を [ファイル名] フィールドに入力します。

5. [保存] をクリックします。

復元ポイントを作成する

1. [スタート] メニューの検索ボックスに、「復元ポイントの作成」と入力します。

2. 検索結果の一覧で [復元ポイントの作成] を選択します。

3. [作成] をクリックして、復元ポイントの作成手順に従います。

情報をバックアップした後で、使用したバックアップ方法に応じて情報を復元する

手動でバックアップした情報を復元する

1. [スタート] メニューの検索ボックスに 「regedit.exe」と入力して Enter キーを押します。 管理者のパスワードを要求するダイアログ ボックスが表示された場合はパスワードを入力して [OK] をクリックし、確認を要求するダイアログ ボックスが表示された場合は [続行] をクリックします。

2. レジストリ エディターで、[ファイル] > [インポート] の順にクリックします。

3. [レジストリ ファイルのインポート] ダイアログ ボックスで、バックアップ コピーを保存した場所を選択し、バックアップ ファイルを選択して [開く] をクリックします。

復元ポイントから復元する

1. [スタート] メニューの検索ボックスに、「復元ポイントの作成」と入力します。

2. 検索結果の一覧で [復元ポイントの作成] を選択します。

3. [システムの復元] を選択します。

------------------------------------------------------------------------------------------------

未提供?

Oracle Linux https://japan.zdnet.com/article/35121505/

SpectreMeltdown variant 3a CVE-2018-3640 Intel MicroCodeのみ対応

Spectre variant 4 CVE-2018-3639 Soft(OS)とIntel MicroCode

富士通のページ

http://www.fujitsu.com/jp/products/computing/storage/notice/cpu-201806.html

「投機的実行機能を持つCPUに対するサイドチャネル攻撃(CVE-2018-3639、CVE-2018-3640)」について

・データの改ざんの可能性はありません。

・攻撃者が本脆弱性を突くためには悪意あるプログラムを攻撃対象の装置上で実行することが必要になりますので、外部ネットワーク(インターネット等)からリモートアクセスをするだけではメモリデータを参照する行為はできません。

------------------------------------------------------------------------------------------------

2018/07/11

CVE-2018-3665 - Lazy FP はWindows Updateで7月の定例アップデートで完了

https://portal.msrc.microsoft.com/ja-jp/security-guidance/advisory/ADV180016

2.0 2018/07/10 マイクロソフトは、2018 年 7 月 11 日リリースの Windows のセキュリティ更新プログラムで CVE-2018-3665 - Lazy FP State Restore のリスク軽減策が提供されていることをお知らせします。これらの更新プログラムは、Windows Server 2008 R2、Windows Server 2012、Windows Server 2012 R2、および x64 ベース バージョンの Windows 7、Windows 8.1、および Windows 10 に適用されます。

2018/08

NUCにV3a、V4,V5対応BIOSの「GK0065.bio」が北のでF7キーからアップデートした。

2018/08/22

全てのPCにKBV2,V3対応Intel MicroCodeのKB4100347がWindows Updateからインストールされた。

因みにV3a、V4、V5向けのMicroSoftから提供されるIntel MicroCodeは「KB4346084」で、随時古いCPU向けに提供されるだろう。

2018/08/23

NUCはダブりになるので「KB4100347」を削除し、Show or hide updatesの 「wushowhide.diagcab」でWindows Update非表示にした。

BIOSの後にWindows OS内で「KB4100347」を読み込む事を無くしたので、ほんの少しは軽くなった、はずです。

http://www.hitachi.co.jp/hirt/publications/hirt-pub18001/index.html

Spectre & Meltdown Checker

端末でスクリプトをダウンロード

wget https://meltdown.ovh -O spectre-meltdown-checker.sh

spectre-meltdown-checker.shにに実行権限を付ける

chmod +x spectre-meltdown-checker.sh

スクリプトを実効

./spectre-meltdown-checker.sh

LIVA Z N4200

* CPU vulnerability to the speculative execution attack variants

* Vulnerable to CVE-2017-5753 (Spectre Variant 1, bounds check bypass): YES

* Vulnerable to CVE-2017-5715 (Spectre Variant 2, branch target injection): YES

* Vulnerable to CVE-2017-5754 (Variant 3, Meltdown, rogue data cache load): YES

* Vulnerable to CVE-2018-3640 (Variant 3a, rogue system register read): YES

* Vulnerable to CVE-2018-3639 (Variant 4, speculative store bypass): YES

* Vulnerable to CVE-2018-3615 (Foreshadow (SGX), L1 terminal fault): YES

* Vulnerable to CVE-2018-3620 (Foreshadow-NG (OS), L1 terminal fault): YES

* Vulnerable to CVE-2018-3646 (Foreshadow-NG (VMM), L1 terminal fault): YES

CVE-2017-5753 aka 'Spectre Variant 1, bounds check bypass'

* Mitigated according to the /sys interface: YES (Mitigation: __user pointer sanitization)

* Kernel has array_index_mask_nospec: UNKNOWN (couldn't check (couldn't extract your kernel from /boot/vmlinuz-4.4.0-137-generic.efi.signed))

* Kernel has the Red Hat/Ubuntu patch: UNKNOWN (couldn't check (couldn't extract your kernel from /boot/vmlinuz-4.4.0-137-generic.efi.signed))

* Kernel has mask_nospec64 (arm64): UNKNOWN (couldn't check (couldn't extract your kernel from /boot/vmlinuz-4.4.0-137-generic.efi.signed))

* Checking count of LFENCE instructions following a jump in kernel... UNKNOWN (couldn't check (couldn't extract your kernel from /boot/vmlinuz-4.4.0-137-generic.efi.signed))

> STATUS: NOT VULNERABLE (Mitigation: __user pointer sanitization)

CVE-2017-5715 aka 'Spectre Variant 2, branch target injection'

* Mitigated according to the /sys interface: YES (Mitigation: Full generic retpoline, IBPB (Intel v4), IBRS_FW)

* Mitigation 1

* Kernel is compiled with IBRS support: YES

* IBRS enabled and active: YES (for firmware code only)

* Kernel is compiled with IBPB support: YES

* IBPB enabled and active: YES

* Mitigation 2

* Kernel has branch predictor hardening (arm): NO

* Kernel compiled with retpoline option: YES

* Kernel compiled with a retpoline-aware compiler: YES (kernel reports full retpoline compilation)

> STATUS: NOT VULNERABLE (Full retpoline + IBPB are mitigating the vulnerability)

CVE-2017-5754 aka 'Variant 3, Meltdown, rogue data cache load'

* Mitigated according to the /sys interface: YES (Not affected)

* Kernel supports Page Table Isolation (PTI): YES

* PTI enabled and active: NO

* Reduced performance impact of PTI: NO (PCID/INVPCID not supported, performance impact of PTI will be significant)

* Running as a Xen PV DomU: NO

> STATUS: NOT VULNERABLE (Not affected)

CVE-2018-3640 aka 'Variant 3a, rogue system register read'

* CPU microcode mitigates the vulnerability: NO

> STATUS: VULNERABLE (an up-to-date CPU microcode is needed to mitigate this vulnerability)

CVE-2018-3639 aka 'Variant 4, speculative store bypass'

* Mitigated according to the /sys interface: YES (Not affected)

* Kernel supports speculation store bypass: YES (found in /proc/self/status)

> STATUS: NOT VULNERABLE (Not affected)

CVE-2018-3615 aka 'Foreshadow (SGX), L1 terminal fault'

* CPU microcode mitigates the vulnerability: N/A

> STATUS: VULNERABLE (your CPU supports SGX and the microcode is not up to date)

CVE-2018-3620 aka 'Foreshadow-NG (OS), L1 terminal fault'

* Mitigated according to the /sys interface: YES (Not affected)

* Kernel supports PTE inversion: strings: '': そのようなファイルはありません

NO

* PTE inversion enabled and active: NO

> STATUS: NOT VULNERABLE (Not affected)

CVE-2018-3646 aka 'Foreshadow-NG (VMM), L1 terminal fault'

* Information from the /sys interface:

* This system is a host running an hypervisor: NO

* Mitigation 1 (KVM)

* EPT is disabled: NO

* Mitigation 2

* L1D flush is supported by kernel: UNKNOWN (couldn't extract your kernel from /boot/vmlinuz-4.4.0-137-generic.efi.signed)

* L1D flush enabled: UNKNOWN (unrecognized mode)

* Hardware-backed L1D flush supported: NO (flush will be done in software, this is slower)

* Hyper-Threading (SMT) is enabled: NO

> STATUS: NOT VULNERABLE (this system is not running an hypervisor)

> SUMMARY: CVE-2017-5753:OK CVE-2017-5715:OK CVE-2017-5754:OK CVE-2018-3640:KO CVE-2018-3639:OK CVE-2018-3615:KO CVE-2018-3620:OK CVE-2018-3646:OK

Need more detailed information about mitigation options? Use --explain

A false sense of security is worse than no security at all, see --disclaimer

20181105追記

CVE-2018-5407 Intel-SA???

取り合えずはIntelのCPUの脆弱性が発覚し、調査中?と言う所ですね

Debian これはソフトウェアの問題ではなく、ハードウェアの問題です

Red Hat 取り合えずの緩和 : SMT /ハイパースレッディングを無効にします

20181105追記終わり

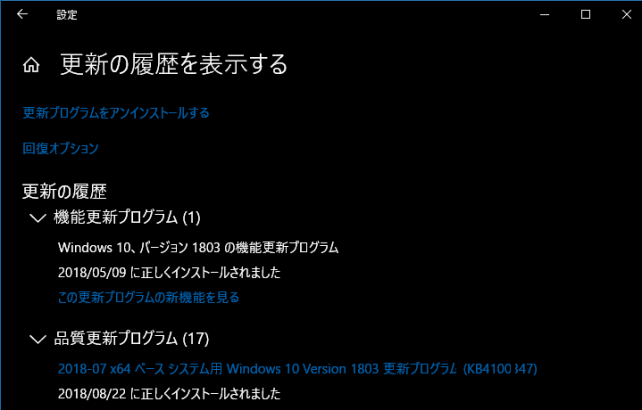

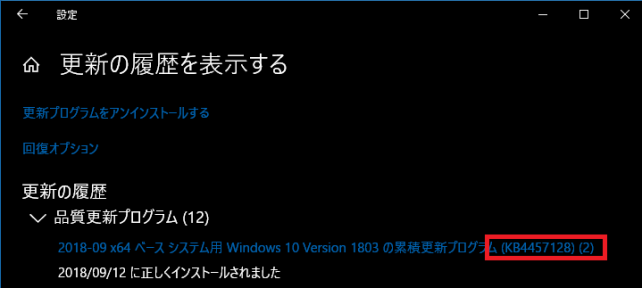

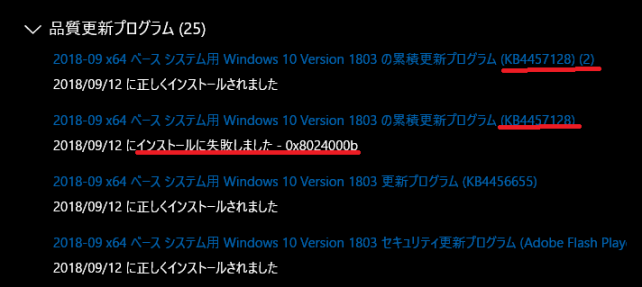

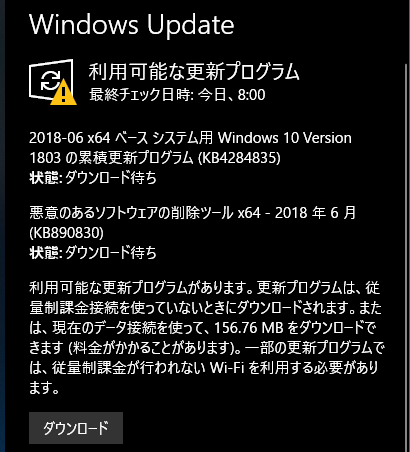

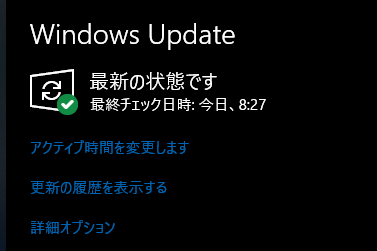

20180912 Windows Updateが変わった、1回では終わらなかった、ProとHomeの従量制課金データ接続

1回目

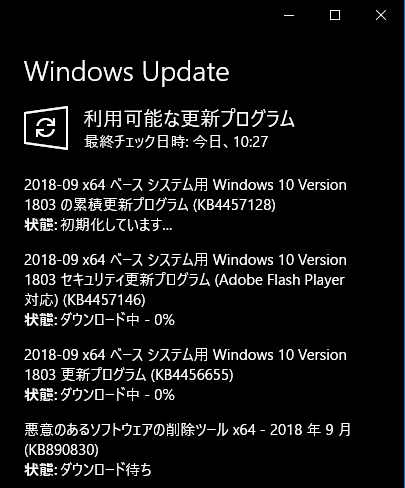

ダウンロードが複数のKBで行われ早くなった。

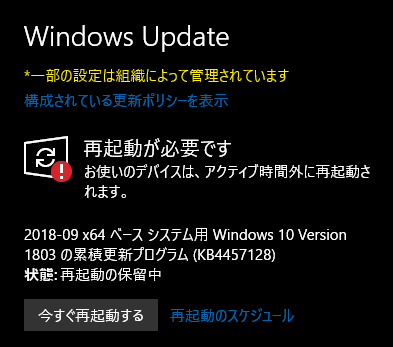

しかしKB4457128の累積アップデートがインストールが成功しても、再起動無しで、ビルド番号も17134(228)のままでアップデートされない。

2回目

再度アップデートを試すと…

KB4457128のダウンロードされ、再起動後にビルド番号も17134(285)に更新された。

KB4457128は2回「(2)」アップデートされたことになってる、失敗では無いのです?

最新のビルド番号の確認は、「Windows 10 の更新履歴」で。

https://support.microsoft.com/ja-jp/help/4099479/windows-10-update-history

Home 従量制課金データ接続でのWindows Update

・レジストリの設定での銃調整課金データ接続の設定

1. コルタナの検索窓で「Regedit」と入力し、①レジストリエディターを立ち上げる。

2.レジストリエディターの左ペインで

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\DefaultMediaCost

に行き、「DefaultMediaCost」をクリックし選択します。

3. 次に「DefaultMediaCost」を右クリックし、ポップアップしたWindowの「アクセス許可」をクリックし、②「DefaultMediaCostのアクセス許可」を出します。

4. 次に②「DefaultMediaCostのアクセス許可」の右の下の方に有る「詳細設定」をクリックし③「DefaultMediaCostのセキュリティの詳細設定」を出します。

5. 次に③「DefaultMediaCostのセキュリティの詳細設定」の一番上に有る「所有者: TrustedInstaller 変更(C)」をクリックし、④「ユーザーまたはグループの選択」を出します。

6. 次に④「ユーザーまたはグループの選択」の「選択するオブジェクト名を入力してください」の欄に「Administrators」と入力し、「OK」ボタンをクリックします。

「DefaultMediaCostのセキュリティの詳細設定」の所有者:がAdministrators(XXXXX\Administrators)に変わり、「OK」ボタンをクリックします。

7. ②「DefaultMediaCostのアクセス許可」の「グルうーぷ名またはユーザー名(G)」の下にAdministrators(XXXXX\Administrators)が出てるので選択し、「フルコントロール」の許可にチェックを入れて、右下の「適用」ボタンをクリックし、最後に「OK」ボタンをクリックじます。

8. ①レジストリエディターの右ペインの「Ethenet」をダブルクリックにて開き、値のデータを「2」に変更して「OK」をクリックします。

・Windows Updateの状況

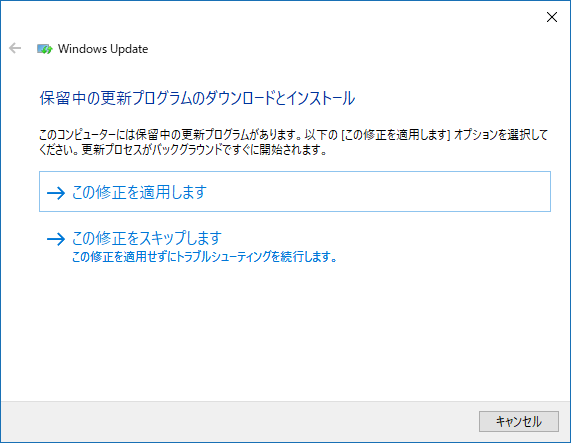

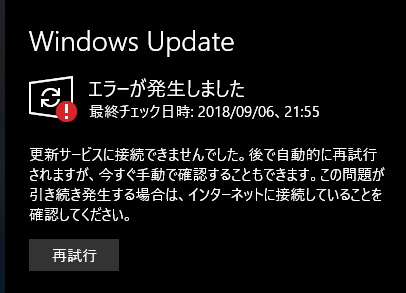

エラーで制御してる?のか?

Windows Updateの「トラブルシューティングツール」を実行します

月例のWindows Updateを検出した様です、「この修正を適用します」をクリック

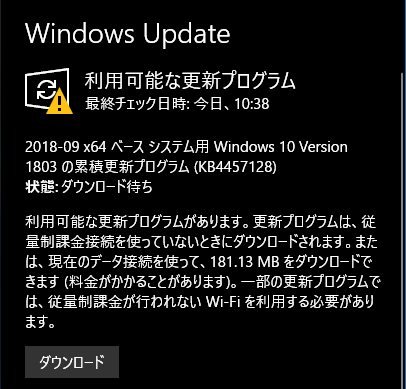

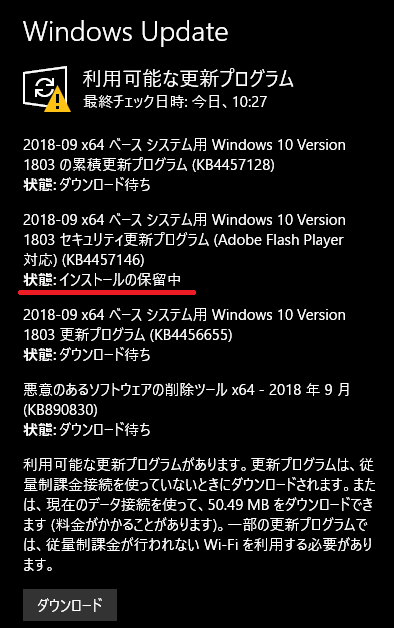

Windows Updateの「更新プログラムのチェック」ボタンを押すと出て来ましたが、下に「ダウンロード」ボタンが有るにも関わらず 、ダウンロードした後の「インストールの保留中」が1件有りますね?

「ダウンロード」ボタンをクリックして、ダウンロードが始まりました、複数のKBが同時にダウンロードしてますね。

2回目の累積更新プログラムの「ダウンロード待ち」になり、「ダウンロード」ボタンをクリック

「今すぐ再起動する」をクリック

結果は? 履歴は一度失敗してます、そして2回累積をインストールしてます。

Intel CPU脆弱性対応 KB4100347 Intel MicroCode For 1803、 Ivy BridgeとSandy Bridgeも対応になった

IntelがCPU脆弱性対応のIntel MicroCodeの提供をSandy Bridge以降のCPうに対して提供している。

MicroSoftが業界対応としてWindows 10 1803向けに「KB4100347」で所有PCのIvy Bridge対応となった。

これで殆どのPCを1803に移行出来る。

※1709用の「KB4090007」2018/05/15現在Haswellまでの対応

・ダウンロード Windows Updateカタログ KB4100347

IE向け https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4100347

IE以外 https://www.catalog.update.microsoft.com/Search.aspx?q=KB4100347

・対応CPU表のページ KB4100347: Intel microcode updates

対応表の中にAtom系が出てこないんだけど。

Intelはかなり早く対応MicroCode出したんだけどMicroSoftは提供してくれて無い!

J3160、N3050に試しにインストールしてみる?

非対応ならエラーで弾かれるハズなんだけど???

・インストール方法

簡単です、ダウンロードしたファイルをダブルクリックで指示に従うだけです。

・確認方法(PowerShell管理者権限)

下記のそれぞれの行をPowerShellにペースト後に「Enter」キーを押し、質問事項には「A」を入力します。

Technet ScriptCenter から PowerShell モジュールをインストールします。

https://aka.ms/SpeculationControlPS にアクセスします

SpeculationControl.zip をローカル フォルダーにダウンロードします。

内容をローカル フォルダー (C:\ADV180002 など) に抽出します

# Save the current execution policy so it can be reset

$SaveExecutionPolicy = Get-ExecutionPolicy

Set-ExecutionPolicy RemoteSigned -Scope Currentuser

CD C:\ADV180002\SpeculationControl

Import-Module .\SpeculationControl.psd1

Get-SpeculationControlSettings

以下はリセット作業

# Reset the execution policy to the original state

Set-ExecutionPolicy $SaveExecutionPolicy -Scope Currentuser

20180613追記

PowerShellのみ

PS> Install-Module SpeculationControl

1.0.8バージョンが出てるみたいなので「 -Force」を追加

PS> Install-Module SpeculationControl -Force

PS> # Save the current execution policy so it can be reset

PS> $SaveExecutionPolicy = Get-ExecutionPolicy

PS> Set-ExecutionPolicy RemoteSigned -Scope Currentuser

PS> Import-Module SpeculationControl

PS> Get-SpeculationControlSettings

PS> # Reset the execution policy toi the original state

PS> Set-ExecutionPolicy $SaveExecutionPolicy -Scope Currentuser

成否の内容は確認中

① ECS LIVA X²(LIVAX2-4/64-W10)はHomeなので1803になってるが、N3050なので対応表には載って無いですが・・・

インストール出来ちゃいました、エラーが出ると思ったのですが?

PowerShellで確認しましたが、Spectorの5715はFakseでした。

「プログラムと機能」から「KB4100347」を削除しましたが、

ままで消えませんでした。

Windows Updateでは「正しくインストールされました」の ままの状態です。

② Core i7 4770K Haswell ASUSがH87I-PLUSのCPU脆弱性対応UEFIを出さないと言った

③ Core i5 3570K Ivy Bridge ASRock B75M-ITX(Beta版以前の未検証と思われるVer2.00を貰ったが試す気になれないのでKB4100347を入れた)

勿論上記②と同様にOKになりました!

2018/05/22追記

“Variant 3a”と“Variant 4”の2件、Microsoftは緩和策を準備中?

“Spectre”脆弱性の新しい亜種、各ベンダーが一斉に製品への影響と回避策を案内

“Variant 3a”と“Variant 4”の2件、Microsoftは緩和策を準備中

https://forest.watch.impress.co.jp/docs/news/1123104.html

新たなKB4XXXXXXが出て来るのを待つしかない。

ところで、ネクストジェネレーションって脆弱性は何処へ行ったの?

Intelからのリリース

Q2 2018 Speculative Execution Side Channel Update

https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00115.html

私の影響を受けPCは?

3rd generation Intel® Core™ processors IvyBridge

4th generation Intel® Core™ processors Haswell

N4200 Liva Z

何故か今回はIntel Atom Z Seriesが入ってるのに、N3050(Liva X2)とかJ3160(J3160NH)が入ってない???

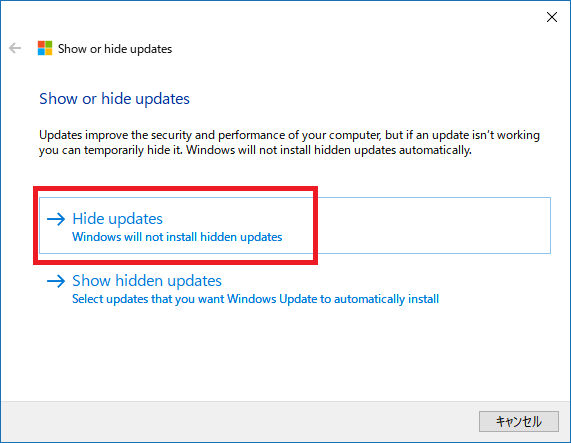

Homeバージョンで機能更新を止められる? 今回は失敗しましたが、次回は順番を変えて挑戦します。

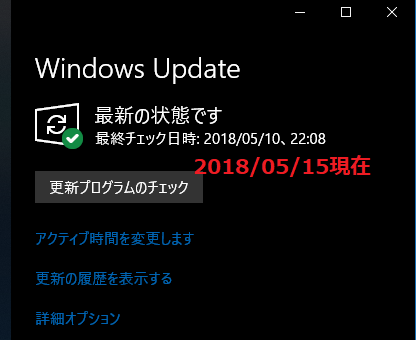

挑戦しようとしたのはLIVA X²(LIVAX2-4/64-W10)で、機能更新Update途中で思いついたので今回は失敗しました、元々入れるつもりだったので影響は無いですが。

前提として、「従量制課金接続として設定」を行います。

この設定で、勝手にWindows Updateが更新対象をダウンロードまで行わなくなります。

Updateの有無を確認しようとはするのですが、2,3秒で前回Updateの有無を確認した日付に戻ります。

ここで、Windows Updateで「更新プログラムのチェック」ボタンを押すと、元には戻せません。

累積更新とか機能更新アップデートの様なファイルサイズの大きい物は「ダウンロード待機」状態となり、「ダウンロード」ボタンが出てきます。

「ダウンロード」ボタンを押そうが、PCを再起動しようが、「Show or hide update」を使おうがインストールされました。

①Windows Updateで更新が始まっていない事を確認。

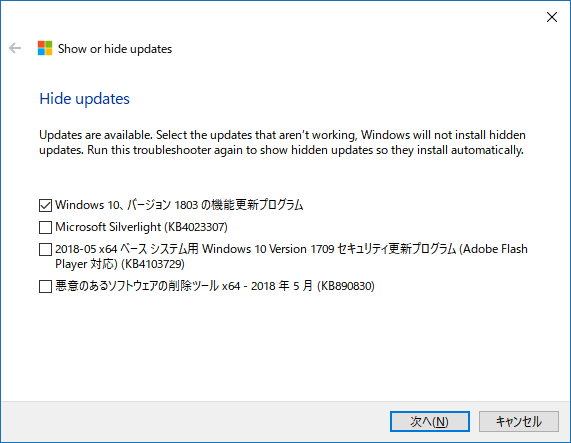

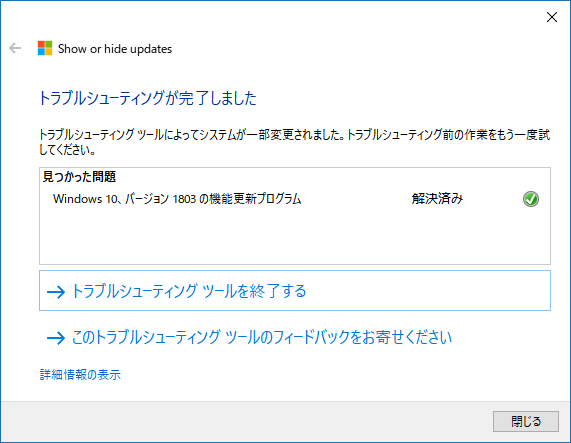

②「Show or hide update」は下記アドレスからダウンロードし実行し、機能更新Updateを止めます。

http://download.microsoft.com/download/F/2/2/F22D5FDB-59CD-4275-8C95-1BE17BF70B21/wushowhide.diagcab

③PCを再起動

④Windows Updateで「更新プログラムのチェック」ボタンを押す。

で、確認出来るでしょう。

この時に1709の場合は、累積更新のKB4103727が現れれば目論見通りですが。

方法としては下記の「失敗した手順」の順番を変えるだけです。

①Windows Updateで更新が始まっていない事を確認。

②-1「更新プログラムのチェック」ボタンを押してしまった、容量の少ない物はダウンロードを完了し、容量の多い物は「ダウンロードを待機しています」になり、機能更新Updateは初期化が始まっていますね。

②-2 機能更新Updateも「タウンロードを待機してます」になりました。

③-1「Show or hide update」は下記アドレスからダウンロードし実行します。

http://download.microsoft.com/download/F/2/2/F22D5FDB-59CD-4275-8C95-1BE17BF70B21/wushowhide.diagcab

③-2「次へ」ボタンをクリック

③-3「Hide updates」をクリック

③-4「1803の機能更新プロフラム」にチェックを入れ、「次へ」ボタンをクリック

③-5 完了ですが・・・、ここでPCの再起動を行いましたが・・・

④Windows Updateを開いてみると結局は「機能更新Update」が現れインストールせざるを得ませんでした、下記はWindows Updateを立ち上げ後に最終的にダウンロード待ちになりました、のでインストールし1803にアップデートしました。

設定が初期化された?(Homeのレジストリでの従量制課金データ接続をオン設定も)

・LIVA X² Home 64Bit Windows Update経由

「Windows Update」で従量制課金データ接続の確認で、「詳細オプション」をクリック

「オフ」になってます、何度も何度も「オン」に設定しようとしても数秒後には戻ります???、何故???反転してないので設定出来るハズですが???、Homeの仕様ですかね?

レジストリーで設定してみる事にしました、下記のページを参考にしました。

https://yamahide.biz/archives_150.html

私のレビューは簡単に。

1. コルタナの検索窓で「Regedit」と入力し、①レジストリエディターを立ち上げる。

2.レジストリエディターの左ペインで

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\DefaultMediaCost

に行き、「DefaultMediaCost」をクリックし選択します。

3. 次に「DefaultMediaCost」を右クリックし、ポップアップしたWindowの「アクセス許可」をクリックし、②「DefaultMediaCostのアクセス許可」を出します。

4. 次に②「DefaultMediaCostのアクセス許可」の右の下の方に有る「詳細設定」をクリックし③「DefaultMediaCostのセキュリティの詳細設定」を出します。

5. 次に③「DefaultMediaCostのセキュリティの詳細設定」の一番上に有る「所有者: TrustedInstaller 変更(C)」をクリックし、④「ユーザーまたはグループの選択」を出します。

6. 次に④「ユーザーまたはグループの選択」の「選択するオブジェクト名を入力してください」の欄に「Administrators」と入力し、「OK」ボタンをクリックします。

「DefaultMediaCostのセキュリティの詳細設定」の所有者:がAdministrators(XXXXX\Administrators)に変わり、「OK」ボタンをクリックします。

7. ②「DefaultMediaCostのアクセス許可」の「グルうーぷ名またはユーザー名(G)」の下にAdministrators(XXXXX\Administrators)が出てるので選択し、「フルコントロール」の許可にチェックを入れて、右下の「適用」ボタンをクリックし、最後に「OK」ボタンをクリックじます。

8. ①レジストリエディターの右ペインの「Ethenet」をダブルクリックにて開き、値のデータを「2」に変更して「OK」をクリックします。

2018/05/15現在、Windows UpdaeはPC起動後に更新を確認するも、2、3秒で最終チェック日時は前の状態に戻りました。

次回定期のWindows Updateで成否が判明すると思います。

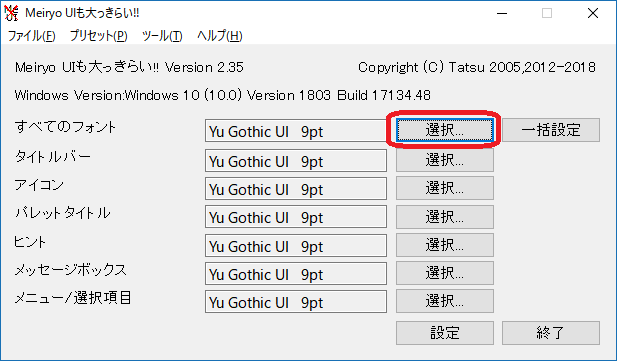

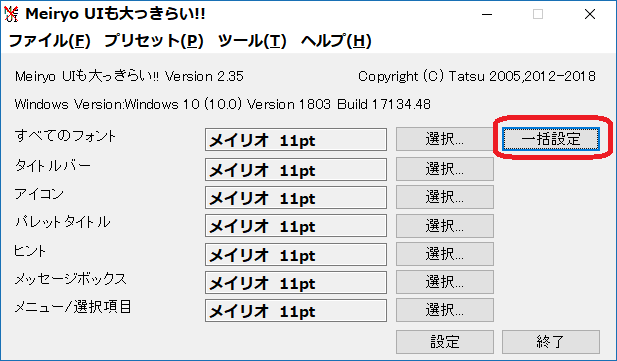

ソフト「 Meiryo UIも大っきらい!!」でフォントの変更、下記のアドレスからダウンロードします。

http://tatsu.life.coocan.jp/MySoft/WinCust/index.html

Meiryo UIも大っきらい!!」を実行し、「選択」ボタンをクリック。

好みのフォント、スタイル、サイズを選択し、「OK」ボタンをクリックします、

「一括設定」ボタンをクリック

設定前後(左Before、右 After)です、視力の弱い私には「NT3.51」から行っています。

タスクバーの「IME」アイコンを右クリックし「プロパティ」をクリックしたが、設定はチェックされてなかった、この項目を確認後に設定が有効になったのか?頻繁には現れなくなった。

しかし、Acobe Reader DCのアップデート時に「A」が一瞬現れた

KB4100347の削除時にみ「A」が一瞬現れました。

「構成」ボタンから設定し直しました。

マウスの大きさが標準に戻された。

①ハイバネーションは有効化されなかった。

「hiberfil.sys」は復活しなかった。

因みに、ハイバネーションを無効化は下記です。

管理者権限でコマンドプロンプトを立ち上げ

powercfg.exe /hibernate off

を実行する、搭載メモリーとほぼ同じ容量の「C:\hiberfil.sys」ファイルが削除される。

再起動が必要

・64Bit 初代NUC BOXDC3217IYE Ivy Bridege 2C4T 1.8GHz TB無し SATA-SSD

インストール時間: 1時間15分

インストール時間に影響を受ける項目

・2018-05 x64 ベース システム用 Windows 10 Version 1803 の累積更新プログラム (KB4103721) 326.5MBのダウンロードとインストールを含む

・CPU脆弱性対応UEFI(CPUとストレージ速度の低下)

・インストール時の情報をマイクロソフトに送信

初期化された設定

一部のフォントが初期化された

復元ポイントが無効にされた

マウスの大きさが標準に戻された

ペイント

作動内容が変わった?

IME入力モード切替の通知(表示無しには出来ず何かの拍子で現れる、PowerShell起動時に出る)

前回初期化もしくは変更が必要だった設定

グループポリシーの初期化は無し

ハイバネーションは有効化されなかった

・64Bit Core i7 4770K Haswell 4C8T 3.5GHz TB3.9GHz SATA-SSD

インストール時間: 34分

インストール時間に影響を受ける項目

・2018-05 x64 ベース システム用 Windows 10 Version 1803 の累積更新プログラム (KB4103721) 326.5MBのダウンロードとインストールを含む

初期化された設定

一部のフォントが初期化された

ペイント

作動内容が変わった?

IME入力モード切替の通知(表示無しには出来ず何かの拍子で現れる、PowerShell起動時に出る)

前回初期化もしくは変更が必要だった設定

復元ポイントが有効化のまま

マウスの大きさが特大黒色のまま

グループポリシーの初期化は無し

ハイバネーションは有効化されなかった

・64Bit Core i5 3570K Ivy Bridge 4C4T 3.4GHz TB3.8GHz SATA-SSD

インストール時間: 1時間05分

初期化された設定

一部のフォントが初期化された

ペイント

作動内容が変わった?

IME入力モード切替の通知(表示無しには出来ず何かの拍子で現れる、PowerShell起動時に出る)

前回初期化もしくは変更が必要だった設定

復元ポイントが有効化のまま

マウスの大きさが特大黒色のまま

グループポリシーの初期化は無し

ハイバネーションは有効化されなかった

・64Bit Atom Celeron J3160 4C4T 1.6GHz TB2.24GHz SATA-SSD

インストール時間: 1時間40分

インストール時間に影響を受ける項目

・2018-05 x86 ベース システム用 Windows 10 Version 1803 の累積更新プログラム (KB4103721) 148.6 MBのダウンロードとインストールを含む

初期化された設定

一部のフォントが初期化された

復元ポイントが無効にされた

ペイント

作動内容が変わった?

IME入力モード切替の通知(表示無しには出来ず何かの拍子で現れる、PowerShell起動時に出る)

前回初期化もしくは変更が必要だった設定

マウスの大きさが特大黒色のまま

グループポリシーの初期化は無し

ハイバネーションは有効化されなかった

・32Bit Core2Duo Celeron E3200 2C2T 2.4GHz SATA2(3.0GHZ)-SSD

インストール時間: 1時間05分(インストール時にエラーが3回を含まず)

初期化された設定

一部のフォントが初期化された

ペイント

作動内容が変わった?

IME入力モード切替の通知(表示無しには出来ず何かの拍子で現れる、PowerShell起動時に出る)

前回初期化もしくは変更が必要だった設定

復元ポイントが有効化のまま

マウスの大きさが特大黒色のまま

グループポリシーの初期化は無し

ハイバネーションは有効化されなかった

・初期化される?かは分からないが、少し気になった板ブラウザが左端から少し離れて起動する設定(2018/06/11追記)

「HKEY_CURRENT_USER/Control Panel/Desktop/WindowMetrics/PaddedBorderWidth」

を「-60」から「-1」に変更で殆ど隙間が無くなる、と思われる。

Homeバージョンでレジストリの従量制課金データ接続をオンにして、その後のWindows Update状況

2018/06/08

ProでWindows UpdateにFlash Playerの更新がイレギュラーで発生したので、Homeを確認。

1.「更新プロフラムのチェック」ボタンに触れずにいると、Updateは無しと出た?

2.Flash Playerの更新KB4287903が有るので、「更新プロフラムのチェック」ボタンをクリック

3.品質の累積アップデート「KB4100403」とFlash Playerの更新「KB4287903」を検出する

4. 「KB4100403」のダウンロード待機と「KB4287903」インストール保留中になり、「ダウンロード」ボタンが現れ、クリックする

5.「再起動」ボタンが現れクリック

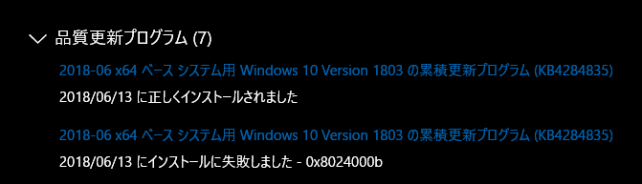

一度、累積アップデート「KB4100403」は失敗してる、「KB4100403」が入った事でOSビルドは17134.81に上がった。

他の人のHomeバージョンではは、2018/05/25に「KB4100403」が来てるらしいが・・・

何時も不思議に思っている。

2018/06/13

1. 見逃したのかも知れないが、Windows Updateの更新を確認しにいっていない(日付の今日になっていない)。

多分だが一度確認を行ったのだが下の方のエラー0x8024000bになっていると思われる。

ので、「更新プログラムのチャック」ボタンをクリックする。

2. ダウンロード待ちの状態で、「ダウンロード」ボタンが現れクリックする。

3. 累積のみインストールを完了する為に再起動が必要の様で「今すぐ再起動する」ボタンが現れクリックする。

4. 累積のKB4284835は一度失敗している。

5. 「更新プログラムのチャック」ボタンが表示されない事が有る。

2018/07/11

今日も上記0の2018/06/13と同じ状況だった。

1803 Spring Creators Updateで気になった機能は?

ディスクがeMMCの機種ではフリーズ状態だったのが、超ぅ快適に感じますね!!!

まだこの項目は作成中です。

① (3)「診断データビューアー」でプライバシー保護を確認

http://tech.nikkeibp.co.jp/atcl/nxt/column/18/00248/040600002/?P=4

② Windows Defender Application Guard(WDAG)

Windows Defender Application Guard で Microsoft Edge を最もセキュアなブラウザーに

Windows Defender Application Guardで実現するセキュアなブラウジング環境――Windows 10の新しいセキュリティ機能(その2) (1/2)

http://www.atmarkit.co.jp/ait/articles/1801/16/news019.html

WDAG要件

https://yamanxworld.blogspot.jp/2018/04/windows-10-18031713373-wdag.html#more

Microsoft Edge にスタンドアロンモードのメニュー(新しい Application Guard ウィンドウ)を出すためには、レジストリ(↓)の IsHvsiStandaloneMode を 0 から 1 に変更すればいいらしい。

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Hvsi\IsHvsiStandaloneMode:1

バージョン 1709 のときと同様に、システム要件を満たしていない場合は、公式ドキュメントの FAQ にあるシステム要件緩和レジストリを設定してあげることで、インストール&評価できます(あくまでも評価目的)。

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Hvsi\SpecRequiredProcessorCount:コア数要件(既定は 4 コア)

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Hvsi\SpecRequiredMemoryInGB:メモリ要件(既定は 8 GB)

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Hvsi\SpecRequiredFreeDiskSpaceInGB:ディスク空き要件(既定は 5 GB)

1830 Pro WDAG

http://www.atmarkit.co.jp/ait/articles/1805/10/news015.html

VAIOでの設定例を参考に設定していきます。

[Windows 10] Windows Defender Application Guard (WDAG) について

https://solutions.vaio.com/3419

上記のページには「Windows Defender Application Guard(WDAG)とは、Hyper-V の仮想化技術を利用してMicrosoft Edge の動作環境を悪意あるプログラムから保護し、今まで以上に安全にMicrosoft Edge を利用することが可能になる技術です。」と書かれています。

・Hyper-V(BIOSでの設定)が有効かを確認

コルタナの検索バーで「msinfo32.exe」入力し実行

上記3項目が「はい」ならOKみたいです。

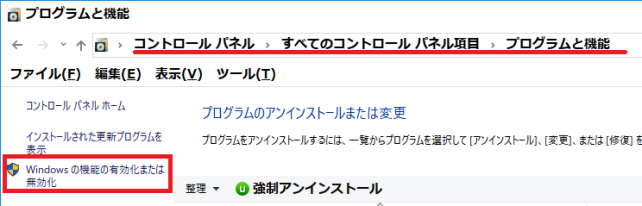

・Windowsの機能でHyper-Vプラットフォームを有効にする

「Hyper-V」と「Windows defender Application Cuard」にチェックを入れると下記の様に。

再起動が必要です。

・「Windows defender Application Cuard」を試す

Edgeの右上の「…(設定など)」をクリックし、「新しいApplication Guardウインドウ」をクリック

これは良く分からないです、「続行」してみます。

Edgeの機能がかなりの数制限されていますね。

詳細設定でも暗転して使用出来ない項目が多いですね。

セキュリティ優先になり、制限も多く私の使い方では実用には程遠い感じです。

Defenderが凄い!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

「他のセキュリティ対策ソフトはもういらない」とアピールするWindows Defenderの現状 (1/4)

http://www.itmedia.co.jp/pcuser/articles/1804/10/news027.html

Windows Defender ウイルス対策が企業で最も採用されている理由

Windows Defender Application Control

Windows Defender Device Guard 認められたアプリ以外の実行を防ぐ機能

Windows Defender Credential Guard 資格情報をOSの実行領域とは分けて保存することでマルウェアの攻撃を防ぐ機能

Windows Defender Advanced Threat Protection ATP

親父PCに障害発生!2018/06/07

自動サインイン設定にしているが、サインイン後にマウスカーソル以外ブラックアウト状態に。

一応、「Ctrl」+「Alt」+「Del」キーでサインアウト後に、パスワード入力で再度サインインでは解消できるが、電源断(完全シャットダウン)後の起動時に再現される状態です。

下記のページが参考になりそうです。

「Windows 10 にアップグレード後、黒い画面が表示される場合の対処法」

原因追及は後程

親父が7時間程使用した後に、試しに電源投入から起動してみた所???

何故かブラックアウトしなくなった。

Acronis Ransomware Protection が削除出来ない?

上記のブラックアウト現象の解消方法に「常駐ソフトの削除」が有ったので「Acronis Ransomware Protection」を削除してみよう、と思ったのだが、プログラムと機能に「Acronis Ransomware Protection」が現れない、ので削除出来ないぞ。

アプリと機能にも表れない、のでインストールして現れたら削除出来る?かな???

https://www.acronis.com/ja-jp/personal/free-data-protection/ から「AcronisProtectionSetup.exe」をダウンロードしてダブルクリックしてインストールをしようとしたがインストール出来ないでAcronis Ransomware Protectionが立ち上がってしまった。

次に、タスクバーにあるAcronis Ransomware Protectionを右クリックして「オフ」にしてから「AcronisProtectionSetup.exe」をダブルクリックしたら、アンインストール画面が出てきた。

削除出来る事が確認出来たのでアンインストールは止めました。

Windows10 1803が悪いのか?Acronis Ransomware Protectionが悪いのか???

何れにせよ1709から1803に機能アップデートしてから見えなくなったと思うので、やはりWindows10の方が原因だと思う。

まあ、Acronisもインサイダーで検証したのかな?、悪く考えるとウイルス化しちゃってる、とも言える。

1809、RS5で気になる機能

本来のレビューでは有りませんが、利用すると思うので。

・ システムのフォントサイズを大きくする機能が追加 ~「Windows 10 RS5」Build 17692

hhttps://forest.watch.impress.co.jp/docs/news/1127793.html

システムのフォントサイズを大きくする機能が追加。「設定」アプリの[簡単設定]-[ディスプレイ]セクションに新設されたスライダーを操作するだけで、OSやWin32アプリ、UWPアプリのフォントサイズを調整できるようになった。システム全体のスケーリング設定を変更することなく、テキストのサイズだけを大きくすることができるのがポイント

https://forest.watch.impress.co.jp/img/wf/docs/1127/793/image1_s.jpg

時刻がずれる

多分、電池交換が必要だろう、けど応急処置。

インターネット接続時ならタスクバーの時計を右クリックして、「日付と時刻の調整」- 「時刻を自動的に設定する」ボタンのオフ/オンで取りに行くんだけど、毎日は面倒くさい。

なので、インターネット接続限定で、PC起動時に時刻の同期設定をしてみよう。

① 「コントロールパネル」 - 「管理ツール」 - 「サービス」 - 「Windows Time 」 - 「右クリックでプロパティ」 - 「全般タブ」 - 「スタートアップ」の種類を自動(遅延開始)に設定する(既定値は手動)

② 「コントロールパネル」 - 「管理ツール」 - 「タスクスケジューラ」 - 「タスクスケジューラ ライブラリ」 - 「Microsoft」 - 「Windows」 - 「Time Synchronization」 - 「右窓のSynchronizeTime」を右クリックで無効に設定(既定値は有効、カスタムトリガー)

これでOKのハズです。

電池を何処で買おうかな?

単にコイン電池(CR2032)なら100均で2個入りが売ってるが、今回の電池は電池にケーブルと接続端子が付いたノートPCで良く見かけるタイプ。

Amazonnとかで「COMS CR2032」で探すと500円~、ノートPCタイプの電池を使用しているPCが4台あるので、寿命が心配だがAliExpressで5個入り数ドルのやつでも買おうかな。

20180927追記

ボタン電池を交換したら時間はズレなくなった!

因みに古いボタン電池は3.0V、新しいボタン電池は3.3Vだった。

-

購入金額

0円

-

購入日

2018年04月10日

-

購入場所

MicroSoft Windows Update

ZIGSOWにログインするとコメントやこのアイテムを持っているユーザー全員に質問できます。