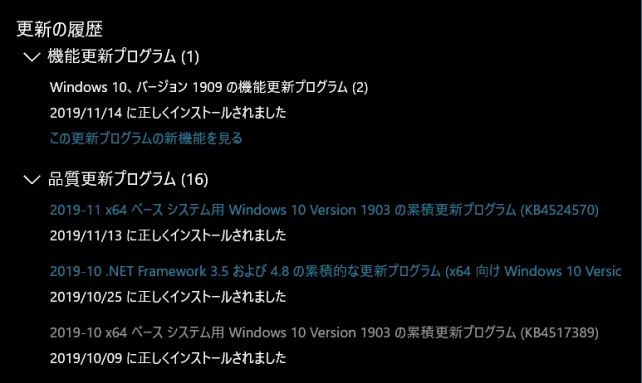

11月定例の1903向け「KB4524570」の累積アップデートでは異常に時間が必要であった。

J3160のAtomなどは10時間、夕方17時に開始し真夜中の3時に終わった。

ネットの情報によると1903から1909へのアップデートは「簡単かつ早い」との事だし、1903のビルド番号18352.476から1909の18353.476へと「1」上がるだけで機能更新は無い、との事なので機能更新延長期間を外し1909へアップデートする事にした。

速報として、普通の累積あっうぷデート「KB4524570」で10時間必要だったJ3160noAtom機で「7分」だった。

私の場合Proバージョンは機能更新を365日延期しているので、機能更新延期日を「0、ゼロ」設定変更でWindows Update経由で簡単に素早く出来る。

・グループポリシーを未構成に変更

「グループポリシー」をタスクバーの検索する - 「グループポリシーの編集」 - 「コンピューターの構成 」-「 管理用テンプレート」- 「Windowsコンポーネント」- 「Windows Update」 - 「Windows Update for Business」 - 「プレビュービルドや機能更新プログラムをいつ受信するか

そしてPCを再起動したのがが、Windows Updateは「365日」のまま???

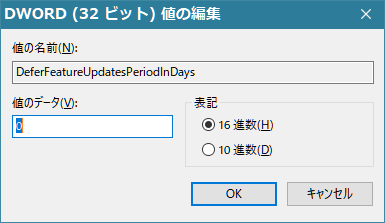

レジストリエディタ(regedit)で変更

コンピューター\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsUpdate\UX\Settings¥DeferFeatureUpdatesPeriodInDays」の値を「0」(ゼロ)にする必要が有る

やっと機能更新延長が0ぜロになりました

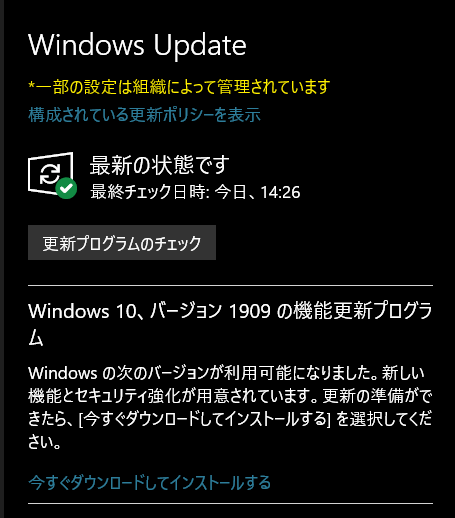

「更新プログラムのチェック」ボタンをクリックすると1909が出てきました。

上記の「今すぐダウンロードしてインストールする」をクリックすると短時間でアップデートできました、しかし(2)と言うのが分からない、1回しかやってないぞ???

因みに

高速PCでは2分以下、J3160でも7分でした

一応確認、Windows 10 Pro 1909 OSビルド18363.476が得られました。

次の「20H1」と呼ばれる機能更新アップデートは大規模なので延期を365日に設定しました。

HomeバージョンをISOファイルから1903を1909へ

ISOをダウンロードからインストール

https://www.microsoft.com/ja-jp/software-download/windows10

上記アドレスの「ツールを今すくダウンロード」ボタンをクリックして、「MediaCreationTool1903.exe」の起動からISOファイルをダウンロードし、マウントし、「Setup.exe」を実行してインストールする。

ISOファイルのバージョン確認(管理権限でコマンドプロンプト)

ISOファイルをエクスプローラーでマウント、ドライブ名を確認、下記のDはドライブ名で自分の環境で変更する事

dism /Get-WimInfo /WimFile:D:\sources\install.esd /index:1

または

dism /Get-WimInfo /WimFile:D:\sources\install.wim /index:1

1.Windows UserAgentでダウンロード

※Chrom等のブラウザではUserAgentを変更出来る拡張機能が有る。

Windows.iso

Home/Education/Pro向けらしい。

2.Linux UserAgentでダウンロード

上記アドレスで1909のISOファイルがダウンロード出来る。

※Chrom等のブラウザではUserAgentを変更出来る拡張機能が有る。

Win10_1909_V1_Japanese_x64.iso

Home/Education/Pro/Pro Educasion/Pro for Workstations向けらしい、

2019年11月の定例Windows Updateが余りにも時間を要した為、このHomeバージョンは機能更新アップデートでは公開直後に降ってきていたのでWindows Updateの代わりにISOファイルで機能更新アップデートを行った。

確認項目、今までに機能更新アップデートで初期化された項目を確認

初期化された項目

・デスクトップフォント

MeiryoUIも大っきらい!!で(メイリオ、太字、11pt)に修正

http://tatsu.life.coocan.jp/MySoft/WinCust/index.html

・「設定」 - 「個人設定」 - 「フォント」 - 「ClearTypeテキストの調整」

・「コントロール パネル」 - 「システム」 - 「システムの保護」を有効にした

空き容量が少ないと無効にされる様である

(空き容量は23.2GBと過去最大、Windows10の必要容量が減ってきたのか?それとも圧縮しているのか?)

・「設定」 - 「ネットワークとインターネット」 - 「接続プロパティの変更」 - 「従量制課金接続」がオフになったのをオンに

Homeバージョン向けグループポリシー設定ツール Policy Plus

ダウンロード(GitHub公開なので怪しくは無いと思います)

https://github.com/Fleex255/PolicyPlus#download

使い方の説明ページ

https://www.gigafree.net/system/registry/Policy-Plus.html

インストール無しに単体で動きます

管理テンプレートのダウンロード(MicroSoft)

ダウンロードしたらダブルクリックでインストールする

管理テンプレートを読み込む

「File」-「Open ADMX Folder」-「Brows」ボタンで下記のフォルダーから読み込む

C:\Program Files (x86)\Microsoft Group Policy\

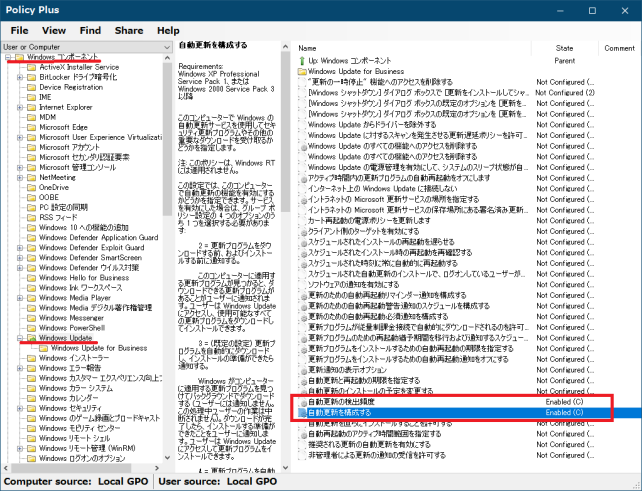

Homeで取りあえずはWindwos Updata関連が不満なので利用

自動更新の検出頻度を1時間

自動更新を構成するを2.ダウンロードと自動インストールを通知(自動メンテナンス時にインストール)

に設定してます。

日が浅いので作動するのかは未確認です

Proバージョンでは無いのでWindows Update for Bussinessでの機能更新アップデートの延期は動かない、と言われています。

Windows10 1909と同日に出て来たIntelの77件の脆弱性

Intel® Product Security Center Advisories

https://www.intel.com/content/www/us/en/security-center/default.html

上記のアドレスでIntelは脆弱性の発表を行っています。

毎月ほぼ現地アメリカ時間の第二火曜日の定例のWindows Updateに合わせて発表されます。

私の場合、上記を読み込んだ結果はCoffee Lakeのみの新たなBIOS待ちと、OSとソフトのアップデート待ちと判断しました。

Haswellも一部影響が有る様ですが手持ちのMBはQシリーズでも無くCPUは非vPro対応CPUなので関係なし、Coffee LakeのPC1台のみ影響。

、

IT Mediaに分かりやすい記事が有りました

https://www.itmedia.co.jp/enterprise/articles/1911/13/news084.html

今回のアップデートでは、2019年5月に判明した「Microarchitectural Data Sampling(MDS)」別名「ZombieLoad」)の脆弱性に関連して、「TSX Asynchronous Abort」(TAA)と呼ばれる脆弱性(CVE-2019-11135)にも対処。MDS、TAAはいずれも「Meltdown」「Spectre」と呼ばれる脆弱性と同様に、投機的実行の仕組みを悪用して情報を盗み出す「サイドチャネル攻撃」に利用される可能性が指摘されていた。

Intelでは、ファームウェアのアップデートを通じた緩和策によってTAAやMDSの攻撃表面は大幅に緩和できると説明する。ただ、この手口を使ってサイドチャネル経由でデータが類推される可能性のあることが直前になって確認されたため、今後のマイクロコードアップデートで対応するとしている。

今回の77件をざっと見た限りではMicro-Code(BIOS)、OSやソフトのアップデートが必要の様です。

OSやソフトはそれぞれのアップデートを待つとして、特に私に関係しそうなBIOSに付いては下記の記載が有りました。

・INTEL-SA-00219 Firmware, Software 8700 最新MicroCodeバージョン 「0x96」

https://www.intel.com/content/dam/www/public/us/en/documents/sa00115-microcode-update-guidance.pdf

・INTEL-SA-00270 CVE-2019-11135 ハードウェア 8700 最新MicroCodeバージョン「0xC6」

https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00270.html

Microcode Update Guidance

・他の記事からは

RedHat

https://access.redhat.com/solutions/2019-microcode-nov

対応Intel Micro-Codee 「0xc6(198)」Coffee Lake 6Core

・Ubuntu Intel-MicroCode 3.20191112 CVE-2019-11135

https://launchpad.net/ubuntu/+source/intel-microcode/3.20191112-0ubuntu0.16.04.2

Ubuntuは既に配布されてます

先日くらいからASRockから新しいIntel Micro-Codeを配信していますが、私が必要な「0xC6」が配信されれば良いのですが、入っていない可能性も有ります。

Micro-Codeの確認はソフトのHWiNFO64で確認出来る、現バージョンはB4

https://www.hwinfo.com/download/

下記の例はJ3160NHでμCUの場所がMicro-Code

次の機能更新アップデート2004では自動サインインの設定が難しい???

2004ではレジストリを弄る必要が有る?かも知れない。

設定方法は下記。

Windows で自動ログオン機能を有効にする方法

https://support.microsoft.com/ja-jp/help/324737/how-to-turn-on-automatic-logon-in-windows

or

https://paso-kake.com/it/windows10/2363/#i

Windows Sandbox?

Windows Sandboxを調べてたが使い難いと判断していたが、下記が宜しいようで!

Sophos、信頼できないアプリを隔離環境で実行できる「Sandboxie」の無償化を発表

オープンソースプロジェクトへ移行

https://forest.watch.impress.co.jp/docs/news/1207231.html

Intel ME

Intel MEバージョン確認プログラム

Firmwares S&H ME更新プログラム(非公式? IntelはMBメーカーの出す物を推奨)

-

購入金額

0円

-

購入日

2019年11月14日

-

購入場所

ZIGSOWにログインするとコメントやこのアイテムを持っているユーザー全員に質問できます。