今回の1809の機能更新アップデートはファイルが消えたりして問題も多かった。

やっと12月中旬に安定したと思われるので、一部のPCだけ実行した。

残りの1803 Pro5台のPCはもう少し様子見です。

2019年正月に全てのPCを1809にしました。

1803のIntel CPU脆弱性の続きと言ってはなんですが、Windowsでの更新で軽減される事が殆どなので今回の1809でも解る範囲で書いていきます。

Intel CPUのMDS脆弱性(Microarchitectural Data Sampling)

・概要と緩和策

窓の社から

Intel製CPUに新たな脆弱性 ~“Microarchitectural Data Sampling(MDS)”が公表される

各社が影響範囲と対策を発表

CVE-2018-12126:Microarchitectural Store Buffer Data Sampling(MSBDS)

CVE-2018-12130:Microarchitectural Fill Buffer Data Sampling(MFBDS)

CVE-2018-12127:Microarchitectural Load Port Data Sampling(MLPDS)

CVE-2018-11091:Microarchitectural Data Sampling Uncacheable Memory(MDSUM)

>第8世代および第9世代のIntel Coreプロセッサーや、第2世代のIntel Xeonプロセッサーをはじめとするハードウェアではすでに解決されており、マイクロコードアップデート(MCU)がリリースされている。

>OSやハイパーバイザーのアップデートと併用すれば、“MDS”の緩和は可能。

・OS、Windows10 1809での対応

Windows10 1809の場合は2019/05の定例Windows Update KB4494441で緩和策の対応が行われている。

May 14, 2019—KB4494441 (OS Build 17763.503)

https://support.microsoft.com/ja-jp/help/4494441

Ubuntuは既にIntel MicroCodeを含めて配布済み

・Intel MicroCode

Intel Microcodeの配布Production(メーカーへ)と計画Planned

Intel Microcode Revision Guidance May14,2019

https://www.intel.com/content/dam/www/public/us/en/documents/corporate-information/SA00233-microcode-update-guidance_05132019.pdf

N3050とJ3160は予定もない、がその他の手持ちのCPUはIntelからは出荷された。

・Production MCU Rev (Intel MicroCodeのバージョン確認)

Windows

レジストリエディターregeditで確認出来る

\HKEY_LOCAL_MACHINE\HARDWARE\DESCRIPTION\System\CentralProcessor\0

Previous Update Revision

Update Revision

Ubuntu コマンド

$ dmesg | grep microcode

Liva Z N4200の対応Intel MicroCodeは「0x38」でコマンドで確認すると「revision=0x38」OKです!

・Windows Update(カタログ)配布のIntel MicroCode

マイクロソフトによる「Intel 製マイクロコードの更新プログラム」

https://support.microsoft.com/ja-jp/help/4093836/summary-of-intel-microcode-updates

※今回のMDS向けInterl MicroCodeは2019/05/15現在Windows Update(カタログ)からは配信の確認はされていない。

2019/05/16現在英語のページWindows10の1709まではIntel MicroCodeが提供されている。

Summary of Intel microcode updates

https://support.microsoft.com/en-us/help/4093836/summary-of-intel-microcode-updates

※1709でも私の所有CPUでIvy BridgeはOKだが、手持ちのHaswellCPUは記載無し。

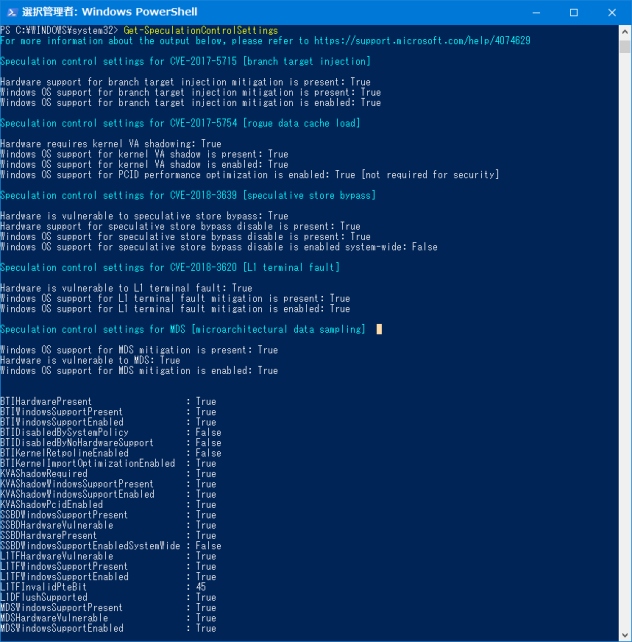

・PowerShellでの対応状況確認(MDSを含む)

以前のスクリプトと同じ入力の様に見える、Install時に新たなスクリプトを読み込むと思われる。

PowerShellを管理者権限で立ち上げる(

PS> Install-Module SpeculationControl -Force

PS> # Save the current execution policy so it can be reset

PS> $SaveExecutionPolicy = Get-ExecutionPolicy

PS> Set-ExecutionPolicy RemoteSigned -Scope Currentuser

PS> Import-Module SpeculationControl

PS> Get-SpeculationControlSettings

結果出力

以下はリセット

PS> # Reset the execution policy to the original state

PS> Set-ExecutionPolicy $SaveExecutionPolicy -Scope Currentuser

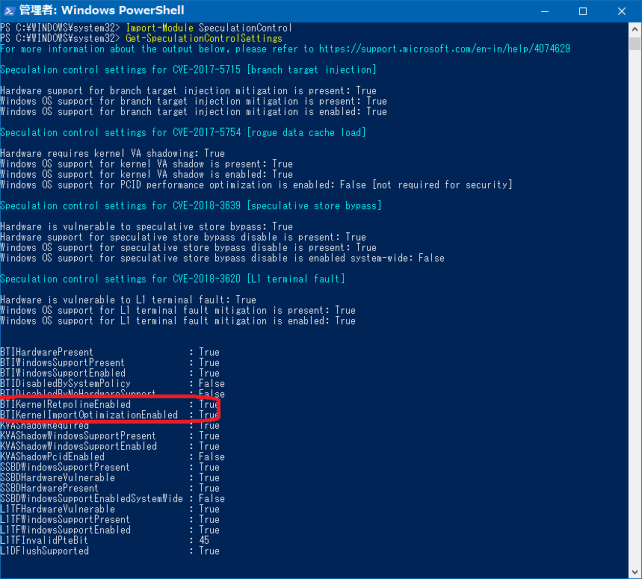

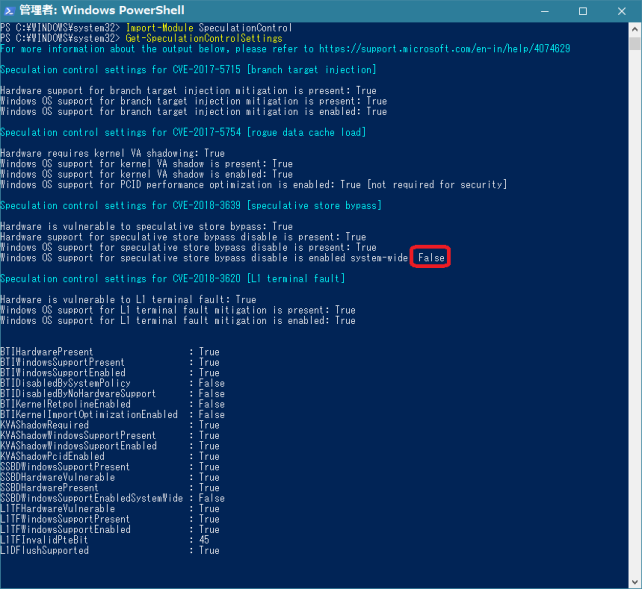

Intel MicroCodeとOSは対応しているが、レジストリエディタでの設定で既定値でOffになっている物は有効にはしていない、HTTの有無では変化無し、何かを行えとの「Suggested actions(推奨されるアクション)」の表示は出ていない。

・レジストリ設定で軽減策を有効にする(Applies to: Windows Server 2016 Version 1709???、日本語のページは2019/05/17現在古い)

英語

日本語

Intelは

第一弾CVE-2017-5715

第二弾CVE-2018-3639

第三弾 MDS(CVE-2018-11091、CVE-2018-12126 、CVE-2018-12127、CVE-2018-12130)

それぞれ3回のIntel MicroCodeを出していて最終版の適用後の話???

Windows10ではCVE-2018-3639の設定がデフォルトでは無効になっている、レジストリ設定で有効、無効を設定する。

全てを無効にする為には

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverride /t REG_DWORD /d 3 /f

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /f

Hyper-Threadingが有効で全てを有効にする為には

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverride /t REG_DWORD /d 72 /f

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /f

reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Virtualization" /v MinVmVersionForCpuBasedMitigations /t REG_SZ /d "1.0" /f

Hyper-Threadingが無効で全てを有効にする為には

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverride /t REG_DWORD /d 8264 /f

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /f

reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Virtualization" /v MinVmVersionForCpuBasedMitigations /t REG_SZ /d "1.0" /f

レジストリ設定は1709までの様なので、そのうちに1809や1903の情報やIntel MicroCodeも出てくるだろう。

・Intel CPU脆弱性ハードでの対応状況

新しい保護機能をハードウェアに実装 (Intelのページ)

https://www.intel.com/content/www/us/en/architecture-and-technology/engineering-new-protections-into-hardware.html

We expect that the level of protection equivalent whether you have microcode update (MCU) based or hardware-based mitigations in place. The hardware-based mitigations are part of our ongoing commitment to advance security at the silicon level.

マイクロコードアップデート(MCU)ベースまたはハードウェアベースのどちらの緩和策を適用しても、保護レベルは同等であると考えています。ハードウェアベースの緩和策は、シリコンレベルでセキュリティを向上させるという、現在行われている取り組みの一部です。

とIntelは言っているが、Windows以外のOSではセキュリティの為にHTT(SMT)をOffにする動きが残っている事から第9世代の9900K等でも怪しいかもしれない。

Ubuntu Weekly Topicsの投稿から

2019年5月17日号 Meltdown/Spectre/Foreshadowの後の世界:“MDS”攻撃への対応,WSL2のFAQ

http://gihyo.jp/admin/clip/01/ubuntu-topics/201905/17

マイクロコードを更新してカーネルを更新,そしてより厳密な対応を目指すのであればHyper-Threading Technology等のSMT(Simultaneous Multithreading)を無効にする』というアクションを行えば問題ありません(注1)。

注1

もちろん,Foreshadowの時のものと,更新するべきマイクロコードやカーネルパッチは異なります。また,CPUの世代によってはマイクロコードが存在せず,まだ対処のしようがない(あるいはEOLが宣言されていればもう対処のしようがない)環境もありえます。

なお,SMTの無効化まではたいていの環境で必要はないと考えられますが,今後出てくるであろう脆弱性への事前対処として,パフォーマンス影響が限定的であることを確認の上,今の時点でオフにしてしまうという判断もありえます。これまでの対処を行ってきた環境であれば,すでにSMTは無効にセットされていることもありえます。

注2

要約:Intelからの声明:“Intelは提供された論文の内容を,業界内の関係各社とともに精査し,緩和策の検討を行った。これにはOSベンダーとしてMicrosoftやRedhat,HypervisorベンダーとしてVMwareとCitrix,半導体ベンダやライセンシとしてAMDとARM,そしてオープンソースプロジェクトのOS提供者などが含まれる。これらの関係各社で実行可能性の検討・検証・緩和策の検討を厳密なコントロール下で行い,最終的に2019年5月14日午前10時(太平洋標準時)に情報を公表することで合意した)。このタイミングでの公表は関係各社の緊密な連携の果てに公表されたものであることがわかります。

私が今まで気にしてきた事は「緩和策」と「ハードウエアの作り直し以外では解決出来ない」言う言葉です。

上記の注2を読む限り、業界全体で脆弱性からのデーター漏洩の確実に残る問題はHTTとSMTの所です。

研究者の発言ではハードウエアの作り直し発言は業界としては「IntelのHTTとSMT」の部分に限定される、としか考えられません、性能は確実に低下しますが。

私も問題を有するIntel HTTの有るPCはHTTを無効にしています。

ICE Lakeでの概要(詳細は不明)

https://www.digitaltrends.com/computing/intel-ice-lake-cpu-everything-you-need-to-know/

Intel has confirmed, however, that Ice Lake will go well beyond that, potentially representing the first CPU generation from Intel to mitigate major Spectre variants at the silicon level.

しかし、IntelはIce Lakeがそれをはるかに超えることを確認しており、潜在的にはシリコンレベルでの主要なSpecterの変種を緩和するためにIntelからの最初のCPU世代を表している。

That may also mean some of the performance-impacting stop-gap solutions protecting users against these exploits will not be present, although most think it unlikely that Ice Lake will be able to halt all the potential exploit paths.

Ice Lakeがすべての潜在的な攻撃経路を阻止できるとは考えにくいものの、パフォーマンスに影響を与えるこれらの攻撃からユーザーを保護するためのギャップ対策ソリューションも存在しない可能性があります。

2019/05/22に1903の配信が始まった

・Windows Update経由

では05/21配信のKB4497934をインストールしてOSビルド17763.529になったてから、OKの出たPCに順繰りに下記が現れるらしい。

Feature Update to Winodows 10, version 1903

Download and install now

・ISOをダウンロードからインストール

https://www.microsoft.com/ja-jp/software-download/windows10

1.Windows UserAgent

上記アドレスの「ツールを今すくダウンロード」ボタンをクリックして、「MediaCreationTool1903.exe」(バージョンは18362.1)の起動から「Windows.iso」ファイルをダウンロードし、マウントし、「Setup.exe」を実行してインストールする事も出来る。

Windows.iso 3.68 GB (3,954,835,456 バイト)

バージョン : 10.0.18362.30

Home/Education/Pro向けらしい。

2.Linux UserAgent

上記アドレスで18031809と1903のISOファイルがダウンロード出来る。

※Chrom等のブラウザではUserAgentを変更出来る拡張機能が有る。

Win10_1903_V1_Japanese_x64.iso 4.50 GB (4,834,422,784 バイト)

バージョン : 10.0.18362.30

Home/Education/Pro/Pro Educasion/Pro for Workstations向けらしい、

2019年4月定例Windows Updateでの高速スタートアップのフリーズ障害 Aviraのバージョンが(15.0.45.1154)以降で解消します

ECS Livaなどのディスク容量の少ないPCの為に、管理者権限でコマンドプロンプトからpowercfg.exe /hibernate offでhibernate.sysを数GB程削除して容量を稼いでいるが、同時に高速スタートアップも無効となる。

2019/04/09までは普通にコールドブート出来ていたが、本日定例の月例Windows Updateで高速スタートアップが無効になっている状態で起動直後に数分のフリーズ状態が発生。

Windows 10 1809 PC7台がやられた。

管理者権限でコマンドプロンプトからpowercfg.exe /hibernate onを実行し、高速スタートaアップを有効にし、フリーズ状態は解決したが、hibernate.sysが復活し、ディスクを圧迫した。

メモリーが8GBなら4GB弱、メモリーが16GBなら7GB弱のhibernate.sysが復活する。

電源オプション-詳細設定-スリープ-ハイブリッドスリープを有効にするが「オフ」でも問題無い。

次期1903をクリーンインストールした場合には更に7GB程Windows自身が確保すると言う。

eMMC32GBで販売されている商品は使えるのだろうか???

20190411追記

5chにAvira Freeが原因との書き込みが有りました。

色々試してみたいと思います。

20190411追記終わり

20190412追記

土曜日17時現在Aviraの更新をかけると、全てのPCでバージョンアップが有効の様です。

今の所新しいバージョンではfフリーズ現象は感じられません。

今回の障害で高速スタートアップを有効にして気が付いた事は、Windows 10のシャットダウン後にSSDへの書き込みが「スゴイ」、ちょっと電源Offするのに待たなければならない事!

20190412追記終わり

20190416追記

https://answers.avira.com/en/question/why-does-my-system-run-very-slow-82653

Avira reps, Today's (15.0.45.1154) is especially important since it remedies the slowdown and freezing caused by the recent Windows Updates.

Aviraの担当者、今日の(15.0.45.1154)は、最近のWindows Updateによる速度低下とフリーズを解消するため、特に重要です。

Aviraのバージョンが(15.0.45.1154)以降で解消します。

20190416追記終わり

20190418追記

定義ファイル更新時にフリーズ現象を確認したが、バージョン15.0.45.1171で解消された様に思える、が更新途中の80%時にフリーズする。

20190418追記終わり

20190421追記

定義ファイル更新時にフリーズ現象を確認したが、バージョン15.0.45.1184で解消された様に思える。

20190421追記終わり

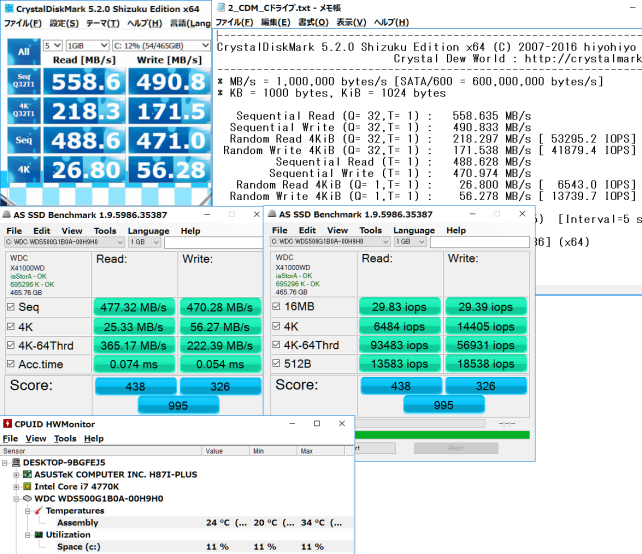

Retpolineで軽減される?のDisk速度を測った,人柱かも?少し早くなったぞ+31.1%と+19.5%!!!おっと遅くなるPCも

Windows 10 1809の累積アップデート「KB4482887」を導入するとGoogleの提唱したCPU脆弱性対策したIOの速度低下を誤差範囲まで軽減できるRetpolineと言う方法が利用できる。

ダウンロードとインストール

Windows Updateカタログ https://www.catalog.update.microsoft.com/ から「KB4482887」をダウンロードし 「 windows10.0-kb4482887-x64_826158e9ebfcabe08b425bf2cb160cd5bc1401da.msu」を実行しインストールします。

そぢてOSビルド:17763.348となった。

Windows Update位しか行わない初代NUC(Ivy Bridge)で試してみました。

No1. 初代NUC、Crucial mSATA SSD CT128M4SSD3でBIOSで最新Intel MicroCodeインストール機

・Retpoline導入前の確認

Retpolineが有効なのか?

「KB4482887」導入前ですがPowerShellを管理権限で下記を行いRetpolineが動いているか確認です。

PS> Install-Module SpeculationControl -Force

PS> # Save the current execution policy so it can be reset

PS> $SaveExecutionPolicy = Get-ExecutionPolicy

PS> Set-ExecutionPolicy RemoteSigned -Scope Currentuser

PS> Import-Module SpeculationControl

PS> Get-SpeculationControlSettings

Retpolineを導入し、利用可能になると上記の2項目が「True」になると思われる

以下はリセット作業

PS> # Reset the execution policy to the original state

PS> Set-ExecutionPolicy $SaveExecutionPolicy -Scope Currentuser

CrystalDiskMarkでSSDの速度を測定

-----------------------------------------------------------------------

CrystalDiskMark 6.0.2 x64 (C) 2007-2018 hiyohiyo

Crystal Dew World : https://crystalmark.info/

-----------------------------------------------------------------------

* MB/s = 1,000,000 bytes/s [SATA/600 = 600,000,000 bytes/s]

* KB = 1000 bytes, KiB = 1024 bytes

Sequential Read (Q= 32,T= 1) : 508.002 MB/s

Sequential Write (Q= 32,T= 1) : 193.811 MB/s

Random Read 4KiB (Q= 8,T= 8) : 132.200 MB/s [ 32275.4 IOPS]

Random Write 4KiB (Q= 8,T= 8) : 106.244 MB/s [ 25938.5 IOPS]

Random Read 4KiB (Q= 32,T= 1) : 74.331 MB/s [ 18147.2 IOPS]

Random Write 4KiB (Q= 32,T= 1) : 66.875 MB/s [ 16326.9 IOPS]

Random Read 4KiB (Q= 1,T= 1) : 19.150 MB/s [ 4675.3 IOPS]

Random Write 4KiB (Q= 1,T= 1) : 32.961 MB/s [ 8047.1 IOPS]

Test : 1024 MiB [C: 29.1% (34.3/117.8 GiB)] (x5) [Interval=5 sec]

Date : 2019/03/05 11:39:09

OS : Windows 10 Professional [10.0 Build 17763] (x64)

3回測定し一番速度の早い物を採用

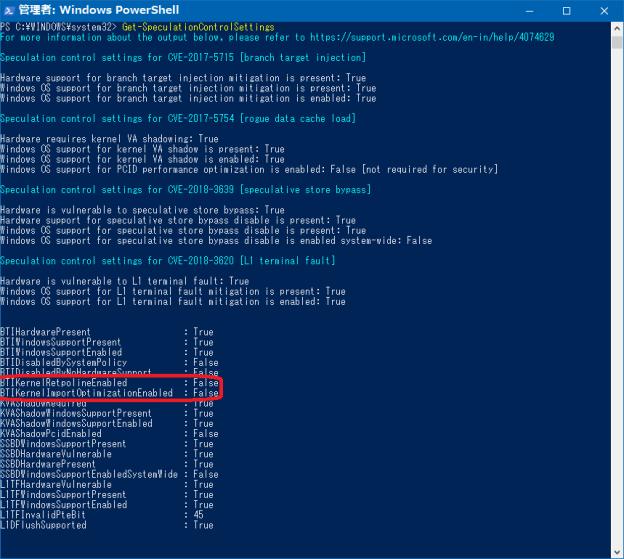

レジストリで設定で「Retpoline」を有効にする

下記のサイトを参考にしました。

Anable Retpoline on Windows 10 1809 and Server right no

Windows 10 1809とServerでRetpolineを今すぐ有効にする

https://www.ghacks.net/2019/03/06/enable-retpoline-on-windows-10-1809-and-server-right-now/

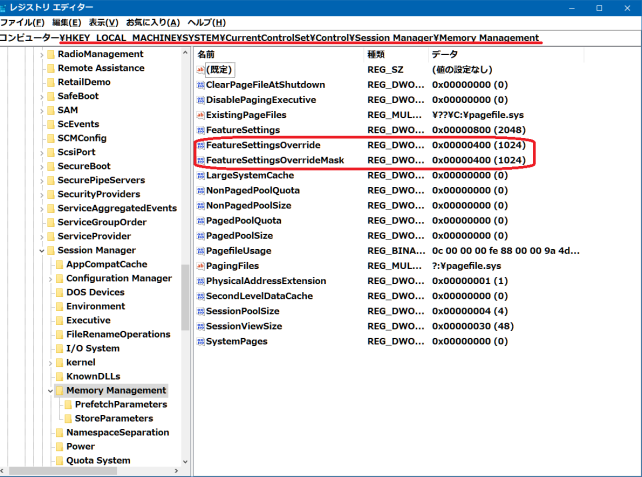

「コンピューター\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management」の

「FeatureSettingsOverride」と「FeatureSettingsOverrideMask」の値を「1024」(16進数では0x400)にする。

もしくは管理者権限で実行したコマンドプロンプトで下記の2つを実行

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverride /t REG_DWORD /d 0x400

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 0x400

PCの再起動で有効になります。

結局はレジストリに項目が無かったのでコマンドプロンプトから実行しました。

レシストリエディタで確認するとOKになってました。

実際にPowerShellで確認してみると、2つの「Retpoline」項目は”True”になっていました。

Retpoline有効後のCrystalDiskMarkの結果です。

-----------------------------------------------------------------------

CrystalDiskMark 6.0.2 x64 (C) 2007-2018 hiyohiyo

Crystal Dew World : https://crystalmark.info/

-----------------------------------------------------------------------

* MB/s = 1,000,000 bytes/s [SATA/600 = 600,000,000 bytes/s]

* KB = 1000 bytes, KiB = 1024 bytes

Sequential Read (Q= 32,T= 1) : 510.172 MB/s

Sequential Write (Q= 32,T= 1) : 191.512 MB/s

Random Read 4KiB (Q= 8,T= 8) : 132.719 MB/s [ 32402.1 IOPS]

Random Write 4KiB (Q= 8,T= 8) : 110.346 MB/s [ 26939.9 IOPS]

Random Read 4KiB (Q= 32,T= 1) : 88.967 MB/s [ 21720.5 IOPS]

Random Write 4KiB (Q= 32,T= 1) : 67.718 MB/s [ 16532.7 IOPS]

Random Read 4KiB (Q= 1,T= 1) : 20.101 MB/s [ 4907.5 IOPS]

Random Write 4KiB (Q= 1,T= 1) : 33.675 MB/s [ 8221.4 IOPS]

Test : 1024 MiB [C: 28.6% (33.7/117.8 GiB)] (x5) [Interval=5 sec]

Date : 2019/03/07 16:21:06

OS : Windows 10 Professional [10.0 Build 17763] (x64)

明らかに早くなった項目

Random Write 4KiB (Q= 8,T= 8) : 96.941 MB/s [ 23667.2 IOPS]→110.346 MB/s [ 26939.9 IOPS] +13.8%

Random Read 4KiB (Q= 32,T= 1) : 74.404 MB/s [ 18165.0 IOPS]→88.967 MB/s [ 21720.5 IOPS] +19.5%

Random Write 4KiB (Q= 32,T= 1) : 62.982 MB/s [ 15376.5 IOPS]→67.718 MB/s [ 16532.7 IOPS] +7.5%

結果はランダムの小さなファイルが早くなりました、Windowsでは小さなファイルが多いハズなので少しは快適寄りに戻りそうです。

基本的にはWindows Updateしか行わないPC(サブのサブ)なので早くなったかの実感は殆ど有りませんが。

20190312月例のWindows Updateを行ったが、殆ど変化は無いが、下記のNo1. 1.変な症状が出た。

Sequential Read (Q= 32,T= 1) : 508.295 MB/s

Sequential Write (Q= 32,T= 1) : 193.133 MB/s

Random Read 4KiB (Q= 8,T= 8) : 132.612 MB/s [ 32376.0 IOPS]

Random Write 4KiB (Q= 8,T= 8) : 103.727 MB/s [ 25324.0 IOPS]

Random Read 4KiB (Q= 32,T= 1) : 88.779 MB/s [ 21674.6 IOPS]

Random Write 4KiB (Q= 32,T= 1) : 68.735 MB/s [ 16781.0 IOPS]

Random Read 4KiB (Q= 1,T= 1) : 19.575 MB/s [ 4779.1 IOPS]

Random Write 4KiB (Q= 1,T= 1) : 35.597 MB/s [ 8690.7 IOPS]

No1. 1. 初代NUC、Samsung SSD840EVO mSATA 120GB MZ-MTE120B/ITでBIOSで最新Intel MicroCodeインストール機

上記のNo1.とはSSDだけ違うはずなのだが

①定例のWindows Update後

Sequential Read (Q= 32,T= 1) : 541.732 MB/s

Sequential Write (Q= 32,T= 1) : 493.278 MB/s

Random Read 4KiB (Q= 8,T= 8) : 218.744 MB/s [ 53404.3 IOPS]

Random Write 4KiB (Q= 8,T= 8) : 143.875 MB/s [ 35125.7 IOPS]

Random Read 4KiB (Q= 32,T= 1) : 67.536 MB/s [ 16488.3 IOPS]

Random Write 4KiB (Q= 32,T= 1) : 57.561 MB/s [ 14053.0 IOPS]

Random Read 4KiB (Q= 1,T= 1) : 22.776 MB/s [ 5560.5 IOPS]

Random Write 4KiB (Q= 1,T= 1) : 40.529 MB/s [ 9894.8 IOPS]

②管理者権限でコマンドプロンプトで「Retpoline」を有効後

Sequential Read (Q= 32,T= 1) : 544.310 MB/s +0.4%

Sequential Write (Q= 32,T= 1) : 484.414 MB/s -1.8%

Random Read 4KiB (Q= 8,T= 8) : 183.940 MB/s [ 44907.2 IOPS] -16%

Random Write 4KiB (Q= 8,T= 8) : 131.145 MB/s [ 32017.8 IOPS] -8.9%

Random Read 4KiB (Q= 32,T= 1) : 56.077 MB/s [ 13690.7 IOPS] -17%

Random Write 4KiB (Q= 32,T= 1) : 47.144 MB/s [ 11509.8 IOPS] -18%

Random Read 4KiB (Q= 1,T= 1) : 21.093 MB/s [ 5149.7 IOPS] -7.4%

Random Write 4KiB (Q= 1,T= 1) : 35.182 MB/s [ 8589.4 IOPS] -14%

なんじゃこりゃ〜〜〜

追加したレジストリを削除しても結果は変わらず、人柱状態なのか???

因みにレジストリ削除はレジストリエディタで指定して削除した、多分下記のコマンドでも削除出来る。

reg delete "HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverride

reg delete "HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverrideMask

No2. Intel Corei 7 4770K、SATA WD Blue SSD WDS500G1B0A、BIOSはIntel MicroCode無し

当PCならIntel MicroCode無しの状態でのCrystalDiskMarkベンチの数値が①Intel MicroCode無し、②Intel MicroCode有り、③Intel MicroCode有り+Retpolineのそれぞれを計測できる。

但し、Intel MicroCode以外のCPU脆弱性対応パッチはWindows 10 1809に入ってはいるが。

①Intel MicroCode無し(KB4465065無し)

-----------------------------------------------------------------------

CrystalDiskMark 6.0.2 Shizuku Edition x64 (C) 2007-2018 hiyohiyo

Crystal Dew World : https://crystalmark.info/

-----------------------------------------------------------------------

* MB/s = 1,000,000 bytes/s [SATA/600 = 600,000,000 bytes/s]

* KB = 1000 bytes, KiB = 1024 bytes

Sequential Read (Q= 32,T= 1) : 555.485 MB/s

Sequential Write (Q= 32,T= 1) : 521.309 MB/s

Random Read 4KiB (Q= 8,T= 8) : 374.564 MB/s [ 91446.3 IOPS]

Random Write 4KiB (Q= 8,T= 8) : 269.075 MB/s [ 65692.1 IOPS]

Random Read 4KiB (Q= 32,T= 1) : 131.628 MB/s [ 32135.7 IOPS]

Random Write 4KiB (Q= 32,T= 1) : 127.071 MB/s [ 31023.2 IOPS]

Random Read 4KiB (Q= 1,T= 1) : 26.602 MB/s [ 6494.6 IOPS]

Random Write 4KiB (Q= 1,T= 1) : 50.030 MB/s [ 12214.4 IOPS]

Test : 1024 MiB [C: 18.1% (84.0/464.3 GiB)] (x5) [Interval=5 sec]

Date : 2019/03/07 20:55:00

OS : Windows 10 Professional [10.0 Build 17763] (x64)

②Intel MicroCode有り(KB4465065有り)

Sequential Read (Q= 32,T= 1) : 555.493 MB/s

Sequential Write (Q= 32,T= 1) : 522.308 MB/s

Random Read 4KiB (Q= 8,T= 8) : 372.742 MB/s [ 91001.5 IOPS]

Random Write 4KiB (Q= 8,T= 8) : 262.402 MB/s [ 64063.0 IOPS]

Random Read 4KiB (Q= 32,T= 1) : 132.991 MB/s [ 32468.5 IOPS]

Random Write 4KiB (Q= 32,T= 1) : 127.228 MB/s [ 31061.5 IOPS]

Random Read 4KiB (Q= 1,T= 1) : 26.962 MB/s [ 6582.5 IOPS]

Random Write 4KiB (Q= 1,T= 1) : 49.824 MB/s [ 12164.1 IOPS]

③Intel MicroCode有り+Retpoline(KB4465065有り+KB4482887”Retpoline”レジストリ設定有り)

Sequential Read (Q= 32,T= 1) : 556.020 MB/s

Sequential Write (Q= 32,T= 1) : 526.694 MB/s ④と比べるとかなり早い???

Random Read 4KiB (Q= 8,T= 8) : 372.055 MB/s [ 90833.7 IOPS]

Random Write 4KiB (Q= 8,T= 8) : 266.413 MB/s [ 65042.2 IOPS]

Random Read 4KiB (Q= 32,T= 1) : 174.470 MB/s [ 42595.2 IOPS] +31.1%②との差

Random Write 4KiB (Q= 32,T= 1) : 140.900 MB/s [ 34399.4 IOPS] +10.7%②との差

Random Read 4KiB (Q= 1,T= 1) : 27.381 MB/s [ 6684.8 IOPS]

Random Write 4KiB (Q= 1,T= 1) : 50.189 MB/s [ 12253.2 IOPS]

Randomのリードライトで「4KiB Q32T1 ランダムアクセス、マルチキュー&マルチスレッド(デフォルトだと32 Queues、1 Thread)、ブロックサイズ4KiB」で回復が大きい

④2年前のレビュー時のデーター同じPC、CrystalDiskMarkのバージョンが違うが

Random Read 4KiB (Q= 32,T= 1) とRandom Write 4KiB (Q= 32,T= 1)の比較は可能かも知れない。

④を100として

②はReadで約40%ダウンの60.9%、Writeで約26%ダウンの74.1%

③はReadで約20%ダウンの79.9%、Writeで約18%ダウンの82.1%

ChrystalDiskMarkのバージョンが違うので計算だけにしておきます。

「CrystalDiskMark 5vs6」というのを本家のページで見つけた。

http://crystalmark.info/ja/software/crystaldiskmark/

Random 4KiB (Q= 32,T= 1)の結果は互換性が有る様です!

従って

④(CPU脆弱性騒動以前)を100として

②はReadで約40%ダウンの60.9%、Writeで約26%ダウンの74.1%

③はReadで約20%ダウンの79.9%、Writeで約18%ダウンの82.1%

Retpoline採用でも誤差程度には戻りません(一部のベンチマークは約-20%)

が結論です。

上記のNo1. 1. で人柱状態なので3月定例Windows Update後にこちらも確認してみた③との比較。

Sequential Read (Q= 32,T= 1) : 555.309 MB/s

Sequential Write (Q= 32,T= 1) : 527.148 MB/s

Random Read 4KiB (Q= 8,T= 8) : 372.820 MB/s [ 91020.5 IOPS]

Random Write 4KiB (Q= 8,T= 8) : 246.578 MB/s [ 60199.7 IOPS] -7.5%

Random Read 4KiB (Q= 32,T= 1) : 158.407 MB/s [ 38673.6 IOPS] -9.2%

Random Write 4KiB (Q= 32,T= 1) : 124.537 MB/s [ 30404.5 IOPS] -12%

Random Read 4KiB (Q= 1,T= 1) : 27.426 MB/s [ 6695.8 IOPS]

Random Write 4KiB (Q= 1,T= 1) : 49.749 MB/s [ 12145.8 IOPS]

Retpolineは人柱状態だと思いますので、次期19H1(1903)インストール後に有効にした方が良さそうです。

おまけ

LinuxではRetpolineが採用されていましたが、次のLinux5.1ではRetpolineの更なる速度回復方法が発見され採用が考慮されているそうです。

英語ですが下記のアドレスでは更に20〜26%のスピードアップ、との事

https://www.phoronix.com/scan.php?page=news_item&px=Linux-5.1-Retpoline-GCC-Opt

Intel CPUの脆弱性 随時更新

Out Of Order CPuの構造的欠陥?Googleチームの結論?20180225追記

5chから

https://www.theregister.co.uk/2019/02/18/spectre_cant_be_killed/

Variant 4, Speculative Aliasing Confusion, has no software solution that Google's researchers could find. "Variant 4 defeats everything we could think of," the researchers say.

Variant 4、Speculative Aliasing Confusionには、Googleの研究者が見つけることができるソフトウェアソリューションはありません。

「バリアント4は私たちが考えることができるすべてを打ち負かします」と研究者たちは言います。

https://www.i-programmer.info/news/149-security/12556-google-says-spectre-and-meltdown-are-too-difficult-to-fix.html

That is, the fault is part of the common microarchitecture that nearly all processors have adopted in an effort to become more efficient.

つまり、この障害は、ほとんどすべてのプロセッサがより効率的になるために採用している共通のマイクロアーキテクチャの一部です。

Google's researchers are convinced that only hardware changes can do the job.

グーグルの研究者たちは、ハードウェアの変更だけがその仕事をできると確信している。

このページがV4の事を示しているのかは分らないが、脆弱性の無いCPUが出るまで緩和策パッチを当て続け、特定のパターンで攻撃してくる物をウイルス対策ソフトで検知するしかないが、ウイルス対策ソフトも未だパターンを検知出来るまでは時間が必要だと思われる。

20180225追記終わり

Out of Orderを利用したCPU性能の高速化は否定された様です。

今後どの様になるのか?

KB4467708(2018/11の累積 ビルド17763.134)アップデートでKB4465065(Spectre3a CVE-2018-3640、Spectre4 CVE-2018-3639、L1TF CVE-2018-3620、CVE-2018-3646対策用)が含まれていると思われる。

https://support.microsoft.com/ja-jp/help/4465065/kb4465065-intel-microcode-updates

スタンドアロンでした。

1809自身には上記以前のCPU脆弱性対応Intel MicroCodeは含まれていると思われます この部分も怪しいです。

、対応BIOSが提供されないHaswell機をPowerShellで確認した所、BIOSを更新しろなどの「Suggested actions(推奨される行動)」は出て来ていません。

しかしAtom系CPU向けには相も変わらず提供されていません。

20190211追記

KB4465065が2/6付けでAtomのApplo LakeとCore iの第一世代以降のCPUに対応(全てかは確認していませんが)対応になった様です。

KB4465065: インテルのマイクロ コード ・ アップデート

https://support.microsoft.com/ja-jp/help/4465065/kb4465065-intel-microcode-updates

重要

この更新プログラムは、Windows の 10、1809 のバージョンを対象にしているスタンドアロンの更新プログラム (Windows を 10 年 2018年 10 月更新) および Windows Server 2019。この更新プログラムには、リリース (rtm) の時点でこれらのオペレーティング システムに既にリリースされたインテルのマイクロ コード更新プログラムも含まれています。マイクロソフトに利用可能になったこれらのオペレーティング システムは、この資料ではインテルから追加のマイクロ コード更新プログラムが提供されます。既定では、この軽減機能が無効になって Spectre のバリエーション 4 (CVE-2018-3639:「投機的なストア バイパス (SSB)」).確認してください Spectre のバリエーション 4 を緩和すること (CVE-2018-3639:「投機的なストア バイパス (SSB)」) Windows クライアントと Windows サーバーの以下の資料に記載されているレジストリ設定を有効にします。

KB4465065ダウンロードは下記から

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4465065

レジストリでの設定は下記を参照して下さい(CVE-2017-5715レジストリでの有効無効の設定を含む)。

投機的実行のサイドチャネルの脆弱性から保護するための IT プロフェッショナル向け Windows クライアント ガイダンス

PowerShellを管理者権限で下記を実行

PS> Install-Module SpeculationControl -Force

Run the PowerShell module to validate the protections are enabled

PS> # Save the current execution policy so it can be reset

PS> $SaveExecutionPolicy = Get-ExecutionPolicy

PS> Set-ExecutionPolicy RemoteSigned -Scope Currentuser

PS> Import-Module SpeculationControl

PS> Get-SpeculationControlSettings

CVE-2018-3639はレジストリ設定で有効にしないとダメみたい、だがCVE-2017-5715も無効だと思っていたのだが「True」しか出てないね?(上記はBIOSサポートされていないHaswellで確認)

以下はリセット作業

PS> # Reset the execution policy to the original state

PS> Set-ExecutionPolicy $SaveExecutionPolicy -Scope Currentuser

Windows Updateカタログ経由のIntel MicroCodeに付いて、1809向けのKB4465065では対象CPUが大幅に多くなる!!!

スペクター バリアント 3a (CVE-2018-3640

スペクター バリアント 4 (CVE-2018-3639

L1TF (CVE-2018-3620、CVE-2018-3646: "L1 Terminal Fault")

上記の4つの脆弱性対応するWindows10向けのWindows UpdateカタログからのIntel MicroCode提供は

1803用は「KB4346084」 https://support.microsoft.com/ja-jp/help/4346084/kb4346084-intel-microcode-updates

対象CPUは第六世代のCore iで有るSkylake以降のCPU

訂正上記の1803の「KB4346084」英語サイトでは下記の1809のと同じ対応CPUになってます

https://support.microsoft.com/en-us/help/4346084/kb4346084-intel-microcode-updates

1809用は「KB4465065」 https://support.microsoft.com/ja-jp/help/4465065/kb4465065-intel-microcode-updates

対象CPUは第一世代のCore iで有るNehalem以降のCPUと、Atom系統のApollo Lakeが含まれる。

Atom系を覗いて古いCPUでもWindows10 1809に早く移行して欲しい、事が伺わせる

次期の1903ではGoogleの研究者が推奨するRetpoline手法で少しは速さが戻るらしいので、1903への移行が進むと思われる。

一つ疑問が有る、Intelは当初第二世代SandyBridge以降向けのIntel MicroCodeしか出してなかったのに?第一世代のIntel MicroCodeは作ったのか?????????????

新たな7つの脆弱性への対応が残っていますが・・・

20190211追記終わり

・ハードウェア非依存の新たなサイドチャネル攻撃“Page Cache Attacks”が発表

どんなCPUやGPUを搭載しているかは問わず、OSの“ページキャッシュ”機構を狙う

https://forest.watch.impress.co.jp/docs/news/1163514.html

「Windows 10 19H1」で“Page Cache Attacks”への対策

・Hyper-Threading有効時にスレッド上の情報が盗まれる「PortSmash」

https://pc.watch.impress.co.jp/docs/news/1151619.html

「PortSmash (CVE-2018-5407)」

HPの見解

https://support.hp.com/ie-en/document/c06179472

RESOLUTION 解決

Software written using safe algorithms to prevent side channel analysis are not vulnerable to the researchers’ methods. The firmware shipped on HP platforms is not vulnerable to this issue; there will not be any firmware updates published with this security bulletin.

サイドチャネル解析を防ぐために安全なアルゴリズムを使用して書かれたソフトウェアは、研究者の方法に対して脆弱ではありません。 HPプラットフォームに同梱されているファームウェアはこの問題に対して脆弱ではありません。 このセキュリティ情報で公開されているファームウェアアップデートはありません。

ソフトの対策で解決する

AMDも認める

https://www.amd.com/en/support/kb/faq/pa-210

AMDも「ソフトウェアでこの問題を軽減できる」との見解

ソフトの対策だがOS、各ソフトとも必要だと思う

取り合えずはWindows10は19H1対応かな?、各ソフトは随時だろうな。

・L1 terminal fault VMM (Foreshadow-NG ) CVE-2018-3646 (Foreshadow-NG (VMM), L1 terminal fault) INTEL-SA-00161 ADV180018: BIOSとOSのアップデートとVM

HTTをOffにする事を推奨されてる?富士通のページ

http://www.fmworld.net/biz/common/info/201809sca/?fmwbfrom=sptop_info

>BIOSセットアップにてハイパー・スレッディング(HT)テクノロジーを「使用しない」設定にしていただくようお願いします。

になってんだよね。

他の人も同じ疑問を持っていた様で5chに書き込みがありました。

http://www.hitachi-support.com/alert/us/HWS18-004/hard.pdf

② ブレードのハイパースレッド(SMT)設定が有効の場合: 下記のいずれかを実施する。

A) コア内の物理プロセッサ(2 つ)を同一ユーザに占有モードで割り当てる。

B) ユーザ毎のプロセッサグループを作成する。

2. 脆弱性の対策について

仮想化機構をHyperThread有効でご利用されている場合は、UEFI(BIOS),OS,VMM全ての対策版適用に加え、仮想化機構ベンダーが情報を提供している追加策があります

上記のPDFファイルではCVE2018-3620と同時に対策が書かれているのでBIOS更新が必要なのかは不明ですね。

新たに7件の脆弱性 2018/11/13発表 作成中 CVE-番号と対策待ち

「Spectre」「Meltdown」関連で新たに7件の脆弱性 2018/11/15

http://www.itmedia.co.jp/enterprise/articles/1811/15/news059.html

>体系的検証を通じ、これまでに配信されたパッチによって緩和されたはずの攻撃を、依然として仕掛けることができてしまうことも分かったと研究チームは報告。

新たな7件は、2件はMeltdown関連の脆弱性、残る5件はSpectre関連

SpectreとMeltdownに関連する一連の攻撃を「Transient Execution Attack」(一時的実行攻撃)と命名

Researchers discover seven new Meltdown and Spectre attacks

研究者は7つの新しいメルトダウンとスペクター攻撃を発見

https://www.zdnet.com/article/researchers-discover-seven-new-meltdown-and-spectre-attacks/

メルトダウンは、ユーザーアプリケーションとオペレーティングシステムの間の最も基本的な分離を打ち破ります

Spectreは異なるアプリケーション間の分離を破ります

論文PDF https://arxiv.org/pdf/1811.05441.pdf

①Meltdown-BR Intel and AMD

②Meltdown-PK Intel

CPUs from AMD, ARM, and Intel are all affected by the five new Spectre attacks.

AMD、ARM、IntelのCPUはすべて、5つの新しいSpectre攻撃の影響を受けています

③Spectre-PHT-CA-OP

④Spectre-PHT-SA-IP

⑤Spectre-PHT-SA-OP

⑥Spectre-BTB-SA-IP

⑦Spectre-BTB-SA-OP

体系的検証で名称変更

論文のPDF https://arxiv.org/pdf/1811.05441.pdf

各部から総当たりで検証しているみたい。

なので[ ]の中の番号がLazy FPみたいな固有名詞と紐付けられる、と思われる。

太字Figure 1:

Meltdown-US (Meltdown Variant3 [56])

Meltdown-P (Forestadow, NG L1TF [84と86] SGX,OS,VMMのどれかは不明)

Meltdown-GP (Meltdown Variant3a [7]),37

Meltdown-NM (Lazy FP [77])

Meltdown-US (Variant 1.2 [48])56

Meltdown-RW(???????? [48])

Meltdown-PK Newなので固有名詞は無し

Meltdown-BR Newなので固有名詞は無し

Meltdown-BSD New??? 上の行のBR????????????????????

Meltdown-MPX(???????? [40])

Spectre-PHT-CA-IP (Variant 1 [50])

Spectre-PHT-CA-IP (Variant 1.1 [48])

NetSpectreはSpectre-PHTに属する???

Spectre-BTB-CA-IP (Variant 2 [50])

Spectre-BTB-CA-OP(??????)

Spectre-STL (Variant 4 [29])

Spectre-RSB-CA-IP (ret2spec [52, 60])

Spectre-RSB-CA-OP (RSB[52])

Spectre-RSB-SA-IP(RSB [60])

Spectre-RSB-SA-OP(RSB[60, 52])

Spectre-PHT-CA-OP New

Spectre-PHT-SA-IP New

Spectre-PHT-SA-OP New

Spectre-BTB-SA-IP New

Spectre-BTB-SA-OP New

PDFファイルP3 Figure 1:まで確認

Spectre Variant 1はSpectre-PHTの中の1つで [50]でしか無く、Spectre Variant 1を塞ぐパッチを作成してもSpectre-PHT全体を塞ぐ事は出来無いと思われ、Spectre-PHT-CA-OPの脆弱性が発見されたと思われる。

CVE-番号と対策が出るまでは静観です。

勿論Windows10 1809のレビューなのでWindows UpdateからのKBなんたらのIntel MicroCode提供が絶対に欲しい。

作成中 CVE-番号と対策待ち

V4はBIOS、OSやソフトの改修では防げない?(2018/02/20追記)

18 Feb 2019付の記事です

https://www.theregister.co.uk/2019/02/18/spectre_cant_be_killed/

>Variant 4, Speculative Aliasing Confusion, has no software solution that Google's researchers could find. "Variant 4 defeats everything we could think of," the researchers say.

>Variant 4、Speculative Aliasing Confusionには、Googleの研究者が見つけることができるソフトウェアソリューションはありません。

「バリアント4は私たちが考えることができるすべてを打ち負かします」と研究者たちは言います。

Googleの研究者がハードでの対策でないと防げないと・・・

Windows10 1803での投稿は纏まりが無くなってますが下記をご覧下さい。

PowerShellを管理者権限で下記を実行

PS> Install-Module SpeculationControl -Force

Run the PowerShell module to validate the protections are enabled

PS> # Save the current execution policy so it can be reset

PS> $SaveExecutionPolicy = Get-ExecutionPolicy

PS> Set-ExecutionPolicy RemoteSigned -Scope Currentuser

PS> Import-Module SpeculationControl

PS> Get-SpeculationControlSettings

保護の結果が出力

以下はリセット作業

PS> # Reset the execution policy to the original state

PS> Set-ExecutionPolicy $SaveExecutionPolicy -Scope Currentuser

20180304追記

1809に

Broadwell以前でも性能低下がほぼない「Spectre V2」対策がWindows 10に実装へ

https://pc.watch.impress.co.jp/docs/news/1172863.html

Googleによれば、retpolineによる性能低下は「ノイズ」レベルであるという。

Officeアプリケーションの起動が25%短縮したほか、Broadwell CPUにおけるDiskspdベンチマークおよびNTttcpベンチマークで、1.5倍から2倍のスループット向上が達成できたという。

ただ、実装の複雑さと変更のため、Windows 10 1809でのみretpolineを有効にするほか、RET命令が間接分岐予測子の内容に基づいて推測しないプロセッサでのみ安全に使用できることから、Broadwell以前のIntelプロセッサ、およびすべてのAMDプロセッサ環境にのみ適用し、IntelのSkylake以降のプロセッサ環境ではretpolineを適用しないとしている。

Get-SpeculationControlSettings PowerShell スクリプトの概要

1809向け「KB4482887」

Chrome用

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4482887

IE用

https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4482887

20180304追記終わり

20190306追記

更に新たな脆弱性 SPOILER車のスポイラーと思いきや「ぶち壊し屋」の意味が有る

https://www.phoronix.com/scan.php?page=news_item&px=Intel-SPOILER-Attack

IntelのCPUのみ、研究者がIntelに通知後90日が過ぎたので公開したが、Intelは対応策の方向性のみ発表

研究者の発言

なくとも近い将来利用可能な効果的なソフトウェアソリューションはないかもしれないと主張している

https://japan.zdnet.com/article/35133748/2/

「Intelはこの研究に関する通知を受け取った。このような問題についてはサイドチャネルの安全を確保するためのソフトウェア開発手法を採用することでソフトウェアを保護できると、われわれは考えている。これには、問題のデータに依存する制御フローを回避することも含まれる。また同様に、Rowhammer型の攻撃に対する緩和機能が実装されたDRAMモジュールは保護された状態を保っているものと考えている。顧客とそのデータを保護することはわれわれにとって重大な優先事項であり続けており、継続的に研究するセキュリティコミュニティの努力に感謝している」(Intelの広報担当者)

20190306追記終わり

20190308追記

新たな攻撃手法(SMoTherSpectre) による情報の漏洩

https://security.sios.com/vulnerability/misc-security-vulnerability-20190307.html

論文が英語なので細部まで読んでいませんがIntel SKY Lakeで実証しているみたいです。

論文が発表されただけで、CVE番号等は未発行です。

上記のアドレスの中の英語記事

https://arxiv.org/abs/1903.01843

glibcの評価で、私達はある情報を漏らすのに使用できる100以上の小道具を見つけた。

20190308追記終わり

20190411追記

Spoiler

INTEL-SA-00238(CVE-2019-0162)

https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00238.html

斜め読みした限りでは、ソフトウエアの開発段階で考慮して対応の様子

20190411追記終わり

HomeをPro用の設定をRegeditレシストエディタで設定してみる

作動しないかもしれないがProでの設定をHomeでも行う

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsUpdate\UX\Settings

BranchReadinessLevel

16 Current Branch

32 Current Branch for Business 半期チャンネル

DeferFeatureUpdatesPeriodInDays

機能更新延期日数 0~365

DeferQualityUpdatesPeriodInDays

品質更新延期日数 0~30

自動更新を構成

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU

AUOptions

2: ダウンロードおよびインストールを通知します

自動更新の検出頻度

DetectionFrequencyEnabled

Enabled Value 1

更新を確認する時間

DetectionFrequency

Default Value 22

Min Value 1

作成追加方法------------------------------------------------------------------

regeditでレジストリーエディターを立ち上げる

「HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows」をクリック、右ペインをクリック

右クリックし、「新規(N)」-「キー(K)」をクリックし、「WindowsUpdate」と名前を付ける

同様に、右クリックし、「新規(N)」-「キー(K)」をクリックし、「AU」と名前を付ける

右クリックし、「新規(N)」-「DWORD(32ビット)値(D)」をクリックし、「AUOptions」と名前を付ける

「AUOptions」をダブルクリックし、値のデータを「2」に設定する。

2: ダウンロードおよびインストールを通知します。

------------------------------------------------------------------------------

有線LAN 従量制課金データ接続でのWindows Update

レジストリの設定での銃調整課金データ接続の設定

1. コルタナの検索窓で「Regedit」と入力し、①レジストリエディターを立ち上げる。

2.レジストリエディターの左ペインで

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\DefaultMediaCost

に行き、「DefaultMediaCost」をクリックし選択します。

3. 次に「DefaultMediaCost」を右クリックし、ポップアップしたWindowの「アクセス許可」をクリックし、②「DefaultMediaCostのアクセス許可」を出します。

4. 次に②「DefaultMediaCostのアクセス許可」の右の下の方に有る「詳細設定」をクリックし③「DefaultMediaCostのセキュリティの詳細設定」を出します。

5. 次に③「DefaultMediaCostのセキュリティの詳細設定」の一番上に有る「所有者: TrustedInstaller 変更(C)」をクリックし、④「ユーザーまたはグループの選択」を出します。

6. 次に④「ユーザーまたはグループの選択」の「選択するオブジェクト名を入力してください」の欄に「Administrators」と入力し、「OK」ボタンをクリックします。

「DefaultMediaCostのセキュリティの詳細設定」の所有者:がAdministrators(XXXXX\Administrators)に変わり、「OK」ボタンをクリックします。

7. ②「DefaultMediaCostのアクセス許可」の「グルうーぷ名またはユーザー名(G)」の下にAdministrators(XXXXX\Administrators)が出てるので選択し、「フルコントロール」の許可にチェックを入れて、右下の「適用」ボタンをクリックし、最後に「OK」ボタンをクリックじます。

8. ①レジストリエディターの右ペインの「Ethenet」をダブルクリックにて開き、値のデータを「2」に変更して「OK」をクリックします。

Liva X² Windows 10 Home Windows Update経由で1809に

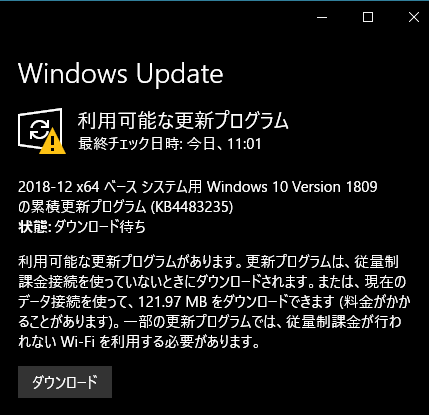

レジストエディターで従量課金をOnにしているので「更新プログラムのチェック」ボタンをクリックしたら1809への機能更新アップデートが始まった。

因みにwushowhide.diagcab(Show&Hideプログラム)で1809機能更新アップデートを検出出来なかった。

エラー0x80244018まで60分

再試行で再起動まで33分

再起動後デスクトップが出るまで62分

合計2時間35分

・デスクトップアイコンフォントが初期化される

MeiryoUIも大っきらい!! でメイリオ 11pt 太字に一括変更

http://tatsu.life.coocan.jp/MySoft/WinCust/index.html

・システムの保護 復元設定が初(無期化効)にされる

・課金データ接続の設定がOffにされた

「設定」 -「更新とセキュリティ」-「詳細オプション」でOnに設定しようとするも不可???

仕方がないので、レジストリの設定での銃調整課金データ接続の設定

1. コルタナの検索窓で「Regedit」と入力し、①レジストリエディターを立ち上げる。

2.レジストリエディターの左ペインで HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\NetworkList\DefaultMediaCost

に行き、「DefaultMediaCost」をクリックし選択します。

3. 次に「DefaultMediaCost」を右クリックし、ポップアップしたWindowの「アクセス許可」をクリックし、②「DefaultMediaCostのアクセス許可」を出します。

4. 次に②「DefaultMediaCostのアクセス許可」の右の下の方に有る「詳細設定」をクリックし③「DefaultMediaCostのセキュリティの詳細設定」を出します。

5. 次に③「DefaultMediaCostのセキュリティの詳細設定」の一番上に有る「所有者: TrustedInstaller 変更(C)」をクリックし、④「ユーザーまたはグループの選択」を出します。

6. 次に④「ユーザーまたはグループの選択」の「選択するオブジェクト名を入力してください」の欄に「Administrators」と入力し、「OK」ボタンをクリックします。

「DefaultMediaCostのセキュリティの詳細設定」の所有者:がAdministrators(XXXXX\Administrators)に変わり、「OK」ボタンをクリックします。

7. ②「DefaultMediaCostのアクセス許可」の「グルうーぷ名またはユーザー名(G)」の下にAdministrators(XXXXX\Administrators)が出てるので選択し、「フルコントロール」の許可にチェックを入れて、右下の「適用」ボタンをクリックし、最後に「OK」ボタンをクリックじます。

8. ①レジストリエディターの右ペインの「Ethenet」をダブルクリックにて開き、値のデータを「2」に変更して「OK」をクリックします。

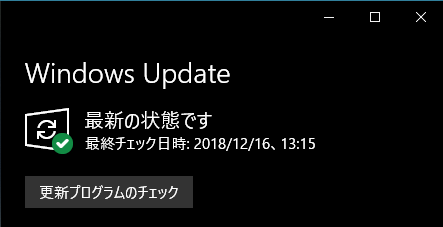

大きな更新はブロックしている様です。

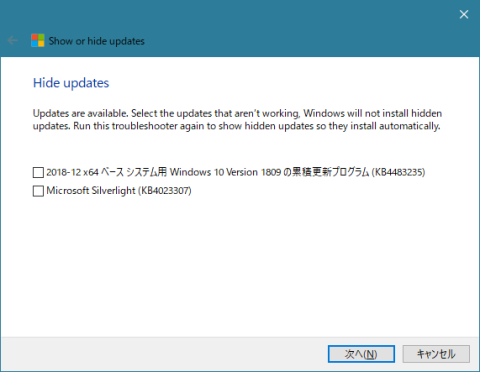

Show or HideテではKB4483235が検出されましたが

20分経過してもWindows Updateでは未検出です

今回のKB4483235はIEのセキュリティアップデートなので「更新プログラムのチェック」をクリックしてインストール開始します、と「ダウントード」ボタン付きで検出しました。

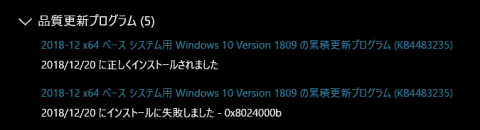

インストール後に履歴を確認すると、エラーで検出を排除している様ですね。

1809には関係有りませんが大問題と思われる事が発生しています、IP経由で1809をインストールし、機能更新アップデートの制御している「半期チャンネル」延期可能日数を「365日」設定しているPCにもIEのセキュリティアップデートは来ています。

が、1803の機能更新アップデートの制御している「半期チャンネル」延期可能日数を「365日」設定しているPCには「更新プログラムのチャック」ボタンをクリックしてもIEのセキュリティアップデート1803用KB4483234が検出されないのです。

December 19, 2018—KB4483234 (OS Build 17134.472)

https://support.microsoft.com/en-us/help/4483234/december192018kb4483234osbuild17134472

Windows Updateカタログ

https://catalog.update.microsoft.com

からKB4483234をダウンロードしてインストールするしか出来ないのです。

「Internet Explorer」にゼロデイ脆弱性、“Windows Update”で対策パッチが公開

https://forest.watch.impress.co.jp/docs/news/1159350.html

・設定-個人用設定-フォント-Cleartypeデキストの調整

・電源オプション(管理者権限でコマンドプロンプトから「powercfg.exe /hibernate off」でハイバネーションを無効にし「C:\hiberfil.sys」を削除している為と思われる)

機能更新アップデート後にWindowsOldフォルダーをエクスプローラーから削除出来たと思ったのだが、今回は削除出来ず。

なので、ディスクのクリーンアップから削除した。

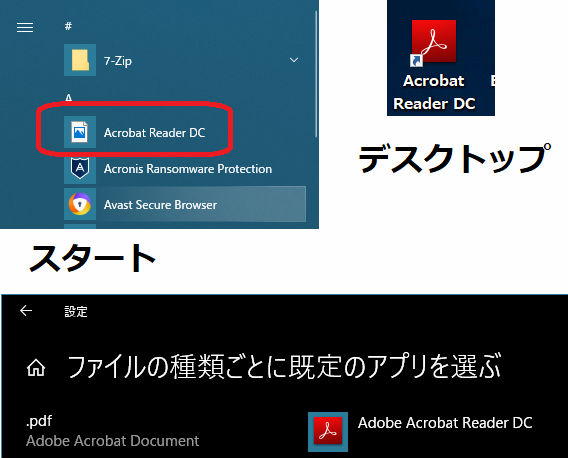

今の所、発見したのは「Adobe Acrobat Reader DC」だけですが・・・

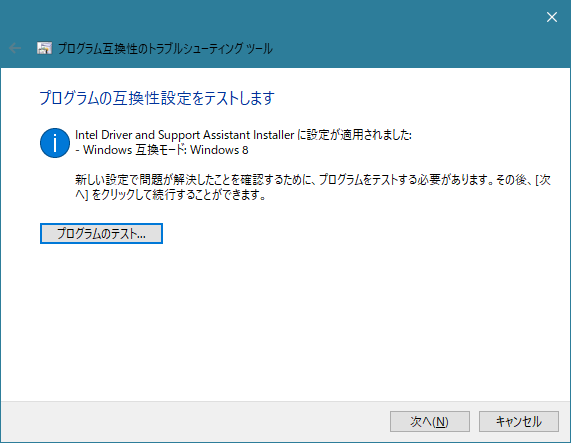

インテルドライバー&サポートアシスタントがインストール出来ない

ダウンロードした「Intel Driver and Support Assistant Installer.exe」をダブルクリックしてもインストール出来なかった。

EXEファイルを右クリックして「互換性のトラブルシューティング」を実行してインストール出来た。

コントロールパネル内の信頼性モニターでエラー内容を確認すると、

発生元 Microsoft.Photos.exe 要約 動作が停止しました 日付 2018/12/17 13:10 状態 レポートが送信されました 以下省略 と出てました。

対処方法は

「設定」-「更新とセキュリティ」-「トラブルシューティング」-「Windows スタアアプリ」-「トラブルシューティングツールの実行」-「サインインせずに次へ」-「リセット」をクリック 以降は忘れたがフォトは写真を写せる様になった。

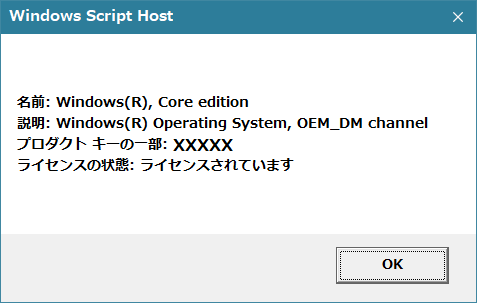

ライセンス確認

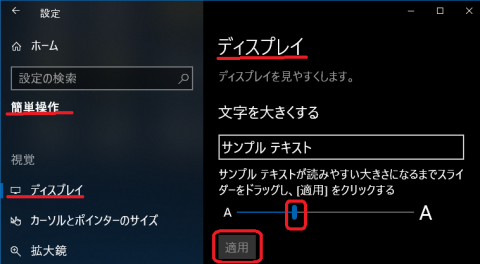

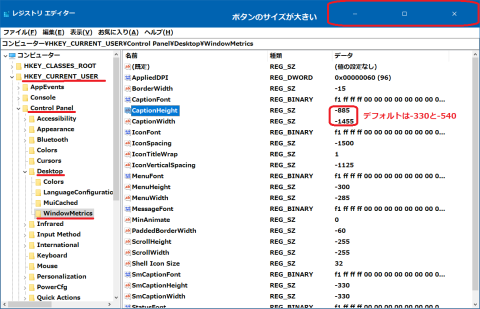

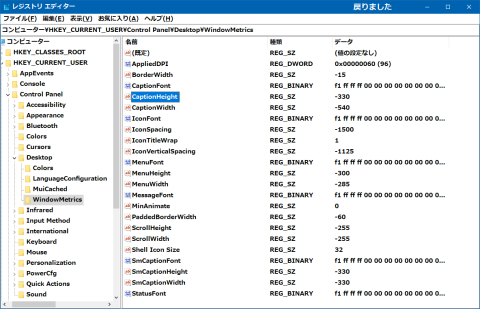

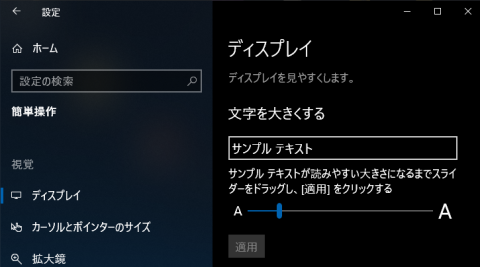

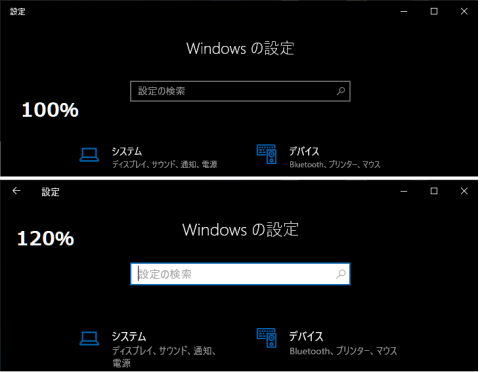

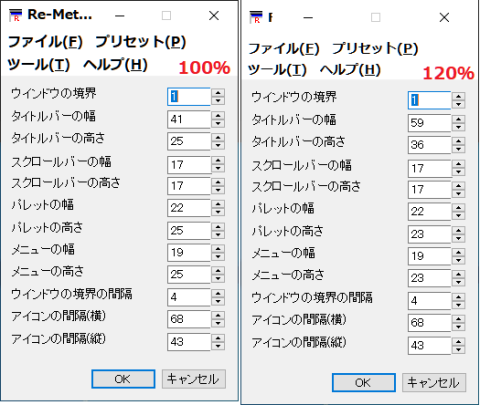

「設定」 - 「簡単操作」 - 「ディスプレイ」 - 「文字を大きくする」で大きくしたんですけど、元の大きさに設定してもアプリケーションバーの高さが元に戻らないのです。

副作用が出ました。

原因は「閉じる」「最大化」「最小化」それぞれのボタンサイズが原因です。

コルタナで「regedit」を検索し「レジストリエディター」を起動し下記項目を変更し、PCの再起動で治りました。

コンピューター\HKEY_CURRENT_USER\Control Panel\Desktop\WindowMetrics

CaptionHeight -885 → -330

CaptionWidth -1455 → -540

5台のPC Windows.isoファイル内の「Setup.exe」から引き継ぎ機能アップデート1803→1809 作成中

作成中

Windows 10 のダウンロード

https://www.microsoft.com/ja-jp/software-download/windows10

上記から「MediaCreationTool1809.exe」をダウンロードして実行し「Windows.iso」ファイルから引き継ぎ機能アップデートを行う。

「MediaCreationTool1809.exe」のバージョン確認は右クリックで「プロパティ」-「詳細」タブで確認出来、バージョンは17763.1だが、提供当初以外の作成されるISOファイルはバージョンが違う事が多い。

「Windows.iso」ファイルのバージョン確認方法は「Windows.iso」ファイルを右クリックでマウントし、コマンドプロンプトの下記コマンドで確認する。

dism /Get-WimInfo /WimFile:D:\sources\install.esd /index:1

上記「D」はマウントした結果のドライブを入力する。

ダウンロードしたISOファイルは17763.107だった。

2018/12/30現在で更新を含めた後のインストールしたバージョンは17763 .195

・デスクトップフォント

MeiryoUIも大っきらい!!で(メイリオ、太字、11pt)に修正

http://tatsu.life.coocan.jp/MySoft/WinCust/index.html

・「コントロール パネル」 - 「フォント」 - 「ClearTypeテキストの調整」

・「コントロール パネル」 - 「システム」 - 「システムの保護」

・「タスクバーのIME右クリック」 - 「プロパティ」 - 「Microsoft IMEの設定」- 「詳細設定」「予測入力」タブ-「予測入力を使用する」

・「コントロール パネル」 - 「マウス」 - 「ポインター」タブ

・「コントロール パネル」 - 「電源オプション」 - 「ディスプレイの電源を切る時間の変更」 - 「詳細な電源設定の変更」 - 「電源オプション」

・ハイバネーション C:\hiberfil.sysの有無(管理者権限でコマンドプロンプトを立ち上げ powercfg.exe /hibernate off or onで制御)

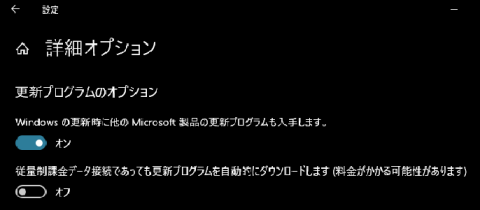

・「設定」 - 「更新とセキュリティ」 - 「Windows Update」 - 「詳細オプション」 - 「半期チャンネル」

・「設定」 - 「更新とセキュリティ」 - 「Windows Update」 - 「詳細オプション」 - 「配信の最適化」

・「グループポリシー」をコルタナで検索 - 「グループポリシーの編集」 - 「コンピューターの構成 」-「 管理用テンプレート」- 「Windowsコンポーネント」- 「Windows Update」 - 「自動更新を構成する」 - 「ダブルクリックし有効化」 - 「2.ダウンロードと自動インストールを通知」

J3160NH Atom 4Core 1.6 -2.24GHz

・インストール時間

初めの再起動まで60分、デスクトップが出てくるまで18分、合計1時間18分

・再設定項目

1. Windows Updateの設定「配信の最適化」が「他のPCからダウンロードを許可する」の設定がオフからオンに初期化された

2. デスクトップのフォントが初期化された

3. フォント-ClearTypeテキストチューナーを設定

4. システムの保護が無効化された

5. タスクバーに表示するアイコンが初期化された

MicrosoftはIntel MicroCodeをCore i向けCPUに対してKBXXXXXXとして配布していましたが、Core i向けは1809のIOSファイルには入っていました。

しかし、MicrosoftはAtom系向けへのIntel MicroCodeを提供していないので、当然ですが当J3160NH Atom 4Coreでは対応BIOSも提供されていないのでCPU脆弱性は残っています。

初代NUC 2台 Core i3 3217U 2C/4T 1.8GHz

・インストール時間

No1.NUC

初めの再起動まで43分、デスクトップが出てくるまで12分、合計55分

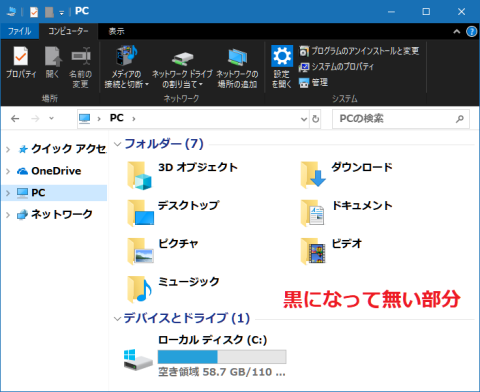

SSD110GB 空き58.9GB 使用量51.3GB

No2.NUC

初めの再起動まで51分、デスクトップが出てくるまで14分、合計65分

SSD117GB 空き80.3GB 使用量37.2GB

SSD使用量の多いPCは機能あっでーとには時間が必要の様だ

・再設定項目

No1.NUC

1. デスクトップのフォントが初期化された

2. フォント-ClearTypeテキストチューナーを設定

3. システムの保護が無効化された

4. タスクバーに表示するアイコンが初期化された

5. マウスポインターが初期化された

No2.NUC

1. Windows Updateの設定「配信の最適化」が「他のPCからダウンロードを許可する」の設定がオフからオンに初期化された

2. デスクトップのフォントが初期化された

3. フォント-ClearTypeテキストチューナーを設定

4. システムの保護が無効化された

5. タスクバーに表示するアイコンが初期化された

???使い込んだPCが他と違う

ダークモードと呼ばれる「設定」 - 「個人用設定」 - 「色」 - 「既定のアプリモードを選択します」 - 「黒」にして機能アップデートを行ったが

他のPCはスタートメニューやエクスプローラーの一部がダークモードにならない?

Core i7 4770K 4C/8T 3.5-3.9GHz

・インストール時間

初めの再起動まで20分、デスクトップが出てくるまで8分、合計28分

・再設定項目

1. デスクトップのフォントが初期化された

2. フォント-ClearTypeテキストチューナーを設定

3. システムの保護が無効化された

4. リモートアシスタンス接続を許可するのチェックが入ってた

5. タスクバーに表示するアイコンが初期化された

1809のISOにはIntel CPU脆弱性向けのIntel MicroCodeが含まれていました。

当機のMBには対応BIOSではなく1803向けのIntel MicroCode KB4100347で対応していましたが、1809への機能アップデート後にPowerShellで確認しましたがIntel MicroCodeが含まれていました。

Core i5 3570K 4C/4T 3.4-3.8GHz

・インストール時間

初めの再起動まで53分、デスクトップが出てくるまで7分、合計60分

CPUの能力は高めだが、データディスクとしてDドライブにHDDを繋いでいる為か?遅い

・再設定項目

1. デスクトップのフォントが初期化された

2. フォント-ClearTypeテキストチューナーを設定

3. タスクバーに表示するアイコンが初期化された

Proをクリーンインストール1台

この項目は今後も行うと思われるので、備忘録として記載

クリーンインストール後に行った事

・Avira Freeをインストール

・デスクトップアイコンなどのフォント変更

ソフト「 Meiryo UIも大っきらい!!」

http://tatsu.life.coocan.jp/MySoft/WinCust/index.html

・自動ログオン netplwizコマンドを実行

・Windows Updateの設定変更

詳細オプションで「半期梁ネル」で「365」日延長

「配信の最適化」 他のPCからダウンロードを許可する OFF

グループポリシーで

「管理用テンプレート」-「Windowsコンポーネント」-「Windows Update」-「自動更新を構成する」設定を 2-ダウンロードと自動インストールを通知、自動メインテナンス時にインストールするにチェック 他のMicrosoft製品の更新プログラムのインストール

「自動更新の検出頻度」 1時間に

・スリープ関係

管理者権限でコマンドプロンプトを立ち上げ

powercfg.exe /hibernate off

を実行する、搭載メモリーとほぼ同じ容量の「C:\hiberfil.sys」ファイルが削除される。

・2つ目のソフトを起動すると左に隙間

1.「スタート」ボタンを右クリックし、「ファイル名を指定して実行」をクリック。「regedit」と入力して「OK」をクリック

2.「HKEY_CURRENT_USER/Control Panel/Desktop/WindowMetrics/PaddedBorderWidth」を開く

3.「値のデータ」が「-60」となっていれば「-1」に変更し「OK」をクリック。その後サインアウト、もしくはPCを再起動。

・起動時にソフトを起動

Windowsキー+R shell:startup ショートカットをドラッグ

・Microsoft IME設定

タスクバーのIMEを右クリック-プロパティ-詳細設定-予測入力タブ-予測入力を使用するのチェックを外す

「設定」-「簡易操作」-「文字を大きくする」で見易くなったけど・・・「閉じる」ボタンとかデカく成り過ぎ~~~の修正 作成中

「設定」の文字とかが小さ過ぎるぞ!

そこで「設定」-「簡単操作」-「ディスプレイ」-「文字を大きくする」のスライドバーで

文字の大きさを120%に調整して少し見易くした!!!

でもね、「設定」のウインドウでは出ないんだけど、メモ帳とか古いソフトの「アプリケーションバー」の高さが高くなったり、「閉じる」ボタンとかバカでかくなるんですよ、ハッキリ言って邪魔なんです。

対処法は2つ必要で

1. レジストエディターで「閉じる」ボタン等の大きさを元に戻す

2. 「ReMetrics」というフリーソフトで元の値に戻す

です。

まず、1. ですが

コルタナで「regedit」を検索し「レジストリエディター」を起動し下記項目を変更し、PCの再起動します。

コンピューター\HKEY_CURRENT_USER\Control Panel\Desktop\WindowMetrics

CaptionHeight -885 → -330(私の場合)

CaptionWidth -1455 → -540(私の場合)

次に、2. ですが

ウインドウの各部分の幅・高さ、デスクトップアイコンの縦・横の間隔を設定出来るフリーソフト「ReMetrics」で幅や高さを元に戻します。

ダウンロードはVectorの下記のアドレスから

https://www.vector.co.jp/download/file/winnt/util/fh691485.html

100%の時のデータを残してから、

文字を大きくして下さい。

その後に100%の値に設定し直しします。

クロームなどのブラウザ等の文字も大きくなるので、各自調整してください。

・2つ目のソフトを起動すると左に隙間

1.「スタート」ボタンを右クリックし、「ファイル名を指定して実行」をクリック。「regedit」と入力して「OK」をクリック

2.「HKEY_CURRENT_USER/Control Panel/Desktop/WindowMetrics/PaddedBorderWidth」を開く

3.「値のデータ」が「-60」となっていれば「-1」に変更し「OK」をクリック。その後サインアウト、もしくはPCを再起動。

-

購入金額

0円

-

購入日

2018年10月03日

-

購入場所

ZIGSOWにログインするとコメントやこのアイテムを持っているユーザー全員に質問できます。