ログイン

ログイン

インテル トラステッド・エグゼキューション・テクノロジーとは、

インテルが開発したハードウェアセキュリティーです。

※トラステッド・エグゼキューション・テクノロジー = Intel TXT(以下Intel TXTで統一)

★☆ そもそもどんな技術なの? ☆★

セキュリティを強固にするというのは、どういう事が思い浮かぶでしょうか?

・オペレーティングシステムのセキュリティパッチを適用する事。

・オペレーティングシステム上の不要(使用しない)サービスを停止しておく事。

・ウィルス対策ソフトをインストールして実行しておく事。

・信頼できないサイトにはアクセスしない事。

個人で守れる範囲は色々とありますが、悪意ある攻撃はより複雑化・高度化し、

個人では簡単に守れない範囲にまで手を伸ばしてきています。

ビジネスベースのシステムで考えられる、悪意ある攻撃とはどういう事が思い浮かぶでしょうか?

・Webサイトのシステム破壊や、データの不正取得

・システムへ高負荷を与えることによるサービス提供妨害

・ハードウェアの破壊につながる不正コードの実行

色々と手を変え、品を変え、あらゆる方面から脆弱性を利用して、

不正なアクセスを実行しようとする悪意あるユーザーが存在することは、

昨今のシステムを構築する前提条件として、必須条件として

考えておかなければいけない状況となってしまっています。

そして、ただ単に、ウィルス対策ソフトを実行していた“だけ”や、

ファイアウォールでアクセスポートを制限する“だけ”では

対策が終わらない状況となっているわけです。

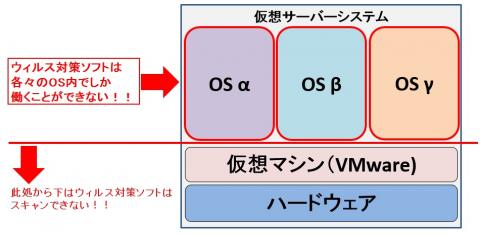

世間一般的に、仮想化環境でのハードウェア統合を実施することにより

高効率なシステム運用を実施する事が声高に叫ばれる時代にあたり、

仮想化環境ならではのセキュリティの脆弱性として狙われるポイントが

出てきました。

それは、ずばり「仮想化環境そのもの」です。

何故、仮想化環境が狙われるのか?

簡単に説明しますと、たとえばVMware等で仮想環境を作成したとします。

システムが起動していく形を簡単に示しますと

「ハードウェア起動」→「VMware起動」→「仮想環境上のOSが起動」

となります。

では、仮想環境上のOSにインストールされたセキュリティソフトは、

どこまで不正な状況を検知できるでしょうか?

それは、「仮想環境上のOSが起動」した後の状況であり、

ハイパーバイザーであるVMwareに悪意ある不正な改変をされてしまった場合、

不正を検知することができないと言い換えることができます。

この不正が検知できないという事は、システム構築上の穴となるべき

ポイントであり、OS以下の層はOSからは防ぐ方法が無い為、

悪意あるユーザーが目的を達成する手段として狙ってくるのは

自明の理と言う事ができるでしょう。

その為、OS以下の層で意図しない行動をした時は検知したいという

ニーズを満たすために開発されたのがIntel TXTというわけです。

システムが提供されるうえで、Intel TXTが果たす役割とは、

以下のポイントに集約されます。

・『起動するハードウェアが既知の構成であると保障する』

言い換えますと、システムボードのBIOS等の各種ハードウェアの

制御モジュールにおける悪意ある不正“改変”された

ハードウェア環境を検知する。

・『起動されるソフトが既知の物であるものと保障する』

言い換えますと、仮想環境のハイパーバイザーにおいて、

悪意ある“改変”のなされたハイパーバイザーの実行を検知する。

この検知する事というのがIntel TXTの本質であり、

検知したことによって可否の判断を行えるので

結果的にセキュリティを高めることができるという事です。

★☆ 信頼の連鎖を作る構成要素とは? ☆★

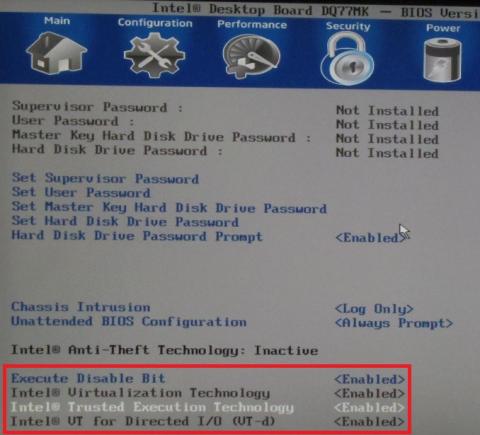

Intel TXTを実行可能とするハードウェア条件としては、

Intel vProに準拠する下記の環境を必要とします。

・対応プロセッサ

・チップセット

・対応BIOS

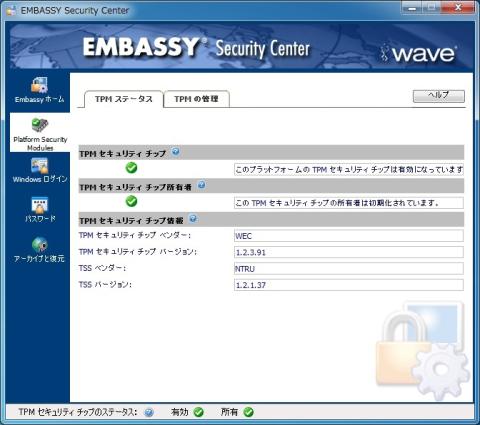

・TPM 1.2チップ

・AC(Authenticated Code)モジュール

上記以外にも、Intel TXTに対応するOSが限られる

という点もありますので、案外個人で構築する環境としては、

選択肢が狭いと言えます。

TPMチップにて検証ができる環境が基本的にビジネスユースである事が

大きな要因だと思われますので、マザーボードなどの選択肢が

狭まるのは仕方のないことかもしれません。

今回は、レビューアイテムとして「Core i7-3770」「DQ77MK」を

使用させていただき、ハードウェア条件をクリアします。

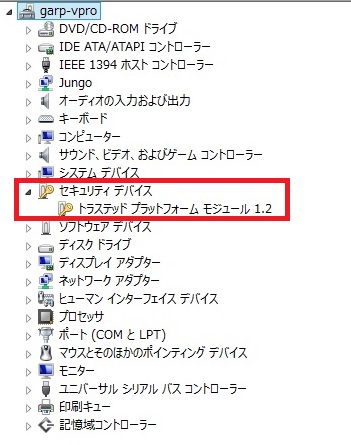

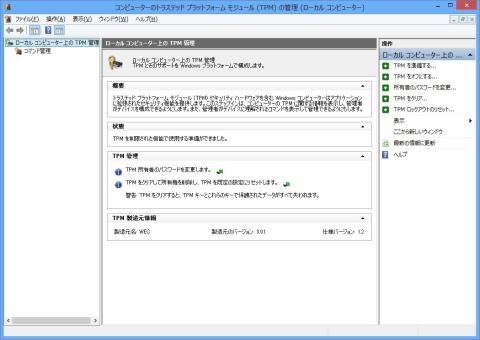

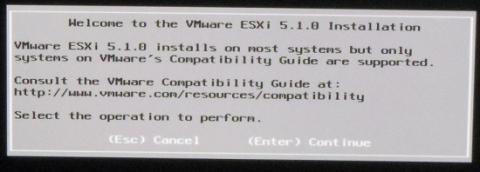

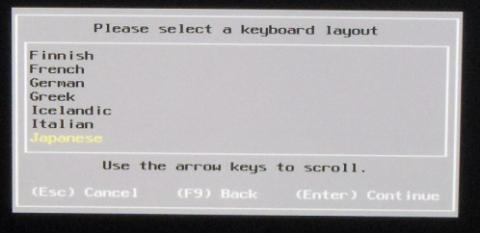

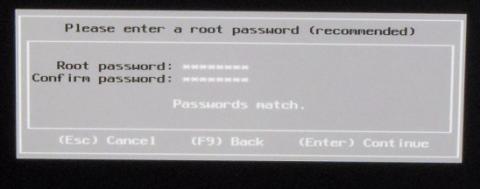

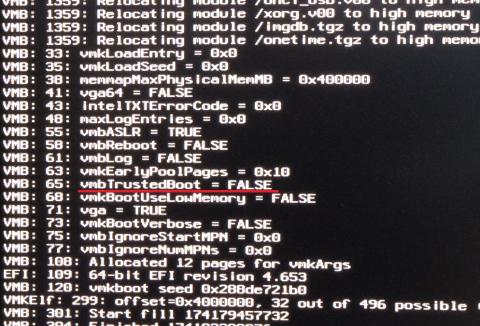

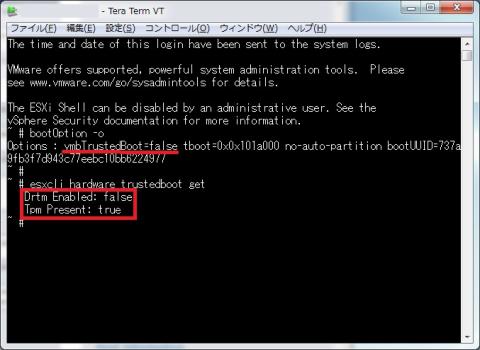

実証実験として、Windows 8上からのセキュリティデバイスである

TPMの確認と、実際にハイパーバイザー上でのTrustedなチェックが

実行されたか確認を行ってみます。

Copyright© zigsow Inc. All rights reserved.

Copyright© zigsow Inc. All rights reserved.