ログイン

ログイン

Intel TXTは、ビジネス用途やサーバー用途で扱われるのを想定した高度な技術。

コンピューター起動時にBIOSやファームウェアに改ざんがないか確認し

問題があった場合、そのままコンピューターのシステム起動を中止するテクノロジーである。

本来セキュリティソフトというのはOSのシステムのデータのみをサポートとしており

PCのメモリやBIOSに対するセキュリティは完全に蚊帳の外である。

ちょっと難しすぎて説明がしきれないから

PCをゲームボーイで例えれば

BIOS起動は Nintendo のあれ

そこから先はゲームソフトウェア(Windows等)の起動

起動のNintendoの文字の時点で、誰かが改造して

差し込んだゲームを起動出来ないように改鋳したりといった嫌がらせを回避すべく

Nintendoの文字が出ている時点で、問題が無かった時のホワイトなNintendoのBIOSを

照らし合わせる。そこで改変が無ければ、そのままゲーム起動

もし重大な改変が見つかったりすれば、そのまま起動を取り消し、問題のなかったBIOSに

訂正する能力を持つ。

「一体お前は何を言っているんだ。」

ゲームはいい、野球で例えてくれ。と言われたのでイラストで説明しよう。

こういうことである(どういうことだ)

BIOSさんが明らかにおかしい状態になっていたので

これは誰かの陰謀だとTXTさんは思い、PCの起動を中止することが出来るのが

この技術だと思えばいいでしょう。

TXT等の技術が光る場面は、個人や仕事PCとして行うより

複数のサーバーや、ワークステーション等といった

同じ仮想環境で行うコンピュータでデータを行き交う環境で大きく光るだろう。

ブートローダー時点で問題が起きた場合、もし、公開したくないデータストレージが

第三者に公開出来るように改変されていたりしたら大問題だし

BIOS起動パスワードを設定せずとも、ネットワーク上から無理やりBIOSを改造されたら

それでいて大変な問題になってしまうことがある。

そういった場面でも、ソフトウェアに限らず、ハードウェアレベルでの改造に対策を行う必要がある

その時、このIntel TXTが有効活用されるのでは無いだろうか…?

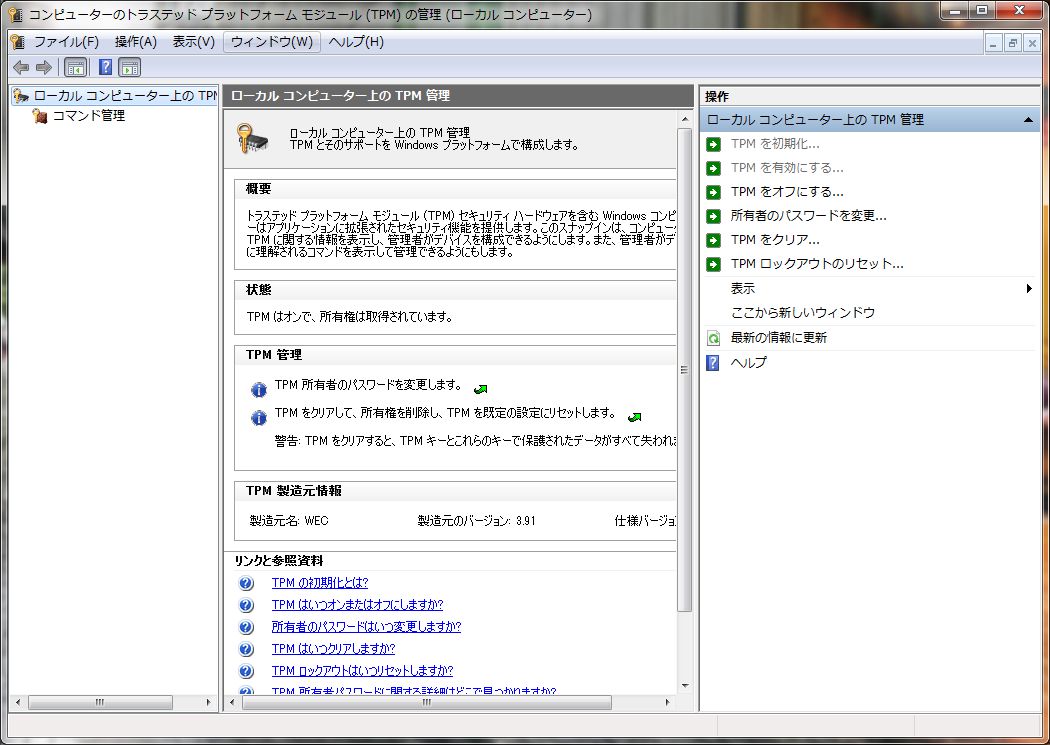

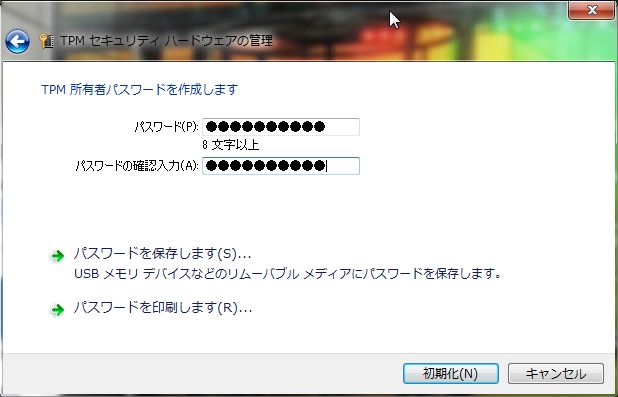

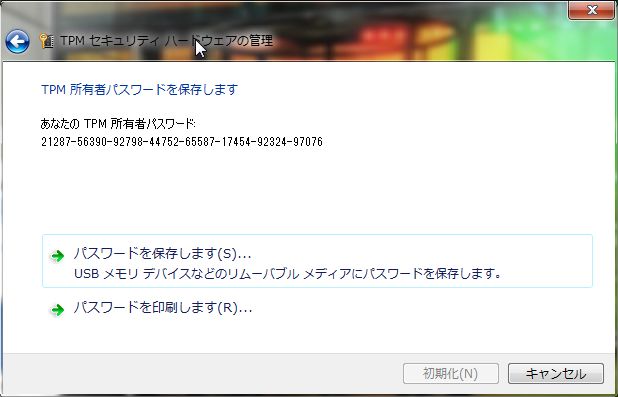

■ TXT使用時におけるTPMの存在

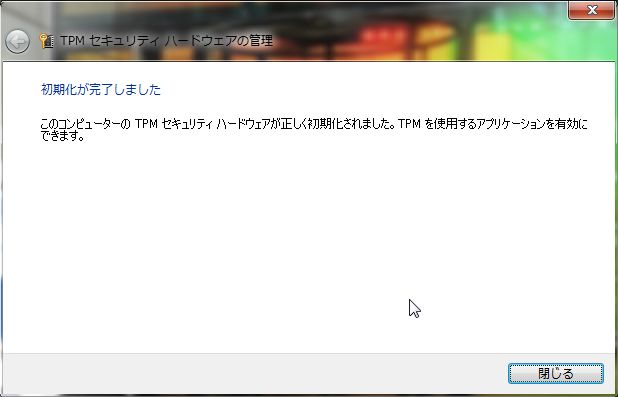

TXTは、Trusted Platform Module(TPM)とVT-dを組み合わせて行われる機能である。

Intel TXTを行う条件として、vPRO対応はもちろんだが

マザーボードにTPMチップが搭載されている必要があり

TPMに対応したOSを使用することもひとつの条件となっている。

(ただし、TXTはあくまでもOS起動前の話なので厳密に言えば、OSは必要条件ではない。

だが、OS規模でBIOSを保護したい場合は必ず対応OSを用意する必要がある。)

TPMは、TXTだけでなく、BitLocker等といったセキュリティ機能にも使われる存在で

Windows Vista Ultimateや7Ultimate、8 Proで既にお世話になっている人もいるかも。

TPM機能はWindows Vistaから既にサポートされており

Windows7 HomePremiumでも使用することが出来る。

つまりTPMをサポートしたOSが必要ではあるのだが、

その条件にHomePremiumが該当するのはうれしい発見だ。

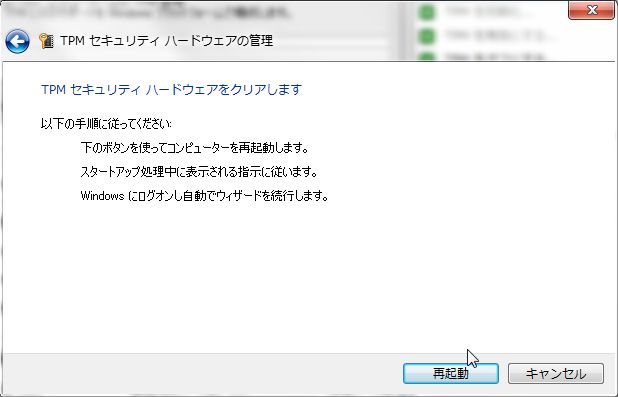

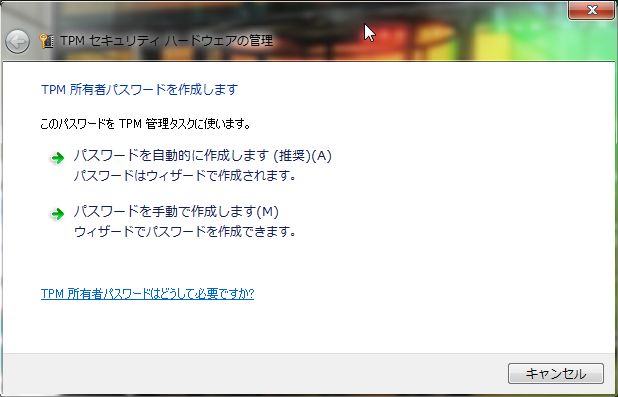

TPMはTXTを行う上での鍵の保管庫と考えてみてくれれば分かりやすい。

(簡単なイラストで説明してみました)

データドライブを暗号化し、他のPCからアクセス出来なくする。その鍵はTPMに保管できる

(Windows機能 BitLocker)

ハードウェア(BIOS)の改鋳をされていないか、TPMに格納されたデータと参照する。

(インテル® トラステッド・エグゼキューション・テクノロジー)

TPMはこの技術以外では干渉せず、常に信頼出来る鍵を保管するので

PCの脅威から常に安全な状態を保つ役割をしている。

そういった感じでTXTとTPMの関わりあいを見れば

TXTに関しての謎は解けたかと思います。

凄くカタログだけで見ても理解出来なかった技術だけに

ここまで簡単に説明したら、合っているか分からなくなってきますね(笑)

Copyright© zigsow Inc. All rights reserved.

Copyright© zigsow Inc. All rights reserved.