ログイン

ログイン

外出先でビジネス・モバイルPCを使用する際、一番気をつけなければいけないのは、盗難や紛失です。

なぜなら、その中に保存されている重要なデータや個人情報が、すべて第三者の手にわたってしまう恐れがあるからです。

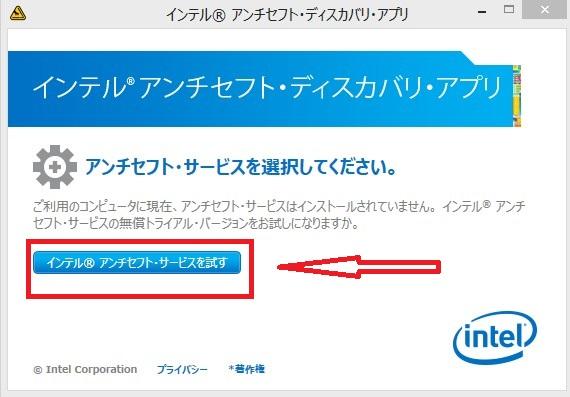

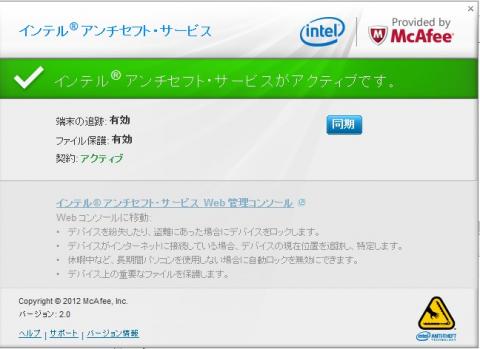

そこで、モバイルPCが盗難・紛失の被害にあった際、そのPCが悪用されたり、ハードディスクに内蔵されているデータが流出したりするのを防ぐための機能として、開発されたのが「インテル® アンチセフト・テクノロジー」(以下、AT™)になります。

「AT™」を利用するには、インターネット接続環境と、第 3 世代インテル® Core™ プロセッサー・ファミリーおよび第 3 世代インテル® Core™ vPro™ プロセッサー・ファミリーを搭載した PC と、一部の旧世代インテル® Core™ プロセッサー・ファミリーおよびインテル® Core™ vPro™ プロセッサー・ファミリーを搭載したPC が、必要になります。

又、インテル® アンチセフト・テクノロジー(インテルAT)は、単独では動かないシステムで、サービスを提供してくれるセキュリティー会社との契約が必須のシステムです。

詳細は、こちら参照お願いします。

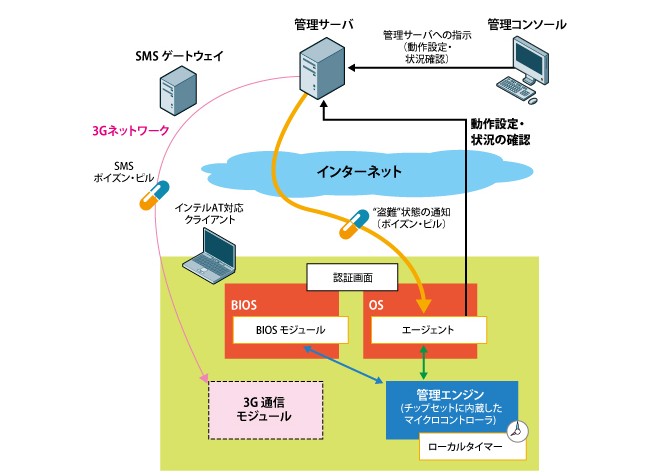

1.検知 2.ロック 3.再認証 インテルAT利用の3ステップ

- PCが盗難・紛失した状態にあるかどうかを検知(判定)する。

- 盗難・紛失したPCの起動や、内蔵された暗号化ディスクへのアクセスを禁止(ロック)する。

- (PCが無事発見された場合は)PCを利用するための再認証を行い、ロックを解除する。

定期チェックとタイマーの併用で早期警戒

盗難・紛失したPCの悪用を防ぐには、まず「PCが盗難・紛失した状態にある」ことを把握する必要があります。

ATでは、システム管理者からの通知をリモートから受け取ったり、PCの利用状況を調査したりすることによって、盗難や紛失をいち早く検知することが出来ます。

又、PCの所有者自身が通報してきた場合など、盗難や紛失の発生が明らかなケースでは、システム管理者がATの管理コンソール上からそのPCをロックするように指示を出すことができます。

このロック命令は「ポイズン・ピル(毒薬)」と呼ばれていて、盗難・紛失したPCがインターネット経由でポイズン・ピルを受信すると、PCのロックが即座に実行されます。

ATのシステム構成

(注) 3G回線のSMS(Short Message Service)を使ってロック命令(ポイズン・ピル)を受信する機能もあますが、利用するには3G通信モジュール内蔵のPCと、使用するソリューションの3G機能への対応が必要となります。

但し、上記の方法では、利用者やシステム管理者が盗難・紛失に気がつくまでロックを実行できないので、その間PCは無防備のまま放置されることになります。

又、盗難・紛失したPCがインターネットに接続されていない場合も、PCがポイズン・ピルを受信できないためにロックが実行されません。

これらの問題に対処するため、ATではローカルタイマーによる自律的なロック機能を用意されていて、このタイマー機能により、PCと管理PCの間で、定期的な通信が交わされている為、

PCのタイマーに設定された制限時間内に管理PCとの通信が行われなかった場合は、PC側で自らを「盗難・紛失状態にある」と見なして自動的にロックを実行することにより、盗難・紛失したPCがインターネットに接続されておらず、ポイズン・ピルを受信できない状況下でも、確実にロックを実行できるようです。

セキュリティとユーザーの利便性を両立

ポイズン・ピルや内蔵タイマーによってロックされたPCでは、起動時にロック解除用の認証画面(PreBoot Authentication:PBA)が表示されます。

ロックを解除するまでは、この画面のままでOSの起動すらできなくなる。ATのロック機能はvPro™のハードウェアやサードパーティのBIOSモジュールによって提供されるため、別のハードディスクやCD/DVDを使ってPCを起動させることも不可能なってしまいますので、紛失したPCが発見されたときや、長時間使っていなかったPCが勝手にロックされてしまったという場合は、次のような認証方法を用いてPCのロックを解除することが出来ます。

- パスワード認証

- ワンタイム・トークン認証

- 3Gネットワーク経由のリモート認証(モバイルPC側に3G通信モジュールが必要)

このうち、ワンタイム・トークン認証とは、ロック解除専用のトークン(パスワード)をシステム管理者側で毎回発行し、それをPCの利用者に電話などで伝えて、認証画面に入力してもらう方法で、利用者がパスワードを覚える必要がなく、発行したトークンも1回しか使えないので、通常のパスワード認証に比べて安全性、利便性ともに優れています。

セキュリティ対策は、利用者の使い勝手などをある程度犠牲にしなければ成り立たないと言われていますが、セキュリティを重視するあまり、ITの本来の目的である利便性を置き去りにしてしまうと、実際の運用においてさまざまな支障が生じ、ひいては利用者によるセキュリティ・ポリシーの軽視にもつながりかねません。

そこで、ATでは(適切な手続きさえ踏めば)簡単かつ迅速に元の利用環境を取り戻せるようになっています。

実運用時には、こうした点もセキュリティ上の強みになると思います。

以上、株式会社アイ・ディ・ジー・ジャパン様Computerworldのサイト内記事

【インテル(R) vPro(TM)テクノロジーで実現する“鉄壁ビジネス・モバイル” 第3回】

泥棒も打つ手なし!? ATでビジネス・モバイルのデータを守る

を参考、又一部引用させて頂きました。

http://www.computerworld.jp/topics/658/175829#

Copyright© zigsow Inc. All rights reserved.

Copyright© zigsow Inc. All rights reserved.