ログイン

ログイン

トラステッド・エグゼキューション・テクノロジー(インテルTXT)

ほとんどのコンピュータがネットワークに接続されている現状、セキュリティ上の脅威は高まる一方です。

機密情報の閲覧目的だけでなく、サービスの停止や情報の消去によってシステムを混乱させたり、漏えいした情報を公開することで企業の社会的信用の失墜を狙ったり、コンピュータの遠隔操作で、個人を陥れたり、

攻撃者の目的も多様化しています、それに伴って手口は巧妙になっており、

攻撃者が侵入しても発見できず、知らず知らずのうちに被害が拡大していたという例も少なくありません、このように、コンピュータをすべての攻撃から確実に保護することは、非常に困難なのが現実です。

その理由は、コンピュータシステムを守るセキュリティ技術のほとんどが、ソフトウェアだけで実現されてきたものだからです。

ソフトウェアに脆弱性があり、その脆弱性を突いた攻撃を受けたとしても、システムのハードウェアプラットフォームは何ら関知することが出来ませんでした。

そうしたソフトウェアベースに頼るセキュリティの課題を解決するために、ハードウェアベースでセキュリティ機能を強化しようと開発に、インテル社が取り組んだそうです。

これにより、これまで検知することが難しかったソフトウェアの改ざんをハードウェアの機能によって検知可能にし、セキュリティの堅牢性を高めた技術が、「インテル トラステッド・エグゼキューション・テクノロジー(インテルTXT)」という新しいセキュリティ技術です。

「インテル® トラステッド・エグゼキューション・テクノロジー」の、

「トラステッド」とは、「信頼された」と直訳されますが、コンピュータにおけるトラステッドは利用者、あるいは管理者が意図したとおりに動作するということを意味しているようです。

攻撃者によって操られる危険性を残した状態にあるコンピュータでは、とても信頼することはできません。

もちろん、あらゆる攻撃を完璧に防御することは難しいので、たとえソフトウェアの改ざんが行われたとしても、それを検知して利用者、あるいは管理者に知らせることができれば、被害は防止できます。

こうして、安全性を高めながら、利用者や管理者が意図したとおりにコンピュータが動作する状態が、「トラステッド」の意味です。

従来のソフトウェアベースのセキュリティ対策でも、安全性を高めるためにさまざまな手段があります。

例えば、多くのデスクトップ、モバイルコンピュータのBIOSには、パスワードによるロック機能が備わっていますし、コンピュータ固有のパスワードと、OSのログインID/パスワードを併用すれば、安全性は高まりますが、パスワードによるロックは100%破られないという保証はないし、破られないように堅牢性を高めれば高めるほど、使い勝手が低下するという課題がありました。

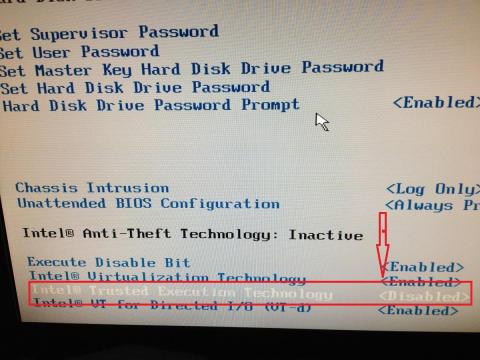

こうした課題を解決しながら真のトラステッドを実現するために、インテルTXTには、ハードウェア側にセキュリティ機能のメカニズムが搭載されているようですので、

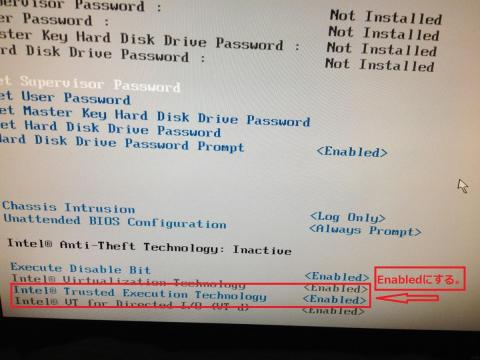

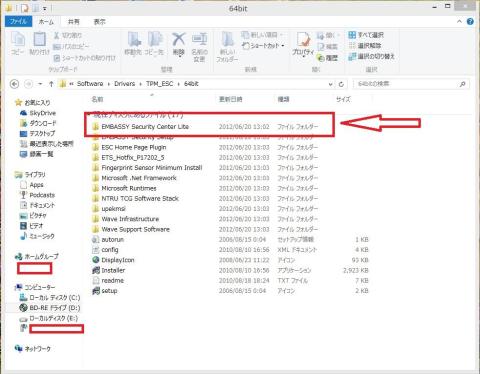

その構成には、インテルTXTに対応したプロセッサ、チップセット、セキュリティチップ(TPM)の各ハードウェア、およびコンピュータをメジャーメントするための「AC(Authenticated Code)モジュール」というソフトウェアなどが含まれます。

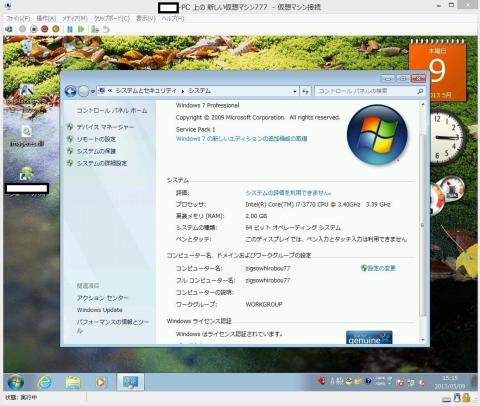

その為インテルTXTを利用するには、インテルTXTに対応ハードウェアが組み込まれたコンピュータを導入する必要があり、その要件に合致するものとして、「インテルvPro」に準拠したコンピュータが挙げられます。

Intel® Desktop Board DQ77MK+3rd Generation Intel® Core™ i7-3770は、「インテルvPro」に準拠しています。

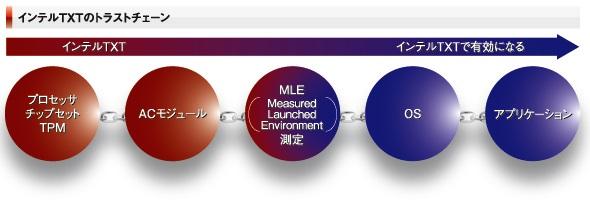

トラステッドな環境を実現するトラストチェーン

インテルTXTは、「信頼された」コンピューティング環境の確立を目指して設立された業界標準化団体「トラッステッド・コンピューティング・グループ(TCG)」によって定義された概念をベースにしているようです。

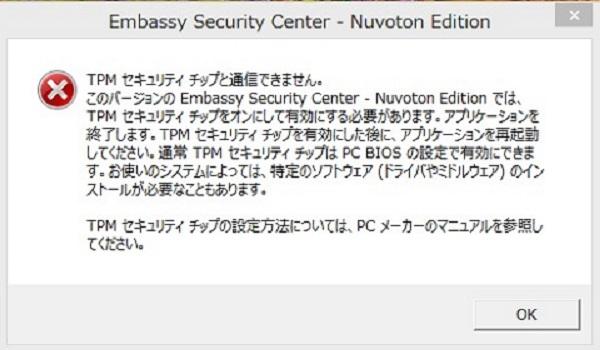

TCGのワーキンググループでは、コンピュータに必要なBIOSやブートローダといったソフトウェアの情報を、ハッシュ関数で演算した値として格納するセキュリティチップの仕様を策定しているのが、「TPM(Trusted Platform Module)」と呼ばれるもので、セキュリティチップとしてハードウェアに情報を格納しておけば、データを改ざんすることは不可能であり、ソフトウェアベースに比較して、はるかに信頼された状態を実現できるそうです。

セキュリティチップの情報は、コンピュータの起動時にBIOSやブートローダから取得して演算したハッシュ値と照合し、問題がなければ正常に起動して問題が見つかれば通知されるようです。

インテルTXTでは、コンピュータが信頼できるかどうかを測定(メジャーメント)することが規定されています。

コンピュータの電源を投入してからシステムが立ち上がるまで、いくつものソフトウェアが介在していますが、ユーザーが操作しているアプリケーションが正常に動作しているように見えたとしても、OSやドライバに脆弱性があるかもしれないし、OSの安全性、信頼性が確認できたとしてもOSが稼働するプラットフォーム(物理的なハードウェア、または仮想マシン)は信頼できないかもしれないので、OSを起動するブートローダが「信頼できる」とメジャーメントされ、そのブートローダを呼び出すBIOSもメジャーメントされる必要があります。

TCGでは、コンピュータの起動に実行されるBIOSを含むすべてのソフトウェアコンポーネントに対してメジャーメントを行い、トラステッドなブートローダを起動し、トラステッドなOSを起動するというように連鎖していく「トラストチェーン」という概念も定義しています。

上記の「メジャーメント」と「トラストチェーン」を実現したインテルTXTは、プロセッサ、チップセット、セキュリティチップ(TPM)の各ハードウェア、およびコンピュータの構成をメジャーメントするためのソフトウェア「AC(Authenticated Code)モジュール」で構成されていて、ACモジュールは、プロセッサの特定領域でのみ実行されます。

インテルTXT対応プロセッサに実装された新しい命令セットが動的にRTMを構成し、トラストチェーンを開始し、

次に実行されるACモジュールのメジャーメントを実行して、ACモジュールはコンピュータシステムの構成オプションを検査し、

ACモジュールによってメジャーメントが行われたブートローダが実行され、同じくメジャーメントが行われたOSを起動します。

こうしたトラストチェーンの中で、メジャーメントを行うのがインテルTXTの役目になり、OSの起動時に実行されるドライバ、サービス、アプリケーションなどのメジャーメントを行い、この先のトラストチェーンを実現するには、OSやサードパーティが提供するソフトウェアソリューションの機能を利用することになるそうです。

これにより、コンピュータを安全に起動できます。

このレビューに関して下記のサイトを参考又、一部引用させて頂きました。

インテルTXTによるトラステッド・コンピューティング:アイティメディア株式会社様

http://www.itmedia.co.jp/enterprise/articles/0801/29/news019.html

http://www.itmedia.co.jp/enterprise/articles/0803/14/news063.html

http://www.itmedia.co.jp/enterprise/articles/0804/11/news081.html

インテイルHP

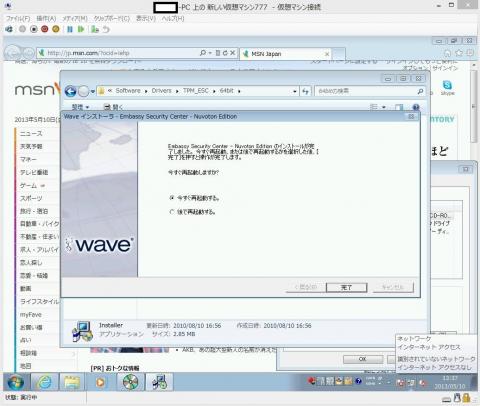

実施検証編につづく

Copyright© zigsow Inc. All rights reserved.

Copyright© zigsow Inc. All rights reserved.