ログイン

ログイン

トラステッド・エグゼキューション・テクノロジー(以下TXT)は現在のソフトウェアによるセキュリティ対策の限界部分をハードウェアーが担い手となって構築するセキュリティの事の様だ。

★ こちらも、Webを検索してみて一番解りやすい文章を参考にしてみました。

1.概要・・・このTXTが開発された経緯

あらゆるコンピュータがネットワークに接続されている今、セキュリティ上の 脅威は高まる一方である。機密情報の窃盗目的だけでなく、サービスの停止や情報の消去によってシステムを混乱させたり、 漏えいした情報を公開することで企業の社会的信用の失墜を狙ったりなど、攻撃者の目的も多様化している。

このように、コンピュータをすべての攻撃から確実に保護することは、非常に困難なのが実状である。

その理由は、コンピュー タシステムを守るセキュリティ技術のほとんどが、ソフトウェアだけで実現されてきたものだからだ。

ソフトウェアには脆弱性があり その脆弱性を突いた攻撃を受けたとしても、システムのハードウェアプラットフォームは何ら関知することができない。

そうしたソフトウェアベースに頼るセキュリティの課題を解決するために、ハードウェアベースでセキュリティ機能を強化しよう と立ち上がったのがインテルである。

これまで検知することが難しかったソフトウェアの改 ざんをハードウェアの機能によって検知可能にし、セキュリティの堅牢性を高めようというのだ。

これが「インテル トラステッド・ エグゼキューション・テクノロジー(インテルTXT)」という新しいセキュリティ技術である。

真のトラステッドを実現するために、インテルTXTには、ハードウェア側にセキュリティ機能のメカニズム が搭載されている。

トラステッドな環境を実現するトラストチェーン インテルTXTは、「信頼された」コンピューティング環境の確立を目指して設立された 業界標準化団体「トラッステッド・コンピューティング・グループ(TCG)」によって定義された概念をベースにしている。

コンピュータに必要なBIOSやブートローダといったソフトウェアの情報を、ハッシュ関数で演算した値 として格納するセキュリティチップの仕様を策定している。これが、「TPM(Trusted Platform Module)」と呼ばれるものだ。

2.動作概要

セキュリ ティチップとしてハードウェアに情報を格納しておけば、データを改ざんすることは不可能である。したがって、ソフトウェアベースに 比較して、はるかに信頼された状態を実現できるわけだ。 セキュリティチップの情報は、コンピュータの起動時にBIOSやブートローダから取得して演算したハッシュ値と照合し、問題がなければ 正常に起動して問題が見つかれば通知される。このうちインテルTXTでは、コンピュータが信頼できるかどうかを測定(メジャーメント) することが規定されている。

コンピュータの電源を投入してからシステムが立ち上がるまで、いくつものソフトウェアが介在している。ユーザーが操作しているアプリ ケーションが正常に動作しているように見えたとしても、OSやドライバに脆弱性があるかもしれない。さらに、OSの安全性、信頼性が確認 できたとしてもOSが稼働するプラットフォーム(物理的なハードウェア、または仮想マシン)は信頼できないかもしれない。

そこで、OSを 起動するブートローダが「信頼できる」とメジャーメントされ、そのブートローダを呼び出すBIOSもメジャーメントされる必要がある。 そこでTCGでは、コンピュータの起動に実行されるBIOSを含むすべてのソフトウェアコンポーネントに対してメジャーメントを行い、 トラステッドなブートローダを起動し、トラステッドなOSを起動するというように連鎖していく「トラストチェーン」という概念も定義して いる。トラストチェーンで最も重要なのは、当然のことながら最初に実行されるソフトウェアコンポーネントである。

3.検証方法

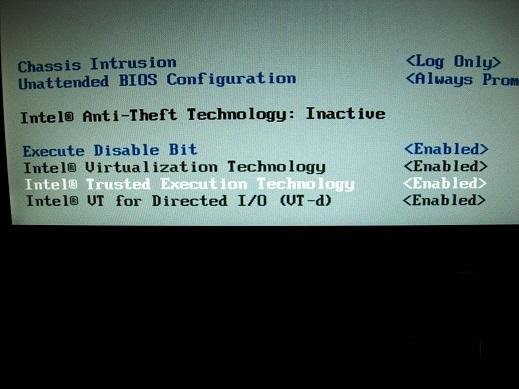

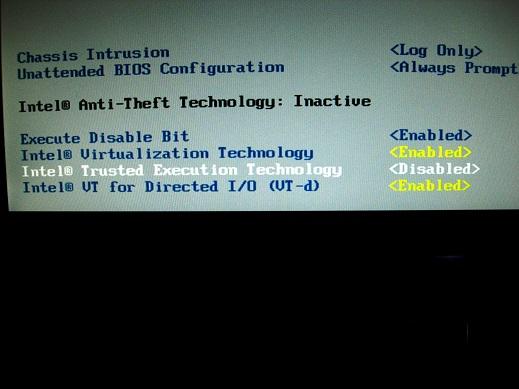

さて、問題はこの機能をどうやって検証するかです。

まずは、ON/OFFでの違いを見つけ出すことからスタートする以外に方法はなさそうですね。

ON/OFFはBIOSのセキュリティの項目に属する設定でON/OFF出来そうです。

Copyright© zigsow Inc. All rights reserved.

Copyright© zigsow Inc. All rights reserved.