今回私のできる範囲の検証としてマザーボードに搭載されている

Trusted Platform Module(略称:TPM)を使用し、

Windows8のBitLocker機能を使ってシステムドライブの暗号化を実施し、

別マシンから暗号化されていて中身が見えない(起動できない)ことを確認したいと思います。

BitLockerを使用して暗号化ドライブを作成

1) コントロールパネルの「システムセキュリティ」を選択

2) 「BitLocker ドライブ暗号化」を選択

3) 「BitLockerを有効にする」を選択

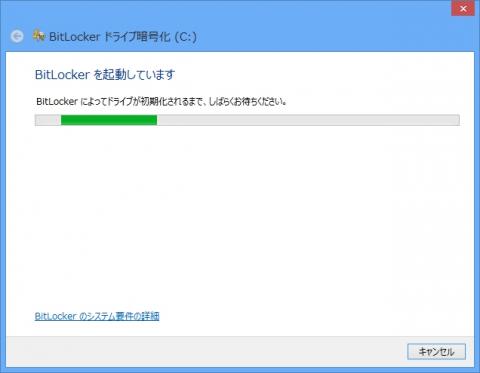

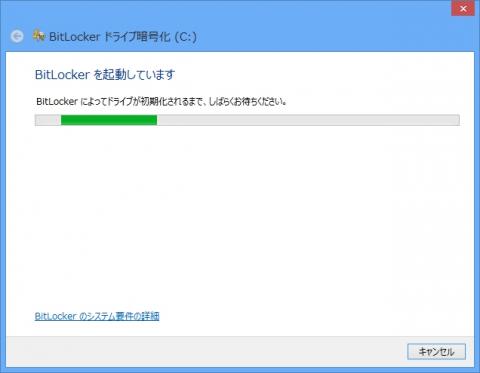

4) BitLockerが起動されるのでしばらく待つ

5) 回復ファイルの作成先を聞かれるのでお好みで選択

私はDドライブに保存しました

複数個の回復ファイルを作成する事が推奨のようです。

6) 暗号化する範囲を決定します

TPMを使用する為に、ドライブ全体を暗号化する必要があるためそちらを選択しました。

7) 問題なければ「続行」ボタンを押下します

8) 再起動を行うと暗号化が開始されます

暗号化されたドライブを別マシンで読み込む

Ultrabookに暗号化したシステムドライブをUSB接続してみました。

結果、以下のようにBitLockerの回復ファイルを求められますが、

入力しなければ暗号化されており見ることが出来ません。

別マシンではTPMが搭載されていないことから暗号のキーになる回復コードが無いため、

SSDの中身を見ることは出来ませんでした。

メインマシンではTPMが搭載されており復号化するコードがあるため、

暗号化していることを意識することなくOSを起動させることができます。

総括

検証の結果から、TPMを使用した暗号化によって回復ファイルがなければ他のマシンで

読み込みと書き込みを行うことが出来ないことが判りました。

これによってHDDの紛失時のインシデント発生確率が大幅に減らすことが出来ます。

企業でPCを使用する際に、ノートパソコンなどでは暗号化が

社内ルールになったりするところが多いと思いますが、

この機能を使用する事でOSの標準機能で高いレベルの

セキュリティ環境を構築できると感じました。

ただ、ノートパソコンなど本体を直接持っていかれるとTPMが装着された状態のため、

電源を入れただけで中身が見えてしまう恐れがあります。

これに対応するvProの機能、

「インテル® アンチセフト・テクノロジー」(第4の謎)があり、

対応方法は追って謎解きをしたいと考えています。

チームメンバーのレビュー紹介

hubbleさん

IntelTXTの解説をクスッと笑いを交え中がら作成してくれました。

また、今回の第2の謎を解明するために一生懸命頑張っていただき、

VMware vSphere Hypervisorを使用しての環境構築も行って頂きました。

結果からいえばIntelTXTが動いているという結論までは至っておりませんが、

今回の謎の解答に一番近づいた方ではないでしょうか。

n-eさん

Windows 8のブートマネージャを書き換えるという荒療法を行って頂き・・・

結果Windowsが起動しなくなってしまいました><

その結果から、「メジャーメントを行う為の機能を実装しないと

だめそうな感じだった」と一定の結果は得られたと思います。

また、TPM管理ツール(EMBASSY Security Center)なるものが

あることを教えてくれました。

これは私は知らなかったので今後試してみようと思います。

takさん

今回の第2の謎も漫画で書いてくれました。

第1の謎と同様に非常にインパクトがあります。

今回は、一度仮想マシンを構築した後、

TPMを初期化する事で認証のハッシュを変更したことによりHyper-V上の

仮想ネットワークが無効になることを検証してくれました。

つまり逆の現象でTPMが変わらず、

仮想マシン側のハードウェアに変更が入ると

同様に起動できなることを証明してくれたと感じます。

atemさん

今回のプレミアムレビューで自作初挑戦だったatemさん。

IntelTXTという難題に対して出来る精一杯の事をしてくれました。

実機検証はないものの、IntelTXTとは何かを一生懸命レビューしてくれています。

チーム内チャットでもIntelサイトからの資料PDFを貼り付けてくれるなど

精一杯の情報収集をしてくれました☆

ログイン

ログイン

Copyright© zigsow Inc. All rights reserved.

Copyright© zigsow Inc. All rights reserved.