※注:不完全な状態で公開してます、備忘録みないなもんです、信用しない方が宜しいかと思います!

-------------------------------------------------------------------------------------------

Tips

・1903のインストールにはストレージに32GBの空き容量が必要か?

結論は?

1809以前がインストールされている場合は今まで通り10GB程でOK!

理由は1903から「予約済み記憶域」等の方法が導入されたから。

窓の社から

“予約済み記憶域”を導入した「Windows 10 19H1」Build 18312が“Fast”リングに

アップデートや一時ファイルのための専用領域を7GBほど確保し安定性向上を図る

https://forest.watch.impress.co.jp/docs/news/1164008.html

“予約済み記憶域”が有効となるのは「Windows 10 19H1」がプリインストールされた環境か、「Windows 10 19H1」をクリーンインストールした環境に限られる。

上記からは引継ぎアップーデートを続ける限り空き容量は10GB程でOK?

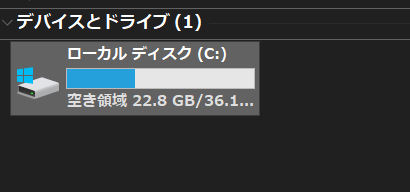

・ストレージの容量

eMMC64GBの全体容量(57.7GB少ない?)とWindowsの空き容量(22.7GB)

エクスプローラーWindowsの全体容量(36.1GB)と空き容量(21.8GB)

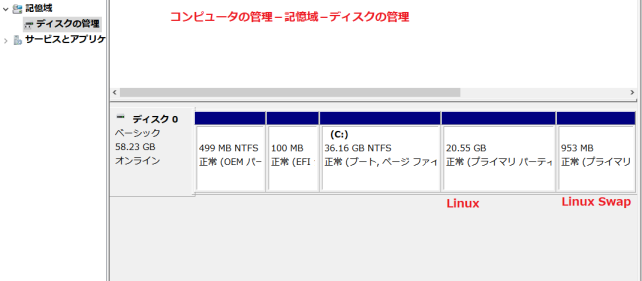

コンピュータの管理-記憶域-ディスクの管理

LinuxとLinux Swapが見えます

Lubuntuとデュアルブートしているので、ストレージの「システムと予約済み」(30.4GB)はLinux部分も含まれてますね、21GB強はLinuxで使っています。

システムファイルが29.0GBと言うことは、Windwos10 1903のシステム領域は8GB未満?

まさにです、管理者権限でコマンドプロンプトから「powercfg.exe /hibernate off」で数GB程有る「hibernate.sys」を削除しています。

まさにです、管理者権限でコマンドプロンプトから「powercfg.exe /hibernate off」で数GB程有る「hibernate.sys」を削除しています。

-------------------------------------------------------------------------------------------

「May 2019 Update」でWindows 10はさらに便利に 2019年 記事一覧

https://forest.watch.impress.co.jp/docs/shseri/win10may2019/

Cortanaと検索ボックスを分離

Cortanaアイコンを選択すると、Cortanaが音声聞き取りの待ち受け状態

検索ボックスを選択すると、頻繁に利用しているアプリの一覧が表示される。上位のタブでは、検索対象の種類を指定できる

https://tech.nikkeibp.co.jp/atcl/nxt/column/18/00723/042600007/?i_cid=nbpnxt_pgmn_topit

自動再起動しない時間を賢く設定(インテリジェント アクティブ時間)

設定画面から「更新とセキュリティ」-「Windows Update」-「アクティブ時間の変更」 と進んで、「このデバイスのアクティブ時間を、アクティビティに基づいて自動的に調整する」をオン

新しいスクショツール(切り取り&スケッチ)

撮影対象のアプリケーションを選択して、選択した部分だけのスクリーンショットを取得する機能が追加になった。これまでは画面全体のスクリーンショットを取得するか、必要な箇所を矩形(くけい)や任意の形で選択して切り取るかだった。

変更点 Windows 10 May 2019 Update:あなたが知る必要があるすべて

https://www.digitaltrends.com/computing/windows-10-april-2019-update/

「Windows 10」のアップデートプロセス変更--次期版は「May 2019 Update」、5月に一般公開

https://japan.zdnet.com/article/35135313/

年2回のこれまでのWindows 10機能アップデートと違うのは、一般提供に先立ち、Windows Insiderの「Release Preview」のユーザーに数週間前にリリースする点だ。

Microsoftは来週、Windows 10 19H1をRelease Previewリングに公開する。またこのプレビュー期間に、Microsoftの従業員や、同社のOEMとISVパートナーもより広範にテストを行うようにする。Microsoftの4月4日付けのブログ記事によると、これらのユーザーが4月いっぱいテストを実施した後、5月「下旬頃」にメインストリームに公開する計画だ。これまで通りデータを元に、最も安定してアップデートできると考えられるデバイスから順次提供していく。

企業ユーザーがWindows 10 19H1を社内で利用できるようになるのは、商用提供が行われる5月下旬からとなる。なお18カ月間のサポート期間は、この5月下旬の日を開始日とする。

またMicrosoftはこの新バージョンより、「Windows 10 Home」などのユーザーが、セキュリティアップデートと機能アップデートをいつどのように受け取るか、よりコントロールできるようにする。

具体的には、機能アップデートを最長35日間停止できるようになる。1回につき7日間の停止を最大5回まで行える。これは「Windows 10 Pro」「Windows 10 Enterprise」「Windows 10 Education」のユーザーには提供されていたオプションだが、これまでHomeユーザーはインストールする時間または「Snooze」を選択するしかなかった。この35日間のアップデート停止は、月例のセキュリティアップデートでも利用可能になる。

Microsoftはさらに、年2回の機能アップデートでも、「Windows Update」の設定で「Download and install now」というオプションを新たに用意する。これにより、ユーザーがWindows Updateを使い、手動でアップデートを確認しただけで、否応なしに機能アップデートがインストールされることはなくなる。同社はこの新オプションを5月下旬より「Windows 10 1803」「Windows 10 1809」「Windows 10 1903」で利用可能にする。

・ハードウェア非依存の新たなサイドチャネル攻撃“Page Cache Attacks”が発表

どんなCPUやGPUを搭載しているかは問わず、OSの“ページキャッシュ”機構を狙う

https://forest.watch.impress.co.jp/docs/news/1163514.html

「Windows 10 19H1」で“Page Cache Attacks”への対策

不具合?、AIが悪さ?レジストリを無視?やっぱWindows Updateが変な動き

Windows Updateがレジストリ設定通りに動かない?

2019/07/10定例のWindows Updateが降ってきたが、6台あるWindows 10 Proの挙動が違う。

6台全てグループポリシーで「自動更新を構成する」の設定で「2 - ダウンロードと自動インストールを通知」にし、レジストリもHKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AUの「AUOptions」も”2”になっている事を確認したが、奇しくも4Coreの3台のPCは通知を表示した。

しかしだ、2Core,6Coreの3台はWindows Updateを開くだけでダウンロード、インストールと進み再起動で待ちまで勝手に進んでしまう、何だこれ???

最近MicroSoftはWindows UpdateにAIを導入し不具合が激減したらしいが、AIが所有者の意思(設定)を無視して怒りを買う様な行動をしているのか?

そうだとしたらやはりAIは恐ろしい。

また、Win 10編: レジストリバックアップを再有効化しても動作しない?

https://news.mynavi.jp/article/windows-464/

上記の記事にもある様に一部のレジストリ設定が無効化されている可能性が高い???

20190911追記

8月の定例アップデート

Pro1903のPC5台の内2台がグループポリシーとレジストリ設定と異なり、再起動待ちまで進む。

9月の定例アップデート

Pro1903のPC5台の内4台がグループポリシーとレジストリ設定と異なり、再起動待ちまで進む。

20190911追記終わり

20191004追記

フィードバックHubに報告しても直らない。

今日もKB4524147が自動でインストールされ再起動を催促するポップアップで気が付いた。

Windows Updateの不具合ではなく、個別PCの不具合ではないかと疑ってみる。

「設定」-「更新とセキュリティ」-「トラブルシューティング」-「Windows Update」と

https://www.atmarkit.co.jp/ait/articles/1109/09/news144.html

の「wu10.diagcab」を試して、20191009の定例Windows Updateで確認する事にした。

が、両方とも問題の検出が出来なかった。

20191004追記終わり

20191009追記

定例Updateで1903 Pro PC6台中4台のPCがまたまた再起動まで進んでしまった。

いい加減にしてよ

もしも再起動しないPCが出てきたらどうすんのよ、KBなんたらを削除も出来ないじゃないか

201909追記終わり

・Windows Update 自動更新を構成する

「グループポリシー」をタスクバーの検索する - 「グループポリシーの編集」 - 「コンピューターの構成 」-「 管理用テンプレート」- 「Windowsコンポーネント」- 「Windows Update」 - 「自動更新を構成する」 を「有効」にし、「2 - ダウンロードと自動インストールを通知」にしているのだが、本日2019/09/12月例のWindows Updateで何もさわっていないのに、再起動まで進んでしまった????????????????????

MicroSoftさん大変失礼しました、「3 = (既定の設定) 更新プログラムを自動的にダウンロードし、トインスールの準備ができたら通知する。」になってました。

レジストリー その他の Windows Update 設定の管理

https://docs.microsoft.com/en-us/windows/deployment/update/waas-wu-settings

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU

自動更新を構成するために、次のいずれかのレジストリ値を追加します。

NoAutoUpdate (REG_DWORD):

0: 自動更新が有効になっています (既定)。

1: 自動更新が無効になっています。

AUOptions (REG_DWORD):

1: 自動更新で、コンピューターを最新の状態に保ちます。

2: ダウンロードとインストールの通知。

3: 自動的にインストールをダウンロードして通知します。

4: インストールを自動的にダウンロードしてスケジュールします。

上記のAUOptionsは日本語ページ(/en-us/ → /ja-jp/)ではDirectmusic オプションになって間違う

ScheduledInstallDay (REG_DWORD):

0: 毎日。

1 ~ 7: 日曜日 (1) から土曜日 (7) までの曜日。

ScheduledInstallTime (REG_DWORD):

nは、 nは24時間形式 (0-23) の時刻と等しくなります。

UseWUServer (REG_DWORD)

この値を1に設定すると、Windows Update ではなく、ソフトウェア更新サービスを実行しているサーバーを使用するように自動更新が構成されます。

RescheduleWaitTime (REG_DWORD)

mは、 **** 自動更新が開始される時刻と、スケジュールされた時刻が経過した時点からインストールが開始されるまでの期間を示すものです。 時刻は、1から60までの分単位で設定されます。1分を60分として表します。

!ノートこの設定は、クライアントが SUS SP1 クライアントバージョンまたはそれ以降のバージョンに更新された後のクライアント動作にのみ影響します。

NoAutoRebootWithLoggedOnUsers (REG_DWORD):

0 (false) または1 (true)。 1に設定した場合、ユーザーがログオンしている間、自動更新はコンピューターを自動的に再起動しません。

!ノートこの設定は、クライアントが SUS SP1 クライアントバージョンまたはそれ以降のバージョンに更新された後のクライアントの動作に影響します。

自動更新の検出頻度 DetectionFrequency

プレビュービルドや機能更新プログラムをいつ受信するかを選択して下さい

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate

DeferFeatureUpdatesPeriodInDays

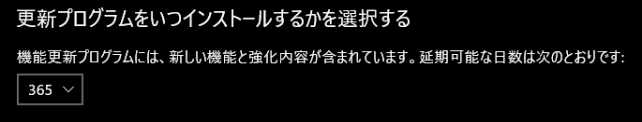

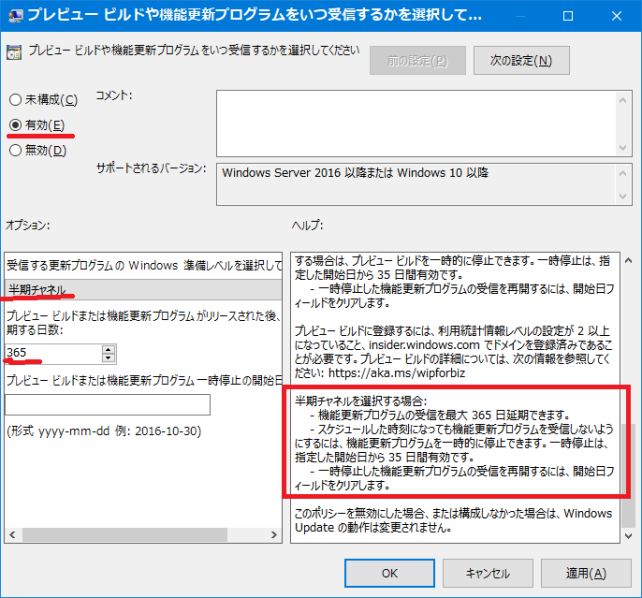

設定からWindows Updateの詳細オプションの機能更新プログラムの延期可能な日数を設定しても

グループポリシーで「コンピューターの構成 」-「 管理用テンプレート」- 「Windowsコンポーネント」- 「Windows Update」の項目を有効にすると

Windows Updateの詳細オプションの機能更新プログラムの延期可能な日数が消えてしまい、機能更新プログラムの延期日数を設定したのか判らなくなる

まあ機能更新プログラムの延長日数もグループポリシーで設定しろ、とのMicroSoftoの意向かもしれない。

DISM

・システムイメージをチェック

DISM.exe /Online /Cleanup-image /ScanHealth

・システムイメージをチェックしてイメージが正常かまたは破損していれば修復可能、修復不可能かを表示

DISM.exe /Online /Cleanup-image /CheckHealth

・システムイメージをチェックし、不具合があればWindows Updateを使用して破損しているファイルを修復

DISM.exe /Online /Cleanup-image /Restorehealth

sfc

・C:\Windows\System32\dllcache」の圧縮フォルダにあるキャッシュコピーから復元

sfc /scannow

1809から1903へアップデート、初期化されたかも確認

・Windows Update経由

では05/21配信のKB4497934をインストールしてOSビルド17763.529になったてから、OKの出たPCに順繰りに下記が現れるらしい。

Feature Update to Winodows 10, version 1903

Download and install now

・ISOをダウンロードからインストール

https://www.microsoft.com/ja-jp/software-download/windows10

上記アドレスの「ツールを今すくダウンロード」ボタンをクリックして、「MediaCreationTool1903.exe」(バージョンは18362.1)の起動からISOファイルをダウンロードし、マウントし、「Setup.exe」を実行してインストールする事も出来る。

ISOファイルのバージョン確認(管理権限でコマンドプロンプト)

ISOファイルをエクスプローラーでマウント、ドライブ名を確認、下記のDはドライブ名で自分の環境で変更する事

dism /Get-WimInfo /WimFile:D:\sources\install.esd /index:1

または

dism /Get-WimInfo /WimFile:D:\sources\install.wim /index:1

1.Windows UserAgentでダウンロード

※Chrom等のブラウザではUserAgentを変更出来る拡張機能が有る。

2019/05/28現在のバージョン

Windows.iso 3.68 GB (3,954,835,456 バイト)

バージョン : 10.0.18362.30

Home/Education/Pro向けらしい。

2.Linux UserAgentでダウンロード

上記アドレスで1803と1903のISOファイルがダウンロード出来る。

※Chrom等のブラウザではUserAgentを変更出来る拡張機能が有る。

2019/05/28現在のバージョン

Win10_1903_V1_Japanese_x64.iso 4.50 GB (4,834,422,784 バイト)

バージョン : 10.0.18362.30

Home/Education/Pro/Pro Educasion/Pro for Workstations向けらしい、

確認項目、今までに機能更新アップデートで初期化された項目を確認

・デスクトップフォント

MeiryoUIも大っきらい!!で(メイリオ、太字、11pt)に修正

http://tatsu.life.coocan.jp/MySoft/WinCust/index.html

・「コントロール パネル」 - 「フォント」 - 「ClearTypeテキストの調整」

・「コントロール パネル」 - 「システム」 - 「システムの保護」

・「タスクバーのIME右クリック」 - 「プロパティ」 - 「Microsoft IMEの設定」- 「詳細設定」「予測入力」タブ-「予測入力を使用する」

・「コントロール パネル」 - 「マウス」 - 「ポインター」タブ

・「コントロール パネル」 - 「電源オプション」 - 「ディスプレイの電源を切る時間の変更」 - 「詳細な電源設定の変更」 - 「電源オプション」

・ハイバネーション C:\hiberfil.sysの有無(管理者権限でコマンドプロンプトを立ち上げ powercfg.exe /hibernate off or onで制御)

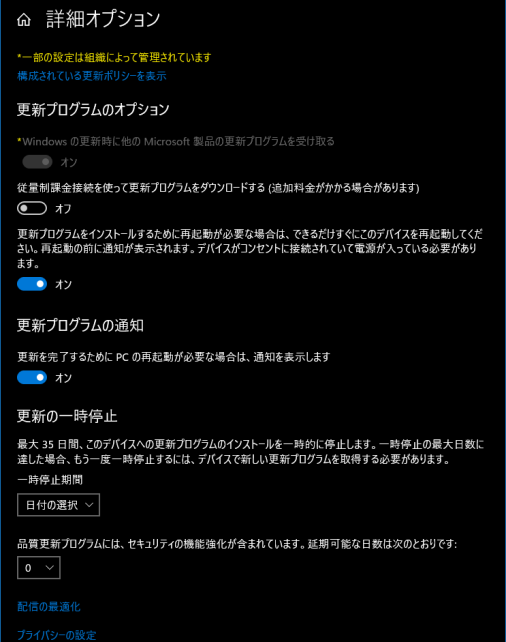

・「設定」 - 「更新とセキュリティ」 - 「Windows Update」 - 「詳細オプション」

・「設定」 - 「更新とセキュリティ」 - 「Windows Update」 - 「詳細オプション」 - 「配信の最適化」

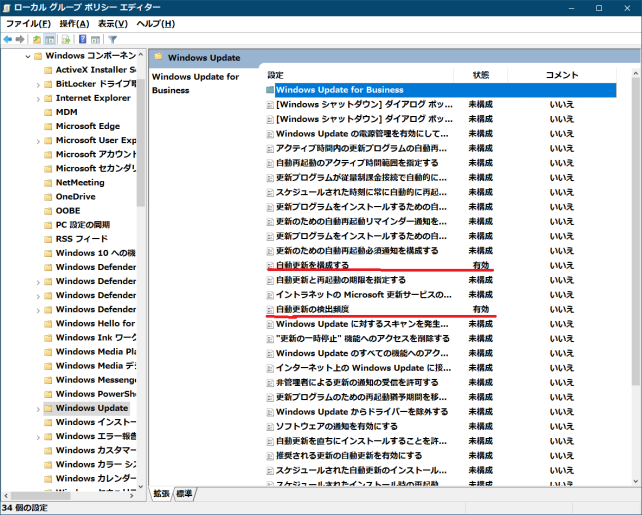

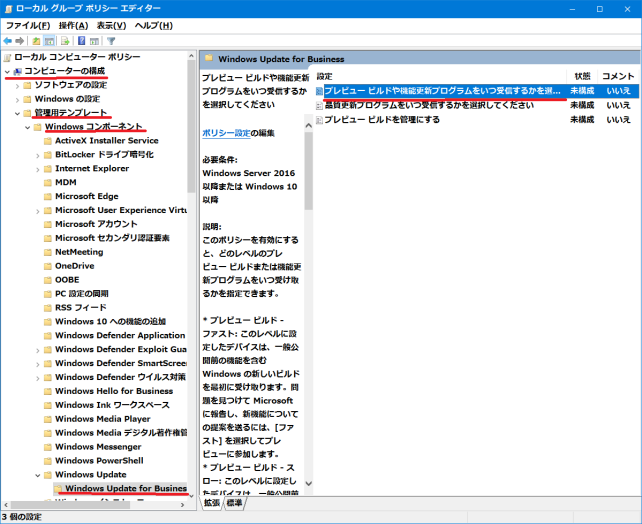

・「グループポリシー」をタスクバーの検索する - 「グループポリシーの編集」 - 「コンピューターの構成 」-「 管理用テンプレート」- 「Windowsコンポーネント」- 「Windows Update」

予定としてはWin10_1903_V1_Japanese_x64.isoがV2に更新されてから行う予定であったが、余計な事をしてPCが不調になったので機能更新した。

「KB4497935」が出る前だったので、ISO自体はOSビルド 18362.30であるが、インストール中に更新プログラムをダウンロードとインストールしてOSビルド 18362.116

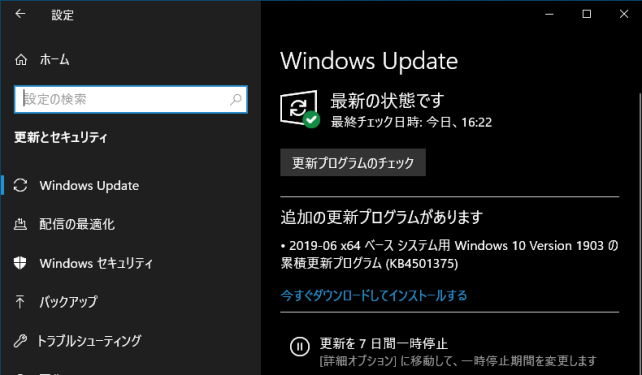

・Windows Update 2019/06/12

「更新プログラムのチェック」ボタンをクリックした覚えは無いのだが、「再起動」ボタンが出るまで一気に進んでしまった、謎である?????????????????????????

初期化された項目

・デスクトップフォント

MeiryoUIも大っきらい!!で(メイリオ、太字、11pt)に修正した

・「タスクバーのIME右クリック」 - 「プロパティ」 - 「Microsoft IMEの設定」- 「詳細設定」「予測入力」タブ-「予測入力を使用する」

・「コントロール パネル」 - 「フォント」 - 「ClearTypeテキストの調整」した

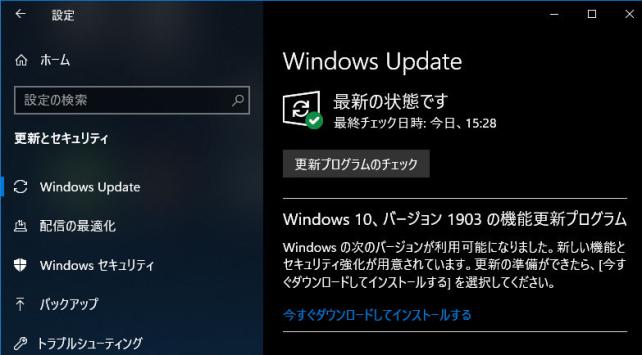

・「設定」 - 「更新とセキュリティ」 - 「Windows Update」変更された

詳細オプションも変更された

機能更新アップデートは任意の時に行いたいので、365日延長の設定を行う

「グループポリシー」をタスクバーの検索する - 「グループポリシーの編集」 - 「コンピューターの構成 」-「 管理用テンプレート」- 「Windowsコンポーネント」- 「Windows Update」 - 「Windows Update for Business」 - 「プレビュービルドや機能更新プログラムをいつ受信するかを選択してください」をダブルクリック

「有効」ボタンをクリックし「半期チャンネル」を選択し、「365」まで数値を上げ「適用」ボタンをクリックする。

Windows Updateの詳細オプションに延長可能な日数が365日が現れました、こちら側では日数が設定不可になってますね???

20160617追記

機能更新延期日数の暗転はレジストリ「コンピューター\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsUpdate\UX\Settings¥DeferFeatureUpdatesPeriodInDays」の値を「0」(ゼロ)にする必要が有る。

しかし、グループポリシーで 「コンピューターの構成 」-「 管理用テンプレート」- 「Windowsコンポーネント」- 「Windows Update」の設定で「自動更新を構成する」と「自動更新の検出頻度」を設定すると消えたしまう。

レジストリエディタの値は「365」になっている。

不安になるので結局はグループポリシーで 「コンピューターの構成 」-「 管理用テンプレート」- 「Windowsコンポーネント」- 「Windows Update」- 「Windows Update for Business」- 「プレビュービルドや機能更新プログラムをいつ受信するかを選択してください」を「有効」にして、「半期チャンネル」で「365」日にして元通りで設定不可の暗転状態に戻ってしまう。

20190617追記終わり

初期化されたわけでは無いがデスクトップの壁紙が明る過ぎるので、1809から「img0.jpg」を持って来て壁紙にした。(C:\Windows.old\Windows\Web\Wallpaper\Windows\img0.jpgに残ってる)

因みに1903の「img0.jpg」はC:\Windows\Web\Wallpaper\Windows\img0.jpg

・機能アップデートで気が付いた事

1. ISOファイルは最新のWindowsをインストールしないので、Windows Updateをダウンロードする項目の選択が出来たハズだか、今回は強制的にダウンロードさせられた。

2. 1809で「Windows Defender Application Guard」をインストールしていたが、機能アップデート後に確認すると削除されていた。

3. レジストエディターのフォントが初期化された

4. 2つ目のソフトを起動すると左に隙間の設定レジストリが初期化され「-60」に戻った

HKEY_CURRENT_USER/Control Panel/Desktop/WindowMetrics/PaddedBorderWidth

5. 予約済み記憶域(7GB)は引継ぎアップデートでは設定されず。

・ちゃんと引き継がれた項目

・「コントロール パネル」 - 「システム」 - 「システムの保護」

・「コントロール パネル」 - 「マウス」 - 「ポインター」タブ

・「コントロール パネル」 - 「電源オプション」 - 「ディスプレイの電源を切る時間の変更」 - 「詳細な電源設定の変更」 - 「電源オプション」

・ハイバネーション C:\hiberfil.sysの有無(管理者権限でコマンドプロンプトを立ち上げ powercfg.exe /hibernate off or onで制御)

・「設定」 - 「更新とセキュリティ」 - 「Windows Update」 - 「詳細オプション」 - 「配信の最適化」

・「グループポリシー」をタスクバーの検索する - 「グループポリシーの編集」 - 「コンピューターの構成 」-「 管理用テンプレート」- 「Windowsコンポーネント」- 「Windows Update」 の「自動更新を構成する」と「自動更新の検出頻度」

Liva X2 1809 Home Windows Update経由 eMMC空き容量20.2GB

Windows Updateに1903が来た

が、「状況:準備しています 0%」で2時間待っても進まなかった。

仕方なく、Windows.ISOファイルをマウントしてSetup.exe実行からアップデートした、1時間30分でデスクトップが出て来た。

結論としては

上記の機能更新アップデートが出てきてMicroSoftはアップデートしても大丈夫と判断された後に、ISOファイルで半強制的に上書きアップデートがトラブルが少ない。

ISOファイルのバージョンが18362.30だったが、インストール時に「KB4497935」がダウンロードインストールされてOSビルド 18362.145になった。

初期化の問題では上記のCoffee Lakeとほぼ同じだが、

・「コントロール パネル」 - 「システム」 - 「システムの保護」は無効化された

・レジストリの設定で有線LANを従量課金データ接続に設定 も初期化された、設定は下記で。

この設定でWindows Updateで「更新プログラムのチェック」ボタンをクリックしない限り、週一位しかチェックが行われなくなる。

Homeバージョンでは品質機能アップデートが月に何回も出てくるが

1809と1803では下記の設定と

Windows update-詳細オプション-従量制課金接続を使って更新プログラムをダウンロードする(追加料金がかかる場合が有ります)をオフにする事で「更新プロフラムのチェック」ボタンを押さない限り、基本的には月例の第二火曜日の翌日セキュリティアップデート以外はダウンロードインストールせずにいたが、1903ではどうだろう???

「設定」-「ネットワークとインターネット」-「接続プロパティの変更」-「従量制課金接続として設定する」をONにすれば OK だった、下記は今後やめた

-------------------------------------------------------------------------

1. 検索窓で「Regedit」と入力し、①レジストリエディターを立ち上げる。

2.レジストリエディターの左ペインで HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\NetworkList\DefaultMediaCost

に行き、「DefaultMediaCost」をクリックし選択します。

3. 次に「DefaultMediaCost」を右クリックし、ポップアップしたWindowの「アクセス許可」をクリックし、②「DefaultMediaCostのアクセス許可」を出します。

4. 次に②「DefaultMediaCostのアクセス許可」の右の下の方に有る「詳細設定」をクリックし③「DefaultMediaCostのセキュリティの詳細設定」を出します。

5. 次に③「DefaultMediaCostのセキュリティの詳細設定」の一番上に有る「所有者: TrustedInstaller 変更(C)」をクリックし、④「ユーザーまたはグループの選択」を出します。

6. 次に④「ユーザーまたはグループの選択」の「選択するオブジェクト名を入力してください」の欄に「Administrators」と入力し、「OK」ボタンをクリックします。

「DefaultMediaCostのセキュリティの詳細設定」の所有者:がAdministrators(XXXXX\Administrators)に変わり、「OK」ボタンをクリックします。

7. ②「DefaultMediaCostのアクセス許可」の「グルうーぷ名またはユーザー名(G)」の下にAdministrators(XXXXX\Administrators)が出てるので選択し、「フルコントロール」の許可にチェックを入れて、右下の「適用」ボタンをクリックし、最後に「OK」ボタンをクリックじます。

8. ①レジストリエディターの右ペインの「Ethenet」をダブルクリックにて開き、値のデータを「2」に変更して「OK」をクリックします。

-------------------------------------------------------------------------

この設定は何度やってもややこしい。

---------------------------------------------------------------------------- 」

Tips

「山市良のえぬなんとかわーるど」さんによると、第二火曜日の翌日の定例Windows Updateは「Bリリース」だととの事。

https://yamanxworld.blogspot.com/2019/05/windows-update-2019-5-30-1903-e.html

上記の様に「有線LANを従量課金データ接続に設定」していると、1809まではWindows Updateの最終チェック日時の更新は週一位でしか確認更新しない。

それも「Bリリース」以外のリリースの表示と強制インストールもされない。

ので「有線LANを従量課金データ接続に設定」はHomeバージョンで重宝してます。

----------------------------------------------------------------------------

・ストレージの空き容量が増えたぞ!

Liva X2 は64GBのeMMCにWindows10とLubuntuを入れているので空き容量を増やす運用を行っている。

1903をインストールする前にディスクのクリーンアップで空き容量20.2GBにしたのだが、1903インストール後にディスクのクリーンアップすると?22.8GBの空き容量となり+2.6GB増えた!!!

KB4497165: Intel 製マイクロコードの更新プログラム

適用対象: Windows Server, version 1903Windows 10, version 1903

が2019/06/10付でInsiderの文字が消えたので対象CPU機をアップデート予定にする。

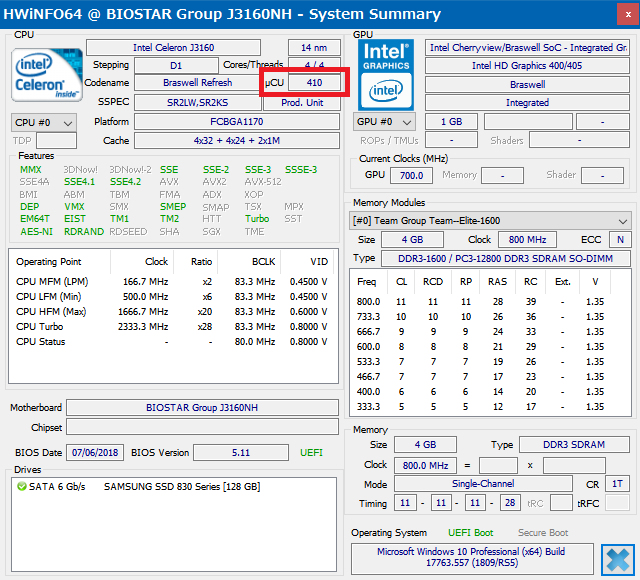

J3160と4770がまだなのです、どうしよう。

対象のCPUは下記アドレスで

https://support.microsoft.com/ja-jp/help/4497165/kb4497165-intel-microcode-updates

ダウンロードは下記から

https://www.catalog.update.microsoft.com/Home.aspx

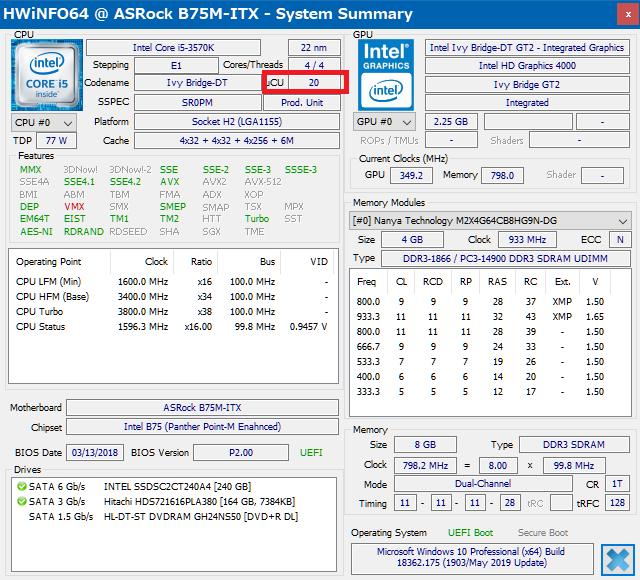

良く考えたら、1903は1809+累積らしいので、J3160のIntel MicroCodeは1809+KB4465065が「410」になっているが、1903をインストールしてIntel MicroCodeの確認をしてみるのも良かろう、どの様になりますやら???↓↓↓↓↓↓↓↓↓↓↓↓

J3160 Pro メーカー配布の新Intel MicroCode(BIOS)提供は期待出来ないが、Windows Updateに期待!

1903に入っているIntel MicroCodeは1809+KB4465065の「410」だった。

・初期化された項目

は、ほとんどCoffee Lakeと同じだが、システムの保護(復元ポイント)が無効化された。

ISOファイルをマウントし、「Setup.exe」の実行からデスクトップが出てくるまで、1時間35分だった、最初の再起動まで1時間15分。

初代NUC Core i3 2C/4T 1.8GHz mSATA SSD

NO1. 初期化された項目は上記のJ3160と全く同じだった。

インストール時間は1時間5分。

NO2. 初期化された項目は上記のNO1と全く同じだった。

インストール時間は1時間15分、ディスク使用量がNO1より多い為だと思う

インストール時間は1時間10分、CPUの能力に見合わず遅いIntel SSDのせい???

初期化された項目は上記のJ3160との違いは「復元ポイント」は有効のままだった、Cドライブの空き容量が大きいと無効にはされない、と思われる。

下記の「Intel CPU脆弱性・・・」に有る該当対策Intel MicroCodeは「0x21」.

1809+Intel MicroCode(KB4465065)時のバージョン「20」

1903+Intel MicroCode(KB4497165)をインストールした後のバージョン「21」

MicroSoftさんWindows Update経由のIntel MicroCode提供有難う!!!

初期化された項目は上記のJ3160との違いは「復元ポイント」は有効のままだった、Cドライブの空き容量が大きいと無効にはされない、と思われる。

インストールには39分必要だった。

1903に入っているIntel MicroCodeは1809+KB4465065の「25」だった。

その他のPCも特記事項が有ればアップデート後に書いていきます

・2つ目のソフトを起動すると左に隙間

1.「スタート」ボタンを右クリックし、「ファイル名を指定して実行」をクリック。「regedit」と入力して「OK」をクリック

2.「HKEY_CURRENT_USER/Control Panel/Desktop/WindowMetrics/PaddedBorderWidth」を開く

3.「値のデータ」が「-60」となっていれば「-1」に変更し「OK」をクリック。その後サインアウト、もしくはPCを再起動。

変更点 気に入った?気に入らない?

ポインターは写っていませんが、今までの特大フォントよりも「4」の状態でも大きいです。

タスクバーの表示は「検索」のアイコンのみ、コルタナさんは非表示。

まあ、自動サイン人してるので一瞬しか現れないんだけど、気味が悪い。

設定 - 個人用設定 - 色の透明効果をオフにすれば直る。

「更新プログラムのチェック」ボタンがチェックだけに?(私は未確認です。)

https://yamanxworld.blogspot.com/2019/06/windows-10-ver-1903.html#more

>[更新プログラムのチェック]が自爆ボタンでなくなったこと(→)。 自動配布の対象の累積更新やその他の更新、ドライバーは[更新プログラムのチェック]でインストールが始まるけど、オプションの累積更新(D、E リリース)や次の機能更新プログラムは、あることをお知らせしてくれるボタンに。

HomeでWindows Updateに1903が現れた時に「今すぐダウンロードしてインストールする」がクリック出来る様になったのと同じ現象だと思います。

Homeバージョンでも「2019年6月27日 - KB4502584 Windows 10、バージョン1903およびWindows Server 1903 RTM用.NET Framework 3.5、4.8用の累積的な更新プログラム」が強制的?にインストールさせられたが、Windows10の累積アップデート(セキュリティを含まない修正アップデートのみ)はインストールの必要が無くなった!

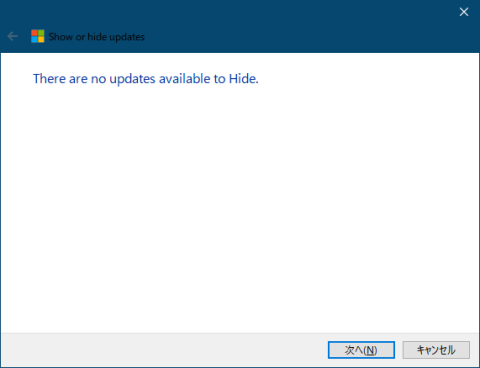

しかし「Show or hide updates」 が累積更新プログラムを認識しないぞ???、セキュリティアップデート時の累積更新プログラムは認識するのか???

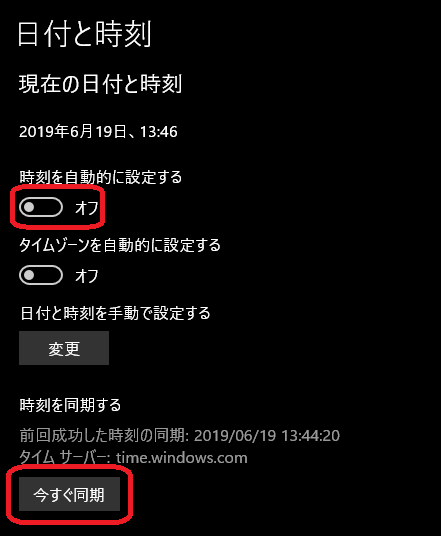

Linuxなどとデュアルブートしていると、時刻がズレるんですよね9時間程。

「今すく同期」ボタンでかなり素早く同期出来ます!

でもボタンを押しちゃうと「時刻を自動的に設定する」は「オン」になっちゃいますけど。

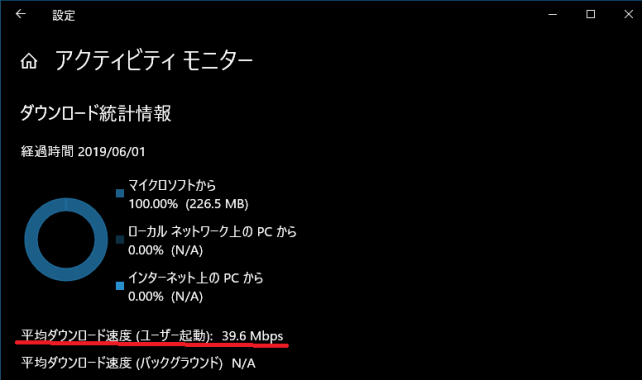

「設定」 - 「更新とセキュリティ」 - 「Windows Update」 - 「詳細オプション」 - 「配信の最適化」 - 「アクティビティモニター」

Intel CPU脆弱性、Intel MicroCodeKB4497165 はInsiderでテスト終了、,CVE-2018-3639、CVE-2017-5715、CVE-2017-5754の緩和策を管理する(備忘録)

※注:不完全な状態で公開してます、備忘録みないなもんです、信用しない方が宜しいかと思います!

一応MainPCはIntel MicroCodeと5月のWindows UpdateでMDSはOkのハズ

・Coffee Lake 6Core 0xB4 OK (UEFI)

・Ivy Bridge 3570K 0X21 OK (KB4497165)

・Ivy Bridge 3217U 0x21 OK (UEFI)2台

・4770K、J3160はKB4497165の対応待ち

・Haswell 4770K 0x27が対応版 (現在0x25)20190829付で対応

・Atom Cherry View ,Braswell J3160 表の中に無い???前のバージョンKB4465065で現在0410

Intel Microcodeの配布Production(メーカーへ)と計画Planned

Intel Microcode Revision Guidance May14,2019

https://www.intel.com/content/dam/www/public/us/en/documents/corporate-information/SA00233-microcode-update-guidance_05132019.pdf

Intel MicroCode Windows Update経由

KB4497165 Windows 10 1903 Insider Preview: Intel 製マイクロコードの更新プログラム

適用対象: Windows Server, version 1903Windows 10, version 1903

https://support.microsoft.com/ja-jp/help/4497165/kb4497165-intel-microcode-updates

日本語版は更新が遅いので英語版

https://support.microsoft.com/en-us/help/4497165/kb4497165-intel-microcode-updates

まだInsiderのテスト期間中みたいですね。

2019/06/10付でInsiderの文言は消えましたね。

1709向けのKB4494452と対応CPUは同じ見たい、相変わらず4770Kが対応に入ってないぞ。

それにしてもInsiderの無い1803と1809は見捨てられたのか???

Windows UpdateカタログKB4497165直アドレス

https://www.catalog.update.microsoft.com/Search.aspx?q=KB4497165

1809での話だが、KB4465065のIntel MicroCodeがAMDのCPUにも配布された。

このKB4465065は今まで配布されていなかったCPU向けも含まれていた。

諦めていたAtomのJ3160も含まれており時間は必要かも知れないが、多くのIntel CPUがIntel MicroCodeの配布が1903向けの次期KB4497165にも含まれるとの期待が膨らむ!!!

・Windows

レジストリエディターregeditで確認出来る

\HKEY_LOCAL_MACHINE\HARDWARE\DESCRIPTION\System\CentralProcessor\0

Previous Update Revision

Update Revision

・Ubuntu コマンド

$ dmesg | grep microcode

今までCPU脆弱性の攻撃が確認されていなかった為、設定をデフォルトのままにしていたが、設定方法だけでも残しておこう、下記のページから。

投機的実行のサイドチャネルの脆弱性から保護するための IT プロフェッショナル向け Windows クライアント ガイダンス

WindowsクライアントではCVE-2017-5715とCVE-2017-5754はデフォルトで有効だが、CVE-2018-3639はレジストリでの設定が必要。

管理者権限でコマンドプロンプトを立ち上げ下記の2つを実行しPCの再起動をする。

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverride /t REG_DWORD /d 8 /f

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /f

無効にするには「 8 」の所を「 3 」に変更して2つを実行しPCの再起動を行う。

Meltdown and Spectre

Meltdown and Spectre – current overview

https://www.suse.com/c/overview-of-meltdown-spectre/

Linux SUSEのBlogでかなり纏まって書いてある。

発表時名称 詳細分類 CVE番号 対応

Spectre V1 Spectre-PHT CVE-2017-5753 Soft

Spectre V1.1 Spectre-PHT CVE-2018-3693 Soft

Spectre V1.2 Meltdown-RW CVE-2018-3693 Soft

Spectre V2 Spectre-BTB CVE-2017-5715 MicroCode Soft

Meltdown V3 Meltdown-US CVE-2017-5754 Soft

Spectre V3a Meltdown-GP CVE-2018-3640 MicroCode

Spectre V4 Spectre-STL CVE-2018-3639 MicroCode Soft

L1 TF SGX CVE-2018-3615 MicroCode

L1 TF OS/SMM Meltdown-P CVE-2018-3620 MicroCode Soft

L1 TF VM Meltdown-P CVE-2018-3646 MicroCode Soft

Lazy FP Meltdown-NM CVE-2018--3665 Soft

SpectreRSB Spectre-RSB CVE-2018-15572 Soft

Meltdown-BR Meltdown-BR CVE-2017-5754 Soft(V3で対策済み)

Meltdown-PK Meltdown-PK CVE 無し MicroCode

MFBDS CVE-2018-12130 Soft

MSBDS CVE-2018-12126 MicroCode Soft

MLPDS CVE-2018-12127 MicroCode Soft

MDSUM CVE-2018-11091 MicroCode Soft

HT/SMT系

SPOILER [CVE-2019-0162] (INTEL-SA-00238)

PortSmash [CVE-2018-5407]

TLBleed Intelは問題無しと発表

HT/SMT系ではSpoilerで明確なソフト対応した、との発表も無く、PortSmashではWindows以外のOSではHT/SMTの利用の中止を推奨し、TLBleedでは無視しているかの様。

まあ、HT/SMT付のCPUを購入しなければ大丈夫だけど、アイドル時の消費電力が高いもののAMDの購入を考える事も有りだろう。

PowerShellでの対応状況確認(MDSを含む)

以前のスクリプトと同じ入力の様に見える、Install時に新たなスクリプトを読み込むと思われる。

PowerShellを管理者権限で立ち上げる(

PS> Install-Module SpeculationControl -Force

PS> # Save the current execution policy so it can be reset

PS> $SaveExecutionPolicy = Get-ExecutionPolicy

PS> Set-ExecutionPolicy RemoteSigned -Scope Currentuser

PS> Import-Module SpeculationControl

PS> Get-SpeculationControlSettings

結果出力

以下はリセット

PS> # Reset the execution policy to the original state

PS> Set-ExecutionPolicy $SaveExecutionPolicy -Scope Currentuser

疑問が残る

・Spectre and Meltdown explained: A comprehensive guide for professionals

>there is no software workaround. Intel can only fix Meltdown-PK in new hardware or possibly via a microcode update," though the functionality is only exposed in Linux if the kernel was configured and built with support enabled.

>ソフトウェアの回避策はありません。 IntelはMeltdown-PKを新しいハードウェアで、あるいはおそらくマイクロコードのアップデートでしか修正できない」と述べているが、カーネルがサポートを有効にして設定および構築されている場合は機能はLinuxでしか公開されない。

上記の文章が気になる、MicroCode+Linuxでしか対応不可?なのか?

それとも2019年5月のMicroCodeとWindows Updateで対応しているのかは不明。

AMD Zen2はよさげ?

IntelのHT/SMTに脆弱性が残るとしてWindows以外はHT/SMTを切る事を推奨しているのでAMD製品はアイドル時の消費電力が高い傾向が強いものの購入対象にするのは、どうだろうか?

HT/SMT関係には脆弱性が見当たらないが、Zen世代でMeltdown-BRの脆弱性が存在する様だが、下記

>Meltdown-BR exploits the bound-range exceeded exception present in x86 processors. The variant can be used to capture out-of-bounds data safeguarded by the IA32 "bound" opcode on Intel or AMD, or MPX on Intel.

>Meltdown-BRは、x86プロセッサに存在する範囲超過例外を悪用します。この変種は、IntelまたはAMDのIA32「バインド」オペコード、またはIntelのMPXによって保護されている範囲外のデータをキャプチャするために使用できます。

>AMD is providing fixes starting with Zen 2 CPUs

>AMDはZen 2 CPUから始まる修正を提供しています

と多分だがSpectre関係だけのようで、実際下記の表ではMeltdownはZen世代でもN/Aになっている。

https://pics.computerbase.de/8/8/1/1/3/9-1080.fd82500d.pn

Meltdown-BRはMeltdown V3のソフトで対応出来るハズなのだがIntelだけでAMDは本当に解決出来ているのだろうか???疑問が残る?

AMD製品セキュリティー

https://www.amd.com/ja/corporate/product-security

AMD Product Security(英語版は更新が早い)

https://www.amd.com/en/corporate/product-security

にはMeltdown-BRの事書いて無いんだよね。

上記Linux のSuseでMeltdown-BRはV3で対策済みになってる。

Zen2のRyzen3700XでLinux上ではZenと変わらない設定になってる。

https://www.phoronix.com/scan.php?page=article&item=amd-zen2-spectre&num=1

一部のベンチマークではZenよりもZen2の方が性能低下率が高い、ハードでの対策に変化が無いためか分からないので、AMDに「問い合わせ中」との事。

Intel CPU脆弱性ハードでの対応状況

新しい保護機能をハードウェアに実装 (Intelのページ)

https://www.intel.com/content/www/us/en/architecture-and-technology/engineering-new-protections-into-hardware.html

We expect that the level of protection equivalent whether you have microcode update (MCU) based or hardware-based mitigations in place. The hardware-based mitigations are part of our ongoing commitment to advance security at the silicon level.

マイクロコードアップデート(MCU)ベースまたはハードウェアベースのどちらの緩和策を適用しても、保護レベルは同等であると考えています。ハードウェアベースの緩和策は、シリコンレベルでセキュリティを向上させるという、現在行われている取り組みの一部です。

とIntelは言っているが、Windows以外のOSではセキュリティの為にHTT(SMT)をOffにする動きが残っている事から第9世代の9900K等でも怪しいかもしれない。

Intel64 Family 6 Model 158 Stepping 13 R0ステッピングでの状況

S=Software, H=Hardware, M=MicroCode,

V1/ V2 / V3/ V3a/ V4 / L1TF/ MFBDS(RIDL)/ MSBDS(Fallout)/ MLPDS/ MDSUM

S / H+S/ H / M / H+S/ H / H / H / H / H

Cascade Lake(R0との違いはV3aがM→H)

V1/ V2 / V3/ V3a/ V4 / L1TF/ MFBDS(RIDL)/ MSBDS(Fallout)/ MLPDS/ MDSUM

S / H+S/ H / H / H+S/ H / H / H / H / H

Xeon Platinum 8280 Cascade Lake(2019/04/02発売)

https://www.phoronix.com/scan.php?page=article&item=intel-mds-xeon&num=5

>Hyper Threading where deemed unsafe, Cascadelake didn't see HT disabled in this configuration

>安全でないと見なされたハイパースレッディング、CascadelakeはHTがこの構成で無効にされているのを見ませんでした

以前から「LinuxではHTを無効にしなければ完全には安全で無い」とされていましたが、Cascade LakeからはHTが有効になっている様ですね、Coffee Lake RefreshのR0ステッピングは???

https://www.tomshardware.com/reviews/intel-vs-amd-storage-performance,6178.html

にIntelの9700KとAMDの2700Xのストレージ比較が載っている。

9700Kが殆どの脆弱性に対してハード対応したかは不明(9700Kには Model 158 Stepping 12と13が存在しハード対応状況が違う)だが、2700Xと同等に近いストレージ性能を回復している様には見える。

Retpoline

※注:不完全な状態で公開してます、備忘録みないなもんです、信用しない方が宜しいかと思います!

対応CPUは?

第五世代Broadwell以前のCPUで、Atom系の記述が見つからない。

Retpolineは有効?無効?

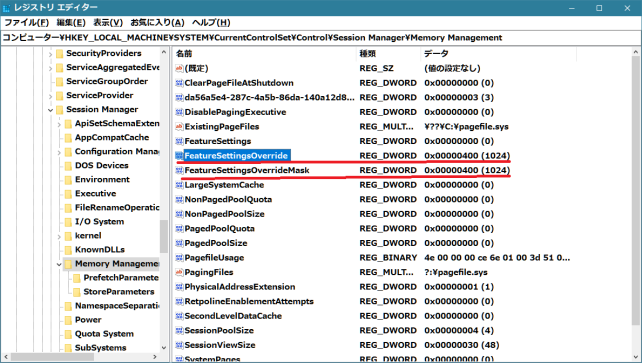

①レジストリ

コンピューター\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management

の「FeatureSettingsOverride」と「FeatureSettingsOverrideMask」が16進数で400、10進数で1024が有効の証。

②PowerShellでの対応状況確認(MDSを含む)

PowerShellを管理者権限で立ち上げる(

PS> Install-Module SpeculationControl -Force

PS> # Save the current execution policy so it can be reset

PS> $SaveExecutionPolicy = Get-ExecutionPolicy

PS> Set-ExecutionPolicy RemoteSigned -Scope Currentuser

PS> Import-Module SpeculationControl

PS> Get-SpeculationControlSettings

結果出力

BTIKernelRetpolineEnabled : True

BTIKernelImportOptimizationEnabled : True

になっていればOK

以下はリセット

PS> # Reset the execution policy to the original state

PS> Set-ExecutionPolicy $SaveExecutionPolicy -Scope Currentuser

デフォルトではRetpolineは無効化されている、有効化の方法は

管理者権限でコマンドプロンプトを実行し、下記の 2行を実行

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverride /t REG_DWORD /d 0x400

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 0x400

4770K

Linux、Spectre & Meltdown Checker

https://github.com/speed47/spectre-meltdown-checker

最新版インストールTerminalで

apt install curl

curl -L https://meltdown.ovh -o spectre-meltdown-checker.sh

wget https://meltdown.ovh -O spectre-meltdown-checker.sh

実行

chmod +x spectre-meltdown-checker.sh

sudo ./spectre-meltdown-checker.sh

・N3050のLivaX2

CVE-2017-5715 aka 'Spectre Variant 2, branch target injection'

* Mitigated according to the /sys interface: YES (Mitigation: Full generic retpoline, IBPB: conditional, IBRS_FW, STIBP: disabled, RSB filling)

* Mitigation 1

* Kernel is compiled with IBRS support: YES

* IBRS enabled and active: YES (for firmware code only)

* Kernel is compiled with IBPB support: YES

* IBPB enabled and active: YES

* Mitigation 2

* Kernel has branch predictor hardening (arm): NO

* Kernel compiled with retpoline option: YES

* Kernel compiled with a retpoline-aware compiler: YES (kernel reports full retpoline compilation)

> STATUS: NOT VULNERABLE (Full retpoline + IBPB are mitigating the vulnerability)

Retpolineは有効になってる様子

CVE-2018-3640 aka 'Variant 3a, rogue system register read'

* CPU microcode mitigates the vulnerability: NO

> STATUS: VULNERABLE (an up-to-date CPU microcode is needed to mitigate this vulnerability)

「 intel-microcode 3.20190618.0.ubuntu0.18.04.1 」はインストールされてるんだけど???

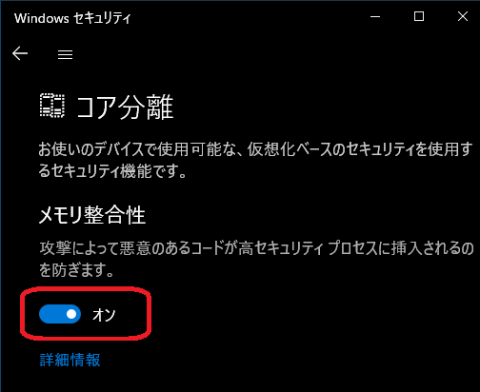

メモリの整合性はSandboxやWindows Defender Application Guardで必要かも知れない???

メモリの整合性

適用対象: Microsoft Defender Advanced Threat Protection (Microsoft Defender ATP)

メモリの整合性は、ハードウェアの仮想化と Windows Hyper-v ハイパーバイザを活用して、悪意のあるコードまたは未確認のコードの挿入と実行に対して Windows カーネルモードプロセスを保護する、強力なシステムの調整です。 コード整合性の確認は、悪意のあるソフトウェアからの攻撃に抵抗力のある安全な環境で実行されます。カーネル モードに対するページのアクセス許可は、Hyper-V ハイパーバイザーによって設定および管理されます。 メモリの整合性は、Windows 10 と Windows Server 2016 を実行しているコンピューターで実行されるマルウェアの多くの種類をブロックするのに役立ちます。

と有るのだが適用対象には入っていないのだが、Hyper-v ハイパーバイザはインストールしないが、SandboxやWindows Defender Application GuardはHyper-v機能を有している様なのででメモリの整合性をオンにする必要が有るかも知れないし、無いかもしれないがオンにしてみる。

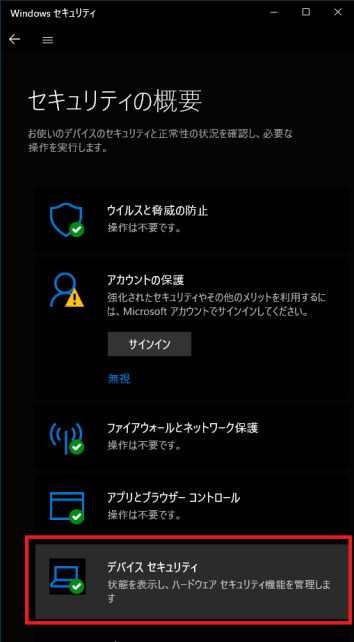

「Windows セキュリティ」-「デバイス セキュリティ」

Windows Defender Application Guard

※注:不完全な状態で公開してます、備忘録みないなもんです、信用しない方が宜しいかと思います!

Windows Defender Application Guard ホワイトリスト

ファイルアクセス制御

Chrome/Firefox向け「Windows Defender Application Guard」拡張機能が正式版に

https://forest.watch.impress.co.jp/docs/news/1186676.html

Build 18358

「Windows Defender Application Guard」が「Chrome」「Firefox」の拡張機能に

https://japan.zdnet.com/article/35134324/

Microsoftの発表によると、企業の管理者はWindows Defender Application Guardを使って信頼できるウェブサイトのリストを定義できる。

ユーザーがこのリストに含まれていないURLにアクセスすると、Windows Defender Application Guardが有効になり、サンドボックス化されたセッション(「Hyper-V」を利用したコンテナ)を開始する。このセッションでは、新しいウェブサイトが、Edgeブラウザのほかの部分や基盤となるOSから隔離された安全な環境で読み込まれる。

こうすることで、潜在的な攻撃がユーザーのデータにアクセスして窃取したり、ローカルのOSにマルウェアを埋め込んだりするのを防ぐことができる。

MicrosoftがリリースしたChromeとFirefoxの拡張機能により、Windows DefenderはEdgeを保護するのと同じ方法でこれら2つのブラウザも保護できるようになる。

ChromeとFirefoxのユーザーが、管理者の指定した信頼できるウェブサイトのローカルリストに含まれないウェブサイトにアクセスするたびに、Windows Defenderはその信頼されていないURLをサンドボックス化されたEdgeブラウザ内で読み込む。

Windows Defender Application Guard の概要

Group Policy Management Console

Windows Defender Application Guard のインストールを準備する

Application Guard のテスト シナリオ

Windows Defender Application Guardで実現するセキュアなブラウジング環境

https://www.atmarkit.co.jp/ait/articles/1801/16/news019.html

Windows Defender Application Guard のインストールを準備する

Chrome

Chrome/Firefox向け「Windows Defender Application Guard」拡張機能が正式版に

https://forest.watch.impress.co.jp/docs/news/1186676.html

Windows Defender Application Guard へようこそ

Windows Sandbox

Windows Sandboxを調べてたが使い難いと判断していたが、下記が宜しいようで!

Sophos、信頼できないアプリを隔離環境で実行できる「Sandboxie」の無償化を発表

オープンソースプロジェクトへ移行

https://forest.watch.impress.co.jp/docs/news/1207231.html

※注:不完全な状態で公開してます、備忘録みないなもんです、信用しない方が宜しいかと思います!

Windows Sandbox

Windows Sandbox発表、Windows 10内に独立した軽量デスクトップ環境

https://news.mynavi.jp/article/20181220-743630/

Windows 10 ProまたはWindows 10 Enterprise (ビルド18305以上)

・AMD64アーキテクチャ

・4GB以上のRAM (8GB以上を推奨)

・1GB以上のディスク空きスペース (SSDの利用を推奨)

・デュアルコアCPU (4コア/Hyperthreading対応以上を推奨)

利用するにはBIOSで仮想化機能を有効にしておく必要がある。

「Windows Features」(Windowsの機能の有効かまたは無効化)で「Windows Sandbox」を有効にすると、Startメニューから利用できるようになる。

https://forest.watch.impress.co.jp/docs/news/1159349.html

サンドボックス環境の起動にスナップショットとクローンという2つの技術を採用。起動した状態をあらかじめディスクに保存しておき、それをメモリへ展開することで、2回目からの起動時間を大幅に削減している。

Windows 10 Pro 1803で試したWindows Defender Application Guard(WDAG)でのMicrosoft Edgeは実用には耐えがたいものだった。

Windows 10の次期大型アップデート「19H1」でさらなるセキュリティ強化を目指す (1/2)

http://www.itmedia.co.jp/pcuser/articles/1901/07/news028.html

コントロールパネルの「Windowsの機能」のダイアログから有効化できる。

実行ファイルをホストからWindows Sandboxにコピーし、ホストに何ら影響を与えることなくファイルを実行できる。

新たにショートカットキーを用意し、ハイコントラストモードを有効にするダイアログを表示させたり(Shift+Alt+PrintScreen)、フルスクリーンモードの切り替えを行ったり(Ctrl+Alt+Break)できるようにした

窓の社「Windows サンドボックス」

https://forest.watch.impress.co.jp/docs/shseri/win10may2019/1182586.html

https://tech.nikkeibp.co.jp/atcl/nxt/column/18/00723/042400005/?P=2

Windows サンドボックスを有効化する手順は以下の通り。

スタートメニューから「Windows システム ツール」-「コントロール パネル」-「プログラム」-「プログラムと機能」-「Windowsの機能の有効化または無効化」と選択すると、「Windowsの機能」という画面が起動する。「Windows サンドボックス」のチェックボックスにチェックを入れ、「OK」を選択すると有効化の作業は完了

スタートメニューから「Windows Sandbox」を選ぶ

Windows サンドボックスにファイルを渡す方法は大きく3つある。

1つ目は、ホストOS側のWindows 10にあるファイルを、クリップボードを介してコピー&ペーストする方法だ。

2つ目は、Windows サンドボックス側でインターネットを介してファイルを直接ダウンロードする方法だ。Windows サンドボックスの初回起動時、ホストOS側のWindows 10に仮想ネットワークアダプターが作成される。ホストOSがインターネットに接続されていれば、Windows サンドボックスは仮想ネットワークアダプターを利用してインターネットに接続できる。

3つ目は「フォルダーマップ」という機能を使う方法だ。同機能はホストOS上の指定したフォルダーを、Windows サンドボックスから参照可能にする。例えば、ホストOSの「c:\Folder001」というフォルダーを指定すると、Windows サンドボックスのデスクトップ上に同名のフォルダーが表示される。ホストOS側でこのフォルダーにファイルを配置すると、Windows サンドボックス側のフォルダーにも配置される。逆も同様だ。

フォルダーマップの利用には注意したい。Windows サンドボックス側の動作が、ホストOS側のWindows 10へ悪影響を及ぼす恐れがあるからだ。フォルダーを読み取り専用に設定すれば、Windows サンドボックス側からの書き込みを禁止できる。

https://tech.nikkeibp.co.jp/atcl/nxt/column/18/00723/042400005/?P=3

アプリは都度インストールが必要

サンドボックス構成ファイルは、「.wsb」の拡張子でWindows サンドボックスに関連付けされている。同ファイルを実行すると、事前に定義した設定を適用したWindows サンドボックスを起動する。

設定できるのは、GPU、ネットワーク、フォルダーマップ、起動コマンドの4項目だ。

サンドボックス構成ファイルで設定できる項目

GPU--- 標準では仮想GPUが利用されるが、これを無効にできる。無効にした場合はソフトウエアレンダリングで実行される

ネットワーク--- 標準ではホストOSのWindows 10に仮想ネットワークアダプターが作成され、Windows サンドボックスがこのアダプターをルーターとして利用する。無効にした場合はWindows サンドボックスのネットワークが無効化される

フォルダーマップ--- ホストOS側のフォルダーをWindows サンドボックスから相互参照できるようにする。フォルダーを読み取り専用とするかも設定できる。標準では無効化されている

起動コマンド ---Windows サンドボックス起動後に実行するコマンドを指定できる。フォルダーマップと組み合わせて利用すると、複雑なコマンドやスクリプトの実行も可能

例として、Windows サンドボックスの起動時にWebブラウザーの「Firefox」をダウンロードしてインストールするスクリプトを示す。

chcp 65001

@REM フォルダーの作成

mkdir %USERPROFILE%\Desktop\FirefoxSetup

@REM Firefox のダウンロード

curl -L "https://download.mozilla.org/?product=firefox-latest-ssl&os=win64&lang=ja" --output "%USERPROFILE%\Desktop\FirefoxSetup\Firefox Installer.exe"

@REM Firefox のインストールを実行

"%USERPROFILE%\Desktop\FirefoxSetup\Firefox Installer.exe" /S

ホストOSのWindows 10のCドライブ直下に「SandboxScripts」フォルダーを作成して、上記のスクリプトを「FirefoxInstall.cmd」の名前で保存したとする。このスクリプトを実行するように設定したサンドボックス構成ファイルは以下となる。

<Configuration>

<VGpu>Default</VGpu>

<Networking>Default</Networking>

<MappedFolders>

<MappedFolder>

<HostFolder>C:\SandboxScripts</HostFolder>

<ReadOnly>true</ReadOnly>

</MappedFolder>

</MappedFolders>

<LogonCommand>

<Command>C:\users\wdagutilityaccount\desktop\SandboxScripts\FirefoxInstall.cmd</Command>

</LogonCommand>

</Configuration>

再起動を伴うアプリはインストールできない

Windows サンドボックス内では、Windows Defenderが無効化される

バージョン1903で加わった「Windowsサンドボックス」を始める

https://news.mynavi.jp/article/win10tips-393/

「Windowsサンドボックス」をカスタマイズする

https://news.mynavi.jp/article/win10tips-394/

使いどころは? Windows 10 May 2019 Updateの新機能「Windowsサンドボックス」の“使い捨て”環境を試す

https://internet.watch.impress.co.jp/docs/column/shimizu/1194428.html

Ice Lake

※注:不完全な状態で公開してます、備忘録みないなもんです、信用しない方が宜しいかと思います!

【CES 2019】IntelのKey note―“Ice Lake”や“Lakefield”等

https://northwood.blog.fc2.com/blog-entry-9636.html

モバイルの仕様 2019/10頃?

Ice Lake-U "4+2" 製造プロセス 10nm

コア・スレッド数 4-core/8-thread

CPU Sunny Cove

iGPU Gen 11 graphics

iGPU Executon unit GT2 : 64 EU

Memory LPDDR4X-3200?

メモリ帯域 50~60Gbps

I/O Thnderbolt 3 over type-C

WiFi 6 (802.11ax) with CRF

Image Processing unit 4th gen

TDP 15W

Thnderbolt 3が内

WiFi 6=IEEE 802.11ax

“Cascade Lake”と同等となり、“Coffee Lake-S Refresh / WhikeyLake-U”までのMeltdown v3, v5に加え、新たにSpector v2へのハードウェアレベルでの対策が施される。

“Lakefield”

Atom系の“Tremont”コアが4-core、Core系の“Sunny Cove”が1-core、iGPUとしてGen 11 graphics

me_cleaner、Intel Management Engine(ME)の無効化、アドレスだけの記載です

昨年IntelMEの脆弱性が発見されIntelは脆弱性確認用プログラムINTEL-SA-00086 Detection Tool(下記アドレス)を提供し、確認を促しました。

https://downloadcenter.intel.com/download/27150

幸い私の重要なPCでは脆弱性の有る物は修正ファームウエアを入手し充てる事が出来ましたが、お遊びPCではIntel MEの脆弱性は残ったままなので、「me_cleaner」というツールを見つけました。

How to apply me_cleaner

https://github.com/corna/me_cleaner/wiki/How-to-apply-me_cleaner

今の所実行する予定もレビューもしません。(日本語の情報は無いに等しい)

しかし、Intel MEはほぼ全てのIntel CPUに組み込まれていて、OSが立ち上がっていなくてもNetに繋がって電源が入っていれば外部(主に管理者)が操作出来、脆弱性には注意が必要です。

くるくるが異常に長くてUpdateに失敗する???

まあ、最初に試すのはトラブルシューティング!

「設定」-「更新とセキュリティ」-「トラブルシューティング」-「Windows Update」

pagefile.sysが原因の場合

インストールメディアを用意し起動

Windows(インストールする言語を選択(E)等が表示)のポップアップし、右下の「次へ(N)」ボタンをクリック

左下の「コンピョウータを修復する(R)」をクリック

「トラブルシューティング」をクリック

「詳細オプション」をクリック

「コマンドプロンプト」をクリック

c:

del pagefile.sys /a

exit

Intel ME

https://qiita.com/re3turn/items/e0258e219b7fd2be895e

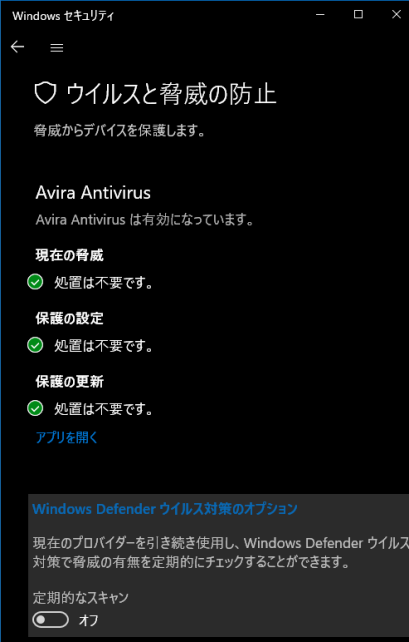

Aviraを使ってるんだけど、Defenderも有効に出来るんだね

Windows セキュリティのウイルスと脅威の防止をクリック

Windows Defender ウイルス対策のオプションの「定期的なスキャン」をオンにすれば両方使用可能になる

※注:下記の改ざん防止機能はWindows Defenderへの攻撃を防止する目的だと思われ、Windwos Defenderが有効になっていないと有効に出来ない。

改ざん防止機能によってセキュリティ設定の変更を防止する

悪意のあるアプリによって Windows Defender ウイルス対策の重要な設定 (リアルタイム保護やクラウド提供の保護など) が変更されないよう、保護することができます。[改ざん防止] がオンになっていても、コンピューターの管理者であれば、Windows セキュリティ アプリでこれらの機能を変更できます。

改ざん防止機能は、レジストリを使用して Windows Defender ウイルス対策の設定を変更しようとする動作をブロックします。

[改ざん防止] 設定を変更する

タスク バーの検索ボックスに、「Windows セキュリティ」と入力し、検索結果の一覧から [Windows セキュリティ] を選択します。

Windows セキュリティで、[ウイルスと脅威の防止] を選択し、[ウイルスと脅威の防止の設定] の下で [設定の管理] を選択します。

[改ざん防止] の設定を [オン] または [オフ] に変更します。

Windows Defenderを無効にするには?

多分「改ざん防止」をOffにして、サードパーティのウイルス対策ソフトをインストールすると無効になる、ハズ?

アニメーション効果を無効に

https://news.mynavi.jp/article/win10tips-477/

Winキー+R SystemPropertiesAdvanced.exe を実行

パフォーマンス - 設定ボタン - Windowsのアニメーションんコントロールと要素のチェックを外す

設定 - 簡単操作 - ディスプレイ - Windowsにアニメーションを表示するをオフに

ブラウザの操作感が機敏になった

-

購入金額

0円

-

購入日

2019年05月29日

-

購入場所

くーねるさん

2019/06/05

今回もエアログラスやクラシックテーマの復活は無しなのか…と思いました(´・ω・`)

フラットUIとてもとても見にくいです(>_<)

ただ、地味に改善もされてるみたいですしWindows10に期待をまだまだしたいと思います(`・ω・´)

凝る棚?いらない